Sicherheit und Zertifikate

Die ordnungsgemäße Konfiguration von Sicherheit und Zertifikaten ist für den Schutz sensibler Daten wie Druckaufträge, Benutzeranmeldeinformationen und administrativen Zugriff unerlässlich.

Allgemeine Sicherheit

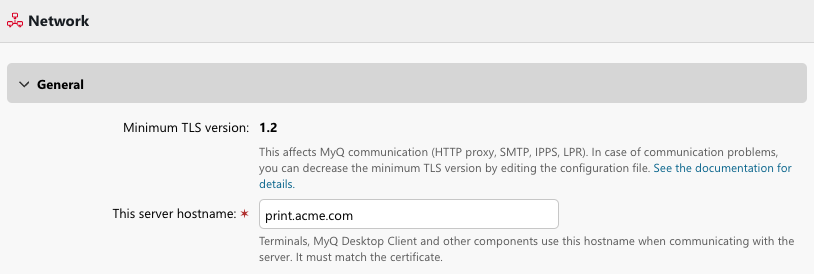

MyQ X verfügt über bestimmte Standard-Sicherheitseinstellungen. Es erzwingt automatisch eine verschlüsselte Verbindung zwischen dem integrierten HTTP-Proxy (und dem hinter dem Proxy laufenden Webserver) und anderen Servern oder Clients wie Embedded Terminals, Mail-Servern, SQL-Servern (im Falle des Central Servers) und Endbenutzergeräten.

Standardmäßig wird die Die erforderliche TLS-Version ist mindestens 1.2.

Einstellungen - Netzwerksicherheitseinstellungen

Die minimal erforderliche TLS/SSL-Version kann bei Bedarf angepasst werden, siehe Sicherheitseinstellungen in der config.ini.

Es wird dringend empfohlen, die Standardeinstellung (1.2) beizubehalten oder das Minimum auf TLS 1.3 zu erhöhen. Die Option, den Verschlüsselungsgrad zu verringern, ist nur für Grenzfälle verfügbar, wenn die Kommunikation mit alten Druckgeräten erforderlich ist, die TLS 1.2 und höher nicht unterstützen.

Bescheinigungen

Zertifikate sind in MyQ X von entscheidender Bedeutung, da sie sichere Verbindungen zwischen Druckgeräten, Servern und Benutzer-Workstations durch SSL/TLS-Verschlüsselung gewährleisten. Administratoren können in MyQ X Zertifikate zentral verwalten, um eine sichere Authentifizierung und Autorisierung für alle Benutzer, die auf Druckdienste zugreifen, durchzusetzen. MyQ X unterstützt die Verwendung von vertrauenswürdigen Zertifikaten von Drittanbietern sowie von intern ausgestellten Zertifikaten, um flexible und skalierbare Sicherheitskonfigurationen für unterschiedliche Umgebungen zu ermöglichen.

Vertrauen zwischen MyQ X und Servern

Um eine sichere Verbindung zu externen Systemen herzustellen, mit denen MyQ X interagieren muss, muss der MyQ-Server den Zertifikaten dieser entfernten Server und Dienste vertrauen. Dies ist für HTTPS, SMTPS, LDAPS und IPPS erforderlich.

Seit Version 10.2 ist MyQ X so konzipiert, dass es den Root-CA-Zertifikaten aus dem Systemzertifikatspeicher des Servers automatisch vertraut.

Zertifikate in Zertifikatsmanagement (mmc.exe) > Vertrauenswürdige Root-Zertifizierungsstellen werden in die cacert.pem Datei, die sich im Verzeichnis ProgrammDaten Ordner von MyQ X.

Die Synchronisierung des Zertifikats wird durchgeführt während der Ausführung der Wartungsaufgabe. Wenn Sie Probleme mit Zertifikaten haben und sich vergewissern, dass die richtigen Zertifikate im System installiert sind, führen Sie die Wartungsaufgabe aus und versuchen Sie erneut, MyQ X mit dem entfernten System zu verbinden.

Dadurch kann MyQ X automatisch Zertifikaten vertrauen, die von importierten Zertifizierungsstellen ausgestellt wurden, was besonders hilfreich ist, wenn sie durch Gruppenrichtlinien oder von Active Directory veröffentlicht werden.

Vor der Aktualisierung von MyQ X 10.2

Für die meisten Verbindungen, die über SSL/TLS gesichert werden sollten, war es bereits erforderlich, dass das Zertifikat des Remote-Servers von dem System, auf dem MyQ X lief, und somit auch von MyQ X als vertrauenswürdig eingestuft wurde.

Bei einigen Vorgängen konnte es erforderlich sein, die Daten manuell zu bearbeiten. cacert.pem, ldap.conf oder .ldaprc Dateien zu erstellen und die erforderlichen CA-Zertifikate (insbesondere für Unternehmen) einzubinden. Der Grund dafür war, dass bestimmte Verbindungen und Komponenten einen anderen Zertifikatsspeicher als den des Systems nutzten.

Vertrauen zwischen MyQ X und den angeschlossenen Kunden

Lesen Sie, wie Sie das Serverzertifikat auswählen, das MyQ X den Clients zur Sicherung der Kommunikation vorlegt. Sie benötigen dies, um:

Bieten Sie Ihren Benutzern die MyQ-Webschnittstelle über HTTPS an.

Sichere Kommunikation mit Druckern und MFDs und den auf diesen Geräten installierten Embedded Terminals.

Stellen Sie eine Verbindung zum Server her, indem Sie den Desktop Client im Modus "Strict" betreiben.

Sicheres Drucken über IPPS.

Verbinden und drucken Sie mit der Chromebook-Erweiterung.

Sichere Verbindung über den Mobile Client für Android und iOS.

Die Einstellungen - Netzwerk Seite können Sie Zertifikate verwalten. Dies gilt sowohl für den Central Server als auch für den Print Server. Bei diesen Einstellungen stehen Ihnen drei Modi zur Verfügung:

Eingebaute Zertifizierungsstelle

MyQ erstellt ein selbstsigniertes CA-Zertifikat und verwendet es zum Signieren von Server- und Client-Zertifikaten.

Um diese Zertifikate in Produktionsumgebungen zu verwenden, müssen Sie die Zertifizierungsstelle (die auf der Seite Netzwerk exportiert werden kann) an alle Clients verteilen, die eine Verbindung mit dem Server herstellen werden. Dies ist für vom Unternehmen verwaltete Geräte möglich, bei denen dieses Zertifikat mit der Gruppenrichtlinie oder Intune verteilt werden kann.

Wenn jedoch von BYOD-Geräten eine Verbindung erwartet wird, müssen Sie den Benutzern die Möglichkeit geben, die MyQ-Zertifizierungsstelle manuell herunterzuladen und zu installieren. Andernfalls werden sie Warnungen erhalten, dass der Verbindung/dem Server nicht vertraut werden kann und Embedded Terminals nicht ordnungsgemäß funktionieren werden.

Unternehmen Zertifizierungsstelle

Ihre Unternehmens-CA generiert ein CA-Zwischenzertifikat, das MyQ verwendet, um Zertifikate für den Server und die Clients zu signieren.

Da es sich bei dieser Zertifizierungsstelle (CA) wahrscheinlich um eine benutzerdefinierte Unternehmens-CA handelt, gelten ähnliche Bedingungen wie für das integrierte selbstsignierte Zertifikat. Die Zertifizierungsstelle muss an Geräte verteilt werden, die Ihr Unternehmen verwalten kann, oder sie muss den Endbenutzern zur Verfügung gestellt werden, damit sie sie selbst installieren können.

Manuelle Zertifikatsverwaltung

Stellen Sie ein Zertifikat für den MyQ-Server bereit. MyQ erstellt keine Zertifikate; alle Zertifikate werden von Ihnen verwaltet.

Es wird erwartet, dass Sie bereits Erfahrung mit der Verwaltung von Zertifikaten haben und dass Sie ein Zertifikat für den MyQ-Server ausgestellt und mit Ihrer eigenen Zertifizierungsstelle signiert haben. Dabei kann es sich um eine öffentlich vertrauenswürdige CA (wie Let's Encrypt, GlobalSign usw.) oder um eine CA handeln, die mit Active Directory Certificate Services (AD CS) in Ihrer Domäne erstellt wurde.

Bring-Your-Own-Devices und Zertifikate

Im Vergleich zu verwalteten Umgebungen, wie z. B. einer Windows-Domäne, sind Zertifikate für BYOD und Geräte, die nicht mit einer lokalen Domäne oder einem Entra-Tenant verbunden sind, ein komplexeres Thema.

Wenn Sie erwarten, dass Sie häufig Druckdienste für Gastbenutzer und Besucher anbieten, oder wenn Ihre Organisation als öffentlicher Dienst angesehen wird (Schulen, Bibliotheken, Verkehrsknotenpunkte usw.), sollten Sie in Erwägung ziehen, Ihre Serverzertifikate von einer öffentlich vertrauenswürdigen Zertifizierungsstelle signieren zu lassen, die bereits in Desktop- und mobilen Betriebssystemen und Browsern standardmäßig enthalten ist.

Zertifikate und Embedded Terminals

Bei der Ferninstallation der Embedded Terminals lädt der MyQ-X-Server das CA-Zertifikat auf das Gerät hoch, so dass es als vertrauenswürdig gilt, wenn MyQ X dem Gerät sein Zertifikat vorlegt. Dies ist jedoch nur in den folgenden Fällen möglich Eingebaute Zertifizierungsstelle und Unternehmen Zertifizierungsstelle Modi.

Unter Manuelle Zertifikatsverwaltung Modus erhält MyQ X keinen Zugriff auf das CA-Zertifikat, da es nicht bereitgestellt wird. Nur das Serverzertifikat, das von der Zertifizierungsstelle signiert ist, wird hochgeladen. Das CA-Zertifikat muss manuell zu den Geräten hinzugefügt werden.

Einige Anbieter oder Geräte haben möglicherweise strengere Regeln für die Zertifikatsvalidierung, z. B. können sie verlangen, dass das Zertifikat den vollständigen FQDN (Fully Qualified Domain Name; z. B. print.acme.com), oder das Gerät könnte Wildcard-Zertifikate ablehnen (wie z. B. *.acme.com).

Befolgen Sie stets das Handbuch, die Anweisungen und Empfehlungen des jeweiligen Herstellers. Die Anforderungen für Zertifikate können sich von Gerät zu Gerät unterscheiden. Auch das automatische Hochladen von Zertifikaten ist möglicherweise nicht für alle Anbieter verfügbar. Bei Problemen wenden Sie sich bitte an Ihren MyQ X-Anbieter.

.png)