Sincronizzare gli utenti da Active Directory

MyQ X offre la sincronizzazione da Active Directory tramite il protocollo LDAP. Di conseguenza, l'amministratore può beneficiare dei vantaggi di definizione delle unità organizzative che vogliono sincronizzare, sincronizzando non solo i dettagli degli utenti, ma anche i loro appartenenza al gruppoe persino la sincronizzazione degli utenti di più domini.

Prima di iniziare la sincronizzazione degli utenti di Active Directory, è necessario determinare le specifiche dell'autenticazione dei lavori di stampa nel proprio ambiente.

Panoramica

Per sincronizzare gli utenti da Active Directory, completare i seguenti passaggi:

Rilevamento dell'utente dai lavori di stampa: Determinare come autenticare in modo ottimale i lavori di stampa in arrivo in MyQ.

Configurare la sincronizzazione di Active Directory: Creare una o più fonti di sincronizzazione LDAP per importare gli utenti da AD a MyQ.

Adattare la sincronizzazione al proprio ambiente: Sincronizzare informazioni aggiuntive sull'utente per identificare correttamente i lavori di stampa, consentire la sincronizzazione con le carte d'identità memorizzate in Active Directory e altro ancora.

Decidere il metodo di rilevamento dell'utente

Seguire le raccomandazioni contenute nella Identificare il metodo di autenticazione del lavoro per determinare come vengono riconosciuti gli utenti. Questa fase è fondamentale per garantire il successo della configurazione della sincronizzazione degli utenti.

Se l'utente rilevato dai test corrisponde a quello dell'utente sAMAccountName, si è pronti a sincronizzare gli utenti.

Se il nome utente rilevato è diverso, controllare gli attributi AD per identificare quello corretto. Leggete qui di seguito quali sono i passi da compiere se l'identificatore è il NomePrincipaleUtente o un altro attributo AD.

Configurare la sincronizzazione di Active Directory

Per iniziare la sincronizzazione degli utenti in MyQ X, è necessario impostare quanto segue:

Creare un Active Directory LDAP autenticazione server: Si tratta di aggiungere il server e i suoi dettagli di connessione a MyQ.

Creare un Active Directory LDAP sincronizzazione fonte: Qui si seleziona il server di autenticazione creato al punto 1 e si configurano le opzioni con cui si desidera sincronizzare gruppi e utenti.

Per istruzioni passo passo su come impostare un server di autenticazione LDAP e la sincronizzazione, seguire queste guide:

Print Server: Sincronizzazione degli utenti da server LDAP

Central Server: Sincronizzazione degli utenti da server LDAP

DN base

La sintassi del DN di base dipende dalla configurazione e dal server LDAP di destinazione. Inoltre, potrebbe essere necessario o preferibile lasciarlo vuoto.

Esempio di DN di base:

DC=company,DC=netMappatura degli attributi in MyQ

Come parte della configurazione, si selezioneranno i parametri di Active Directory che verranno sincronizzati nei profili utente.

Se si lasciano vuote le proprietà LDAP dell'AD, MyQ utilizzerà per default questi attributi:

Proprietà predefinite

Proprietà dell'utente MyQ | Attributo AD |

|---|---|

Nome utente |

|

Nome e cognome |

|

|

Altri parametri, come Alias, Numero personale, Note, Lingua, Memorizzazione dell'utente, Carta e PIN, non hanno campi predefiniti da cui leggere i valori.

Usare il nome principale dell'utente (UPN), il nickname della posta o altri parametri per identificare gli utenti

Durante l'impostazione della sincronizzazione LDAP, avrete notato che non c'è alcuna opzione per definire l'attributo LDAP da usare come nome utente. Questo perché, come detto in precedenza, MyQ utilizza sempre l'attributo sAMAccountName per un nome utente.

Se i mittenti dei lavori sono riconosciuti dal loro UPN (NomePrincipaleUtente), è possibile utilizzare questo attributo nel file Campo AliasUna volta sincronizzato, l'UPN verrà utilizzato anche per l'autenticazione del lavoro.

Autenticazione utente con alias

Gli utenti di MyQ possono usare entrambi i nomi utente e gli alias per accedere. In altre parole, se si imposta NomePrincipaleUtente come un alias per gli utenti, che possono anche accedere a MyQ con esso.

In molti ambienti, il UPN è uguale all'indirizzo e-mail di lavoro. Potrebbe essere conveniente per gli utenti utilizzare il proprio indirizzo di posta elettronica UPN invece di dover ricordare qualcosa di diverso come sAMAccountName se differisce dalle credenziali utilizzate in altri sistemi aziendali.

Allo stesso modo, un parametro contenente un indirizzo e-mail può essere utilizzato come alias dell'utente.

Sincronizzare la cartella iniziale dell'utente

Se gli utenti dell'organizzazione hanno una propria cartella locale protetta dedicata, è possibile sincronizzare questi percorsi per ogni utente nel file Memorizzazione dell'utente attributo MyQ. Queste informazioni possono essere memorizzate nella cartella HomeDrive Attributo AD.

Una volta sincronizzata, questa cartella può essere utilizzata in vari punti di MyQ, in particolare nelle impostazioni di Terminal Action. È possibile impostare Easy Print dalla memoria dell'utente e Easy Scan dalla memoria dell'utente. Tali azioni utilizzeranno automaticamente la memoria dell'utente attualmente registrato per la stampa e la scansione sull'Embedded Terminal.

Domini AD multipli per la sincronizzazione e l'autenticazione

MyQ X consente di aggiungere fino a 5 server di autenticazione LDAP. Ciò può essere utile per le organizzazioni con infrastrutture più complesse.

Abbiamo dedicato un articolo a questi scenari, in cui spieghiamo come impostare tale sincronizzazione e prevenire gli scontri tra nomi utente, vedi Ambienti locali multidominio (Active Directory).

Sincronizzare gli attributi dei campi a più valori

A volte dati come carte d'identità o numeri personali possono essere combinati in un unico attributo di Active Directory. In questi casi, è possibile applicare una trasformazione con espressioni regolari su questi campi nelle impostazioni della sorgente di sincronizzazione. Trasformazione sezione.

Esempio:

Se il numero della carta d'identità è memorizzato insieme al numero personale dell'utente, ad esempio 288373;736, utilizzare la trasformazione per analizzare solo il valore prima di ; nel campo da utilizzare come carta d'identità.

Per una configurazione dettagliata e per esempi di impostazioni di regex, vedere Trasformazione dell'espressione regolare per la sincronizzazione degli utenti.

Raccomandazioni di sicurezza per Active Directory

Active Directory (AD) e Lightweight Directory Access Protocol (LDAP) sono tecnologie essenziali per la gestione di identità, autenticazione e autorizzazione in numerose organizzazioni. La protezione di questi sistemi è fondamentale per salvaguardare le informazioni sensibili e sostenere l'integrità delle infrastrutture IT.

Per quanto riguarda le principali caratteristiche di sicurezza, le organizzazioni dovrebbero concentrarsi su crittografia, controllo degli accessi, audit e monitoraggio e principio del minimo privilegio.

Crittografia e sicurezza delle comunicazioni

LDAPS (LDAP su SSL/TLS) è altamente raccomandato. Può essere applicato nelle impostazioni del server di autenticazione in MyQ X. Un'altra opzione disponibile è AvvioTLS che è un comando che aggiorna una connessione LDAP standard e non protetta (di solito sulla porta 389) a una sicura, negoziando l'uso di TLS (Transport Layer Security).

Quando si prevede una comunicazione tramite TLS, il server su cui è in esecuzione MyQ X deve essere in grado di verificare l'emittente del certificato dell'AD per fidarsi del suo certificato e consentire una comunicazione sicura. A tal fine, è necessario installare la CA radice emittente nell'archivio certificati del server in cui è in esecuzione MyQ.

Attributi riservati ed estensioni dello schema

AD offre molti attributi utente che potrebbero memorizzare informazioni sensibili o private sull'individuo. Questo vale in particolare per gli attributi che memorizzano gli identificatori dell'utente, ad esempio i numeri di carta d'identità o persino i codici PIN - MyQ X consente di importare questi valori da AD tramite LDAP(S).

Senza ulteriori modifiche alla sicurezza dell'AD, ogni utente del dominio potrebbe potenzialmente utilizzare le proprie credenziali di dominio per leggere questi valori nella directory per qualsiasi utente. Pertanto, le organizzazioni devono proteggere questo tipo di dati e impedirlo.

Qui attributi riservati entrano in gioco. Alcuni attributi possono essere designati come riservati, con un accesso limitato concesso solo a determinati fiduciari, rimanendo completamente nascosti a tutti gli altri utenti del dominio. Questo account utente fiduciario può essere fornito a terzi, comprese le impostazioni dei server di autenticazione di MyQ X, per la sincronizzazione degli utenti.

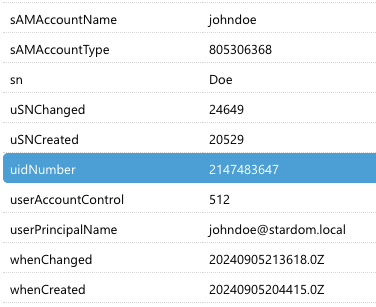

Esempio: Utente con permesso di lettura uidNumber

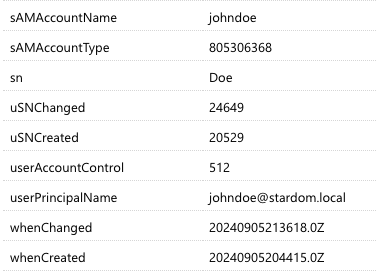

Esempio: Utente non autorizzato a leggere uidNumber

Gli attributi standard dello schema di Active Directory possono essere protetti con questo metodo.

Tuttavia, per una protezione ancora maggiore, è possibile applicare il flag di riservatezza su proprietà personalizzate dell'estensione, che sono campi non inclusi nello schema standard. Queste proprietà personalizzate sono più difficili da interpretare a causa della loro natura personalizzabile.

Tenete presente l'impatto sul vostro ambiente. L'estensione dello schema AD è una modifica significativa e deve essere eseguita con cautela. Una volta aggiunti, gli attributi personalizzati non possono essere rimossi, quindi è essenziale un'attenta pianificazione. Si consiglia di testare le modifiche in un ambiente di laboratorio prima di applicarle all'ambiente di produzione.

.png)