Sicurezza e certificati

Una corretta configurazione della sicurezza e dei certificati è essenziale per salvaguardare i dati sensibili come i lavori di stampa, le credenziali degli utenti e l'accesso amministrativo.

Sicurezza generale

MyQ X è dotato di alcune impostazioni di sicurezza predefinite. Esso impone automaticamente una connessione crittografata tra il proxy HTTP incorporato (e il Web Server in esecuzione dietro il proxy) e altri server o client, come terminali Embedded, server di posta, server SQL (nel caso del Central Server) e dispositivi dell'utente finale.

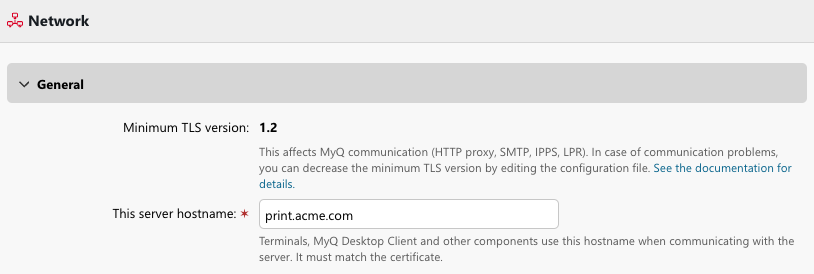

Per impostazione predefinita, l'opzione La versione minima di TLS richiesta è la 1.2.

Impostazioni - Impostazioni di sicurezza di rete

La versione minima richiesta di TLS/SSL può essere modificata quando necessario, vedi Impostazioni di sicurezza in config.ini.

Si consiglia vivamente di mantenere il valore predefinito (1.2) o di aumentare il minimo a TLS 1.3. L'opzione di riduzione del livello di crittografia è disponibile solo per i casi limite in cui è necessaria la comunicazione con vecchi dispositivi di stampa che non supportano TLS 1.2 o superiore.

Certificati

I certificati sono fondamentali in MyQ X per garantire connessioni sicure tra i dispositivi di stampa, i server e le workstation degli utenti attraverso la crittografia SSL/TLS. Gli amministratori di MyQ X possono gestire i certificati a livello centrale per garantire l'autenticazione e l'autorizzazione di tutti gli utenti che accedono ai servizi di stampa. MyQ X supporta l'uso di certificati di terze parti affidabili e di certificati emessi internamente per consentire configurazioni di sicurezza flessibili e scalabili per ambienti diversi.

Fiducia tra MyQ X e i server

Per connettersi in modo sicuro ai sistemi esterni con cui MyQ X deve interagire, è necessario che il server MyQ si fidi dei certificati di questi server e servizi remoti. Ciò è necessario per HTTPS, SMTPS, LDAPS e IPPS.

Dalla versione 10.2, MyQ X è stato progettato per fidarsi automaticamente dei certificati della CA radice dell'archivio di certificati di sistema del server.

Certificati in Gestione dei Certificati (mmc.exe) > Autorità di certificazione root affidabili sono esportati nella cartella cacert.pem che si trova nella cartella ProgrammaDati di MyQ X.

La sincronizzazione del certificato viene eseguita durante l'esecuzione dell'attività di manutenzione. Per questo motivo, se si verificano problemi con i certificati e si conferma che i certificati corretti sono installati nel sistema, eseguire l'attività Manutenzione e provare a connettere nuovamente MyQ X al sistema remoto.

Questo permette a MyQ X di fidarsi automaticamente dei certificati emessi dalle CA importate, il che è particolarmente utile quando sono pubblicati da Group Policy o da Active Directory.

Prima dell'aggiornamento di MyQ X 10.2

Per la maggior parte delle connessioni che dovevano essere protette tramite SSL/TLS, era già necessario che il certificato del server remoto fosse attendibile dal sistema su cui girava MyQ X, e quindi anche da MyQ X.

Per alcune operazioni, potrebbe essere necessario modificare manualmente il file cacert.pem, ldap.conf o .ldaprc e includere i certificati CA necessari (soprattutto quelli Enterprise). Il motivo era che alcune connessioni e componenti utilizzavano un archivio di certificati diverso da quello di sistema.

Fiducia tra MyQ X e i clienti connessi

Leggete come selezionare il certificato del server che MyQ X presenta ai client per proteggere la comunicazione. Ne avrete bisogno per:

Fornite ai vostri utenti l'interfaccia web di MyQ su HTTPS.

Comunicare in modo sicuro con stampanti e MFD e con i terminali Embedded installati su tali dispositivi.

Collegarsi al server con il Desktop Client in modalità "Strict".

Stampa sicura tramite IPPS.

Collegatevi e stampate con l'estensione per Chromebook.

Connettetevi in modo sicuro dal client mobile per Android e iOS.

Il Impostazioni - Rete è la pagina in cui si gestiscono i certificati. Questo vale sia per il Central Server che per il Print Server. In queste impostazioni sono disponibili tre modalità:

Autorità di certificazione integrata

MyQ crea un certificato CA autofirmato e lo utilizza per firmare i certificati del server e del client.

Per utilizzare questi certificati in ambienti di produzione, è necessario distribuire la CA (che può essere esportata nella pagina Rete) a tutti i client che si connetteranno al server. Questo è possibile per i dispositivi gestiti dall'organizzazione, dove il certificato può essere distribuito con Criteri di gruppo o Intune.

Tuttavia, se si prevede che i dispositivi BYOD si connettano, è necessario fornire agli utenti l'opzione di scaricare e installare manualmente l'autorità di certificazione MyQ. In caso contrario, riceveranno avvisi che indicano che la connessione/server non è affidabile e i terminali Embedded non funzioneranno correttamente.

Autorità di certificazione aziendale

La CA aziendale genera un certificato CA intermedio che MyQ utilizza per firmare i certificati del server e dei client.

Poiché questa autorità di certificazione (CA) è probabilmente una CA aziendale personalizzata, si applicano condizioni simili a quelle del certificato autofirmato integrato. La CA dovrà essere distribuita ai dispositivi che l'organizzazione può gestire o resa disponibile agli utenti finali per l'installazione autonoma.

Gestione manuale dei certificati

Fornire un certificato per il server MyQ. MyQ non crea certificati; tutti i certificati sono gestiti dall'utente.

Ci si aspetta che abbiate già esperienza nella gestione dei certificati e che abbiate emesso un certificato per il server MyQ e firmato con la vostra Autorità di certificazione. Questa può essere una CA di fiducia pubblica (come Let's Encrypt, GlobalSign, ecc.) o una CA creata con Active Directory Certificate Services (AD CS) nel vostro dominio.

Dispositivi e certificati da portare con sé

Rispetto agli ambienti gestiti, come un dominio Windows, i certificati per i dispositivi BYOD e per quelli non collegati a un dominio locale o a un tenant Entra sono un problema più complesso.

Se prevedete di fornire servizi di stampa a utenti ospiti e visitatori, o se la vostra organizzazione è considerata un servizio pubblico (scuole, biblioteche, nodi di traffico, ecc.), prendete in considerazione la possibilità di firmare i certificati dei vostri server con una CA di fiducia pubblica, già inclusa nei sistemi operativi desktop e mobili e nei browser.

Certificati e terminali Embedded Terminal

Durante la configurazione remota, quando vengono installati i terminali Embedded, il server MyQ X carica il certificato CA sul dispositivo, in modo che quando MyQ X presenta il suo certificato al dispositivo, questo sia attendibile. Tuttavia, ciò è possibile solo nel caso in cui Autorità di certificazione integrata e Autorità di certificazione aziendale modalità.

In Gestione manuale dei certificati MyQ X non ha accesso al certificato della CA perché non viene fornito. Viene caricato solo il certificato del server, firmato dalla CA. Il certificato CA deve essere aggiunto manualmente ai dispositivi.

Alcuni fornitori o dispositivi possono avere regole più severe per la convalida dei certificati, ad esempio possono richiedere che il certificato contenga l'intero FQDN (Fully Qualified Domain Name; come ad esempio print.acme.com), oppure il dispositivo potrebbe rifiutare i certificati con caratteri jolly (come ad esempio *.acme.com).

Seguire sempre il manuale, le istruzioni e le raccomandazioni di quel particolare fornitore. I requisiti per i certificati possono variare da dispositivo a dispositivo. Il caricamento automatico dei certificati potrebbe non essere disponibile per tutti i fornitori. In caso di problemi, consultare il fornitore di MyQ X.

.png)