Sécurité et certificats

Une configuration correcte de la sécurité et des certificats est essentielle pour protéger les données sensibles telles que les travaux d'impression, les informations d'identification des utilisateurs et l'accès administratif.

Sécurité générale

MyQ X est livré avec certains paramètres de sécurité par défaut. Il établit automatiquement une connexion cryptée entre le proxy HTTP intégré (et le serveur Web fonctionnant derrière le proxy) et d'autres serveurs ou clients, tels que les terminaux Embedded Terminal, les serveurs de messagerie, les serveurs SQL (dans le cas du Central Server) et les appareils de l'utilisateur final.

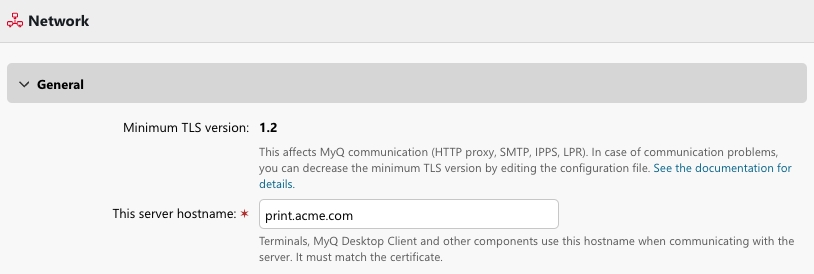

Par défaut, le la version minimale requise de TLS est 1.2.

Paramètres - Paramètres de sécurité du réseau

La version minimale requise de TLS/SSL peut être ajustée si nécessaire, voir Paramètres de sécurité dans config.ini.

Il est fortement recommandé de conserver la valeur par défaut (1.2) ou d'augmenter le minimum à TLS 1.3. L'option permettant de réduire le niveau de cryptage n'est disponible que dans les cas exceptionnels où il est nécessaire de communiquer avec d'anciens périphériques d'impression qui ne prennent pas en charge TLS 1.2 ou une version plus récente.

Certificats

Les certificats jouent un rôle crucial dans MyQ X en assurant des connexions sécurisées entre les périphériques d'impression, les serveurs et les postes de travail des utilisateurs grâce au cryptage SSL/TLS. Les administrateurs de MyQ X peuvent gérer les certificats de manière centralisée afin d'appliquer une authentification et une autorisation sécurisées pour tous les utilisateurs accédant aux services d'impression. MyQ X prend en charge l'utilisation de certificats tiers de confiance, ainsi que de certificats émis en interne, afin de permettre des configurations de sécurité flexibles et évolutives pour différents environnements.

Confiance entre MyQ X et les serveurs

Pour se connecter en toute sécurité aux systèmes externes avec lesquels MyQ X doit interagir, il faut que le serveur MyQ fasse confiance aux certificats de ces serveurs et services distants. Cela est nécessaire pour HTTPS, SMTPS, LDAPS et IPPS.

Depuis la version 10.2, MyQ X est conçu pour faire confiance automatiquement aux certificats de l'autorité de certification racine du magasin de certificats du système du serveur.

Certificats en gestion des certificats (mmc.exe) > Autorités de certification racine de confiance sont exportés dans la base de données cacert.pem qui se trouve dans le fichier Données du programme de MyQ X.

La synchronisation des certificats est effectuée lors de l'exécution de la tâche de maintenance. Pour cette raison, si vous rencontrez des problèmes avec les certificats et que vous confirmez que les bons certificats sont installés dans le système, exécutez la tâche de maintenance et essayez à nouveau de connecter MyQ X au système distant.

Cela permet à MyQ X de faire confiance automatiquement aux certificats émis par des autorités de certification importées, ce qui est particulièrement utile lorsqu'ils sont publiés par la stratégie de groupe ou à partir d'Active Directory.

Avant la mise à jour de MyQ X 10.2

Pour la majorité des connexions qui devaient être sécurisées par SSL/TLS, il était déjà nécessaire que le certificat du serveur distant soit approuvé par le système sur lequel MyQ X fonctionnait, et donc par MyQ X également.

Pour certaines opérations, il aurait pu être nécessaire de modifier manuellement le fichier cacert.pem, ldap.conf ou .ldaprc et inclure les certificats d'autorité de certification nécessaires (en particulier ceux de l'entreprise). La raison en est que certaines connexions et certains composants utilisent un magasin de certificats différent de celui du système.

Confiance entre MyQ X et les clients connectés

Lisez comment sélectionner le certificat de serveur que MyQ X présente aux clients pour sécuriser la communication. Vous en aurez besoin pour :

Servez à vos utilisateurs l'interface web MyQ sur HTTPS.

Communiquer en toute sécurité avec les imprimantes et les MFD ainsi qu'avec les terminaux Embedded Terminal installés sur ces appareils.

Connectez-vous au serveur avec le Desktop Client fonctionnant en mode "strict".

Imprimer en toute sécurité via IPPS.

Se connecter et imprimer avec l'extension Chromebook.

Se connecter en toute sécurité à partir du client mobile pour Android et iOS.

Le Paramètres - Réseau est l'endroit où vous gérez les certificats. Ceci s'applique aussi bien au Central Server qu'au Print Server. Dans ces paramètres, trois modes sont disponibles :

Autorité de certification intégrée

MyQ crée un certificat CA auto-signé et l'utilise pour signer les certificats du serveur et du client.

Pour utiliser ces certificats dans des environnements de production, vous devez distribuer l'autorité de certification (qui peut être exportée sur la page Réseau) à tous les clients qui se connecteront au serveur. Cela est possible pour les appareils gérés par l'organisation où ce certificat peut être distribué avec la stratégie de groupe ou Intune.

Toutefois, si des appareils BYOD sont censés se connecter, vous devez offrir aux utilisateurs la possibilité de télécharger et d'installer manuellement l'autorité de certification MyQ. Sinon, ils recevront des avertissements indiquant que la connexion/le serveur n'est pas fiable et les terminaux Embedded Terminal ne fonctionneront pas correctement.

Autorité de certification de l'entreprise

L'autorité de certification de votre entreprise génère un certificat d'autorité de certification intermédiaire que MyQ utilise pour signer les certificats du serveur et des clients.

Étant donné que cette autorité de certification (AC) est probablement une AC d'entreprise personnalisée, les conditions applicables sont les mêmes que pour le certificat auto-signé intégré. L'autorité de certification devra être distribuée aux appareils que votre organisation peut gérer, ou mise à la disposition des utilisateurs finaux pour qu'ils l'installent eux-mêmes.

Gestion manuelle des certificats

Fournir un certificat pour le serveur MyQ. MyQ ne crée pas de certificats ; tous les certificats sont gérés par vous.

Vous devez avoir une expérience préalable de la gestion des certificats et avoir émis un certificat pour le serveur MyQ et l'avoir signé avec votre propre autorité de certification. Il peut s'agir d'une autorité de certification publique (telle que Let's Encrypt, GlobalSign, etc.) ou d'une autorité de certification créée avec les services de certification de l'Active Directory (AD CS) dans votre domaine.

Apportez vos propres appareils et certificats

Par rapport aux environnements gérés, tels qu'un domaine Windows, les certificats pour le BYOD et les appareils non reliés à un domaine local ou à un locataire Entra constituent un problème plus complexe.

Si vous prévoyez d'offrir couramment des services d'impression aux utilisateurs invités et aux visiteurs, ou si votre organisation est considérée comme un service public (écoles, bibliothèques, nœuds de circulation, etc.), envisagez de faire signer les certificats de votre serveur par une autorité de certification de confiance publique qui est déjà incluse dans les systèmes d'exploitation et les navigateurs de bureau et mobiles prêts à l'emploi.

Certificats et Embedded Terminal

Lors de la configuration à distance, lorsque les Embedded Terminal sont installés, le serveur MyQ X télécharge le certificat de l'autorité de certification sur l'appareil, de sorte que lorsque MyQ X présente son certificat à l'appareil, celui-ci est fiable. Cette opération n'est toutefois possible que dans le cadre de l'installation de terminaux embarqués. Autorité de certification intégrée et Autorité de certification de l'entreprise modes.

En Gestion manuelle des certificats MyQ X n'a pas accès au certificat de l'autorité de certification car il n'est pas fourni. Seul le certificat du serveur, qui est signé par l'autorité de certification, est téléchargé. Le certificat de l'autorité de certification doit être ajouté manuellement aux appareils.

Certains fournisseurs ou appareils peuvent avoir des règles plus strictes pour la validation des certificats, par exemple, ils peuvent exiger que le certificat contienne le FQDN complet (Fully Qualified Domain Name ; tel que print.acme.com), ou l'appareil peut rejeter les certificats de type "wildcard" (tels que *.acme.com).

Suivez toujours le manuel, les instructions et les recommandations du fournisseur concerné. Les exigences en matière de certificats peuvent varier d'un appareil à l'autre. Le téléchargement automatique des certificats peut ne pas être disponible pour tous les fournisseurs. En cas de problème, consultez votre fournisseur MyQ X.

.png)