Sincronizar usuarios desde Active Directory

MyQ X ofrece sincronización desde Active Directory a través del protocolo LDAP. Como resultado, el administrador puede beneficiarse de la ventaja de definición de las unidades organizativas que desean sincronizar, sincronizando no sólo los datos de los usuarios, sino también sus pertenencia al grupoe incluso sincronizar usuarios de varios dominios.

Antes de empezar a sincronizar los usuarios de Active Directory, debe determinar las características específicas de la autenticación de trabajos de impresión en su entorno.

Visión general

Para sincronizar usuarios desde Active Directory, complete los siguientes pasos:

Detección de usuarios a partir de trabajos de impresión: Determine cómo autenticar de forma óptima los trabajos de impresión entrantes en MyQ.

Configurar la sincronización de Active Directory: Crear fuente(s) de sincronización LDAP para importar usuarios de AD a MyQ.

Ajuste la sincronización a su entorno: Sincronice información adicional del usuario para identificar correctamente los trabajos de impresión, permita la sincronización con tarjetas de identificación almacenadas en Active Directory, y mucho más.

Decidir el método de detección de usuarios

Siga las recomendaciones del Identificar el método de autenticación del trabajo para determinar cómo se reconocen sus usuarios. Este paso es vital para garantizar el éxito de la configuración de la sincronización de usuarios.

Si el usuario detectado en sus pruebas coincide con el usuario sAMAccountNameestá listo para sincronizar los usuarios.

Si el nombre de usuario detectado difiere, compruebe los atributos de AD para identificar el correcto. Lea a continuación qué pasos seguir si el identificador es el userPrincipalName u otro atributo de AD.

Configurar la sincronización de Active Directory

Para empezar a sincronizar usuarios en MyQ X, deberá configurar lo siguiente:

Crear un LDAP de Active Directory autenticación servidor: Esto significa añadir el servidor y sus detalles de conexión en MyQ.

Crear un LDAP de Active Directory sincronización fuente: Aquí se selecciona el servidor de autenticación creado en el paso 1 y se configuran las opciones con las que se desea sincronizar grupos y usuarios.

Para obtener instrucciones paso a paso sobre cómo configurar un servidor de autenticación LDAP y la sincronización, siga estas guías:

Print Server: Sincronización de usuarios desde servidores LDAP

Central Server: Sincronización de usuarios desde servidores LDAP

Base DN

La sintaxis del DN Base depende de su configuración y del servidor LDAP de destino. También puede ser necesario o preferible dejarlo vacío.

Ejemplo DN Base:

DC=company,DC=netAsignación de atributos en MyQ

Como parte de la configuración, seleccionará los parámetros de Active Directory que se sincronizarán en los perfiles de usuario.

Si deja vacías las propiedades LDAP del AD, MyQ utilizará por defecto estos atributos:

Propiedades por defecto

Propiedad del usuario MyQ | Atributo AD |

|---|---|

Nombre de usuario |

|

Nombre completo |

|

Correo electrónico |

|

Otros parámetros, como Alias, Número personal, Notas, Idioma, Almacenamiento del usuario, Tarjeta y PIN no tienen campos por defecto definidos de los que leer valores.

Utilizar el nombre de usuario principal (UPN), el nombre de usuario de correo u otros parámetros para identificar a los usuarios

Al configurar la sincronización LDAP, puede haber notado que no hay opción para definir el atributo LDAP que se utilizará como nombre de usuario. Esto se debe a que, como se mencionó anteriormente, MyQ siempre utiliza el atributo sAMAccountName para un nombre de usuario.

Si sus remitentes de trabajos son reconocidos por su UPN (userPrincipalName), puede utilizar este atributo en el campo Campo AliasUna vez sincronizado, el UPN también se utilizará para la autenticación del trabajo.

Autenticación de usuarios con alias

Los usuarios de MyQ pueden utilizar tanto nombres de usuario como alias para iniciar sesión. Es decir, si establece userPrincipalName como alias para los usuarios, también pueden iniciar sesión en MyQ con él.

En muchos entornos, el UPN es igual a la dirección de correo electrónico del trabajo/empresa. Puede ser conveniente para sus usuarios utilizar su UPN en lugar de tener que recordar algo diferente como sAMAccountName si difiere de las credenciales que utilizan en otros sistemas de la empresa.

Del mismo modo, un parámetro que contenga una dirección de correo electrónico puede utilizarse como alias del usuario.

Sincronizar la carpeta de inicio del usuario

Si los usuarios de su organización tienen su propia carpeta local protegida, puede sincronizar estas rutas para cada usuario en la carpeta Almacenamiento del usuario atributo MyQ. Esta información puede almacenarse en el InicioDrive Atributo AD.

Una vez sincronizada, esta carpeta puede utilizarse en varios lugares de MyQ, especialmente en la configuración de Terminal Action. Puede configurar Easy Print desde el almacenamiento del usuario, así como Easy Scan al almacenamiento del usuario. Estas acciones utilizarán automáticamente el almacenamiento del usuario que ha iniciado sesión en ese momento al imprimir y escanear en el Embedded Terminal.

Múltiples dominios AD para sincronización y autenticación

MyQ X le permite añadir hasta 5 servidores de autenticación LDAP. Esto puede ser útil para organizaciones con infraestructuras más complejas.

Dedicamos un artículo a este tipo de situaciones en el que explicamos cómo configurar dicha sincronización y evitar choques de nombres de usuario, véase Entornos locales multidominio (Active Directory).

Sincronizar atributos de campos multivalor

A veces, datos como el DNI o los números personales pueden combinarse en un atributo de Active Directory. En tales casos, es posible aplicar un transformación con expresiones regulares en estos campos en la configuración de la fuente de sincronización - Transformación sección.

Ejemplo:

Si el número de la tarjeta de identificación se almacena junto con el número personal del usuario, por ejemplo 288373;736utilice la transformación para analizar sólo el valor anterior a ; en el campo que se utilizará como tarjeta de identidad.

Para obtener una configuración detallada y ejemplos de configuración de expresiones regulares, consulte Transformación de expresiones regulares para la sincronización de usuarios.

Recomendaciones de seguridad para Active Directory

Active Directory (AD) y Lightweight Directory Access Protocol (LDAP) son tecnologías esenciales para la gestión de identidades, autenticación y autorización en numerosas organizaciones. Proteger estos sistemas es crucial para salvaguardar la información confidencial y mantener la integridad de las infraestructuras informáticas.

Como características clave de seguridad, las organizaciones deben centrarse en el cifrado, el control de acceso, la auditoría y la supervisión, y el principio de mínimo privilegio.

Cifrado y seguridad de las comunicaciones

LDAPS (LDAP sobre SSL/TLS) es muy recomendable. Puede aplicarse en la configuración del servidor de autenticación en MyQ X. Otra opción disponible es StartTLS que es un comando que actualiza una conexión LDAP estándar no segura (normalmente a través del puerto 389) a una segura negociando el uso de TLS (Transport Layer Security).

Cuando se prevé la comunicación a través de TLS, el servidor donde se ejecuta MyQ X debe ser capaz de verificar el emisor del certificado de AD para confiar en su certificado y permitir una comunicación segura. Para ello, es necesario instalar la CA raíz emisora en el almacén de certificados del servidor dado donde se ejecuta MyQ.

Atributos confidenciales y extensiones del esquema

AD ofrece muchos atributos de usuario que pueden almacenar información sensible o privada sobre el individuo. Esto se aplica especialmente a los atributos que almacenan identificadores de usuario, por ejemplo, números de tarjeta de identificación o incluso códigos PIN - MyQ X permite la importación de estos valores de AD a través de LDAP(S).

Sin cambios adicionales en la seguridad de su AD, cada usuario del dominio podría potencialmente utilizar sus credenciales de dominio para leer estos valores en el directorio para cualquier usuario. Por lo tanto, las organizaciones deben asegurar este tipo de datos e impedirlo.

Aquí atributos confidenciales entran en juego. Ciertos atributos pueden ser designados como confidenciales, con acceso limitado concedido sólo a los administradores especificados, permaneciendo totalmente oculto a todos los demás usuarios del dominio. Esta cuenta de usuario fideicomisario puede ser proporcionada a terceros, incluyendo la configuración de los servidores de autenticación de MyQ X, para la sincronización de usuarios.

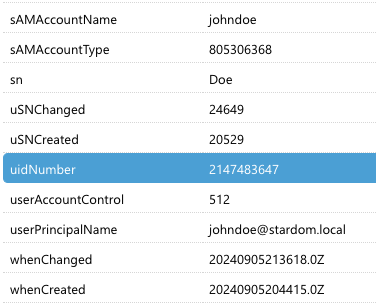

Ejemplo: Usuario con permiso para leer uidNumber

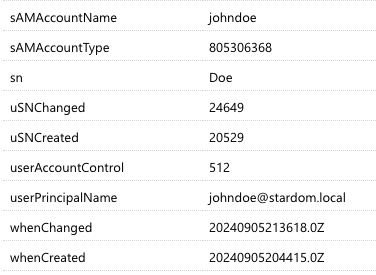

Ejemplo: Usuario sin permiso de lectura uidNumber

Los atributos estándar del esquema de Active Directory pueden protegerse mediante este método.

Sin embargo, para una protección aún mayor, el indicador de confidencialidad puede aplicarse en propiedades de extensión personalizadas, que son campos no incluidos en el esquema estándar. Estas propiedades personalizadas son más difíciles de interpretar debido a su naturaleza personalizable.

Por favor, tenga en cuenta el impacto en su entorno. Ampliar el esquema de AD es un cambio significativo y debe hacerse con precaución. Una vez añadidos, los atributos personalizados no pueden eliminarse, por lo que es esencial una planificación cuidadosa. Se recomienda probar los cambios en un entorno de laboratorio antes de aplicarlos a un entorno de producción.

.png)