Seguridad y certificados

Una configuración adecuada de la seguridad y los certificados es esencial para salvaguardar datos confidenciales como los trabajos de impresión, las credenciales de usuario y el acceso administrativo.

Seguridad general

MyQ X viene con ciertos ajustes de seguridad por defecto. Impone automáticamente una conexión cifrada entre el proxy HTTP incorporado (y el Servidor Web que se ejecuta detrás del proxy) y otros servidores o clientes, como terminales Embedded, servidores de correo, servidores SQL (en el caso del Central Server) y dispositivos de usuario final.

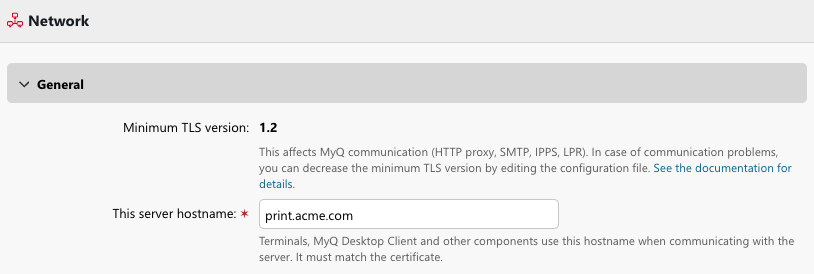

Por defecto, el la versión mínima de TLS requerida es 1.2.

Configuración - Configuración de seguridad de la red

La versión mínima requerida de TLS/SSL puede ajustarse cuando sea necesario, véase Configuración de seguridad en config.ini.

Es muy recomendable mantener el valor por defecto (1.2), o aumentar el mínimo a TLS 1.3. La opción de disminuir el nivel de cifrado sólo está disponible para casos extremos en los que sea necesaria la comunicación con dispositivos de impresión antiguos que no admitan TLS 1.2 y superiores.

Certificados

Los certificados son cruciales en MyQ X al garantizar conexiones seguras entre los dispositivos de impresión, los servidores y las estaciones de trabajo de los usuarios mediante el cifrado SSL/TLS. Los administradores de MyQ X pueden gestionar los certificados de forma centralizada para aplicar una autenticación y autorización seguras a todos los usuarios que accedan a los servicios de impresión. MyQ X admite el uso de certificados de terceros de confianza, así como certificados emitidos internamente para permitir configuraciones de seguridad flexibles y escalables para diferentes entornos.

Confianza entre MyQ X y los servidores

Para conectarse de forma segura a sistemas externos con los que MyQ X necesita interactuar, necesitará que el servidor MyQ confíe en los certificados de estos servidores y servicios remotos. Esto es necesario para HTTPS, SMTPS, LDAPS e IPPS.

Desde la versión 10.2, MyQ X está diseñado para confiar automáticamente en los certificados de CA raíz del almacén de certificados del sistema del servidor.

Certificados en gestión de certificados (mmc.exe) > Autoridades de certificación raíz de confianza se exportan al cacert.pem que se encuentra en la carpeta ProgramData de MyQ X.

Se realiza la sincronización de certificados durante la ejecución de la medida de mantenimiento. Por esta razón, si encuentra problemas con los certificados, y confirma que los certificados correctos están instalados en el sistema, ejecute la tarea de Mantenimiento, e intente conectar MyQ X al sistema remoto de nuevo.

Esto permite que MyQ X confíe automáticamente en los certificados emitidos por las CA importadas, lo que resulta especialmente útil cuando se publican mediante una directiva de grupo o desde Active Directory.

Antes de la actualización MyQ X 10.2

Para la mayoría de las conexiones que se esperaban asegurar vía SSL/TLS, ya era necesario que el certificado del servidor remoto fuera de confianza para el sistema en el que MyQ X se estaba ejecutando, y por tanto también para MyQ X.

Para algunas operaciones, podría haber sido necesario editar manualmente el cacert.pem, ldap.conf o .ldaprc e incluir los certificados CA necesarios (especialmente los de Enterprise). El motivo era que determinadas conexiones y componentes utilizaban un almacén de certificados distinto al del sistema.

Confianza entre MyQ X y los clientes conectados

Lea cómo seleccionar el certificado de servidor que MyQ X presenta a los clientes para asegurar la comunicación. Lo necesitará para:

Sirva a sus usuarios la Interfaz Web MyQ en HTTPS.

Comuníquese de forma segura con impresoras y dispositivos multifunción y con los terminales Embedded instalados en dichos dispositivos.

Conéctese al servidor con el Desktop Client funcionando en modo "Estricto".

Imprima de forma segura a través de IPPS.

Conéctate e imprime con la extensión para Chromebook.

Conéctate de forma segura desde el cliente móvil para Android e iOS.

En Ajustes - Red es donde se gestionan los certificados. Esto se aplica tanto al Central Server como al Print Server. En esta configuración, tiene tres modos disponibles:

Autoridad de certificación integrada

MyQ crea un certificado CA autofirmado y lo utiliza para firmar certificados de servidor y cliente.

Para utilizar estos certificados en entornos de producción, es necesario distribuir el CA (que se puede exportar en la página Red) a todos los clientes que se conectarán al servidor. Esto es factible para los dispositivos gestionados por la organización, donde este certificado se puede distribuir con la directiva de grupo o Intune.

Sin embargo, en caso de que se espere que los dispositivos BYOD se conecten, tiene que proporcionar a los usuarios una opción para descargar e instalar la Autoridad de Certificación MyQ manualmente. De lo contrario, recibirán advertencias de que no se puede confiar en la conexión/servidor y los terminales Embedded no funcionarán correctamente.

Autoridad de certificación de la empresa

La CA de su empresa genera un certificado de CA intermedio que MyQ utiliza para firmar certificados para el servidor y los clientes.

Dado que esta autoridad de certificación (CA) es probablemente una CA empresarial personalizada, se aplican condiciones similares a las del certificado autofirmado integrado. La CA tendrá que distribuirse a dispositivos que su organización pueda gestionar, o ponerse a disposición de los usuarios finales para que la instalen ellos mismos.

Gestión manual de certificados

Proporcione un certificado para el servidor MyQ. MyQ no crea certificados; todos los certificados son gestionados por usted.

Se espera que tenga experiencia previa con la gestión de certificados y que haya emitido un certificado para el servidor MyQ y firmado con su propia Autoridad de Certificación. Esta puede ser una CA de confianza pública (como Let's Encrypt, GlobalSign, etc.), o una CA creada con Active Directory Certificate Services (AD CS) en su dominio.

Traiga sus propios dispositivos y certificados

En comparación con los entornos gestionados, como un dominio de Windows, los certificados para BYOD y los dispositivos no unidos a un dominio local o a un tenant de Entra son una cuestión más compleja.

Si prevé prestar habitualmente servicios de impresión a usuarios invitados y visitantes, o su organización se considera un servicio público (escuelas, bibliotecas, centros de tráfico, etc.), considere la posibilidad de firmar sus certificados de servidor mediante una CA de confianza pública que ya esté incluida de fábrica en los sistemas operativos y navegadores de escritorio y móviles.

Certificados y terminales integrados

Durante la configuración remota, cuando se instalan los Embedded Terminal, el servidor MyQ X carga el certificado CA en el dispositivo, de modo que cuando MyQ X presente su certificado al dispositivo, sea de confianza. Sin embargo, esto sólo es posible en el Autoridad de certificación integrada y Autoridad de certificación de la empresa modos.

En Gestión manual de certificados MyQ X no tiene acceso al certificado de la CA porque no se proporciona. Sólo se carga el certificado del servidor, que está firmado por la CA. Es necesario añadir manualmente el certificado CA a los dispositivos.

Algunos proveedores o dispositivos pueden tener normas más estrictas para la validación de certificados, por ejemplo, pueden exigir que el certificado contenga el FQDN completo (Fully Qualified Domain Name; como imprimir.acme.com), o el dispositivo puede rechazar certificados comodín (como *.acme.com).

Siga siempre el manual, las instrucciones y las recomendaciones de ese proveedor en particular. Los requisitos para los certificados pueden variar de un dispositivo a otro. La carga automática de certificados puede no estar disponible para todos los proveedores. En caso de problemas, consulte con su proveedor de MyQ X.

.png)