Microsoft Entra ID mit Microsoft Graph Setup

Microsoft Entra ID, früher bekannt als Azure Active Directory (Azure AD), ist eine Cloud-basierte Identitäts- und Zugriffsmanagementlösung. Dieser Artikel erklärt, wie Microsoft Entra ID in MyQ integriert wird, um Benutzerauthentifizierung und andere Dienste bereitzustellen.

Erstellen einer Microsoft Entra ID-Verbindung

Gehe zu MyQ > Einstellungen > Verbindungen.

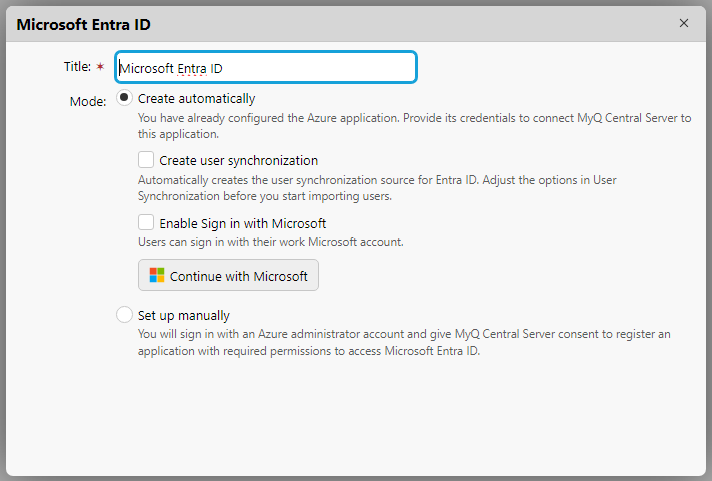

Klicken Sie auf hinzufügen und wählen Sie Microsoft Entra ID aus der Liste.

Eingabe einer Titel für Ihre Verbindung und wählen Sie Ihre bevorzugte Modus:

Automatisch erstellen: MyQ X konfiguriert die Azure-Anwendung, die für den Zugriff auf Entra ID-Benutzerinformationen erforderlich ist.

Manuell einrichten: Konfigurieren Sie die Azure-Anwendung manuell. Wählen Sie diese Option, wenn Sie alle Aspekte der Integrationseinrichtung verwalten möchten.

Fahren Sie mit dem entsprechenden Abschnitt unten fort.

Automatisch erstellen

In diesem Modus kann der Administrator MyQ veranlassen, die Unternehmensanwendung (Service Principal) auf ihren Mandanten und gewähren dieser Anwendung Zugriffsrechte auf Entra ID-Benutzer.

Überlegungen

Wenn Sie zögern, auch nur vorübergehend administrativen Zugriff für die Erstellung eines Client-Geheimnisses zu gewähren, kann das automatische Verbindungsverfahren zu ODB nicht verwendet werden. In solchen Fällen ist es ratsam, manuell eine Anwendung in der Azure-Umgebung Ihrer Organisation zu erstellen und die Verbindung zu MyQ X selbst zu konfigurieren (Modus Manuell einrichten). Dieser Ansatz gewährleistet, dass Sie die volle Kontrolle über die Berechtigungen der Anwendung und die Sicherheitsaspekte der Verbindung behalten, wobei die spezifischen Sicherheitsrichtlinien und Compliance-Anforderungen Ihres Unternehmens berücksichtigt werden.

Voraussetzungen

Zum Anlegen des Service-Principals auf dem Mieter des Kunden, Anwendungsadministrator oder Administrator für Cloud-Anwendungen Rollen erforderlich sind.

Für die Erteilung der Admin-Zustimmung an den Auftraggeber der Dienstleistung muss die Globaler Verwalter Rolle erforderlich ist.

Um alle Schritte der automatischen Einrichtung abzuschließen, muss die Globaler Verwalter Rolle erforderlich ist.

Schritte zur automatischen Einrichtung der Microsoft Entra ID-Anwendung

Der Administrator meldet sich mit seinem Azure-Administratorkonto an. MyQ X Entra ID-Anschluss Service Principal auf dem Mieter angelegt wird.

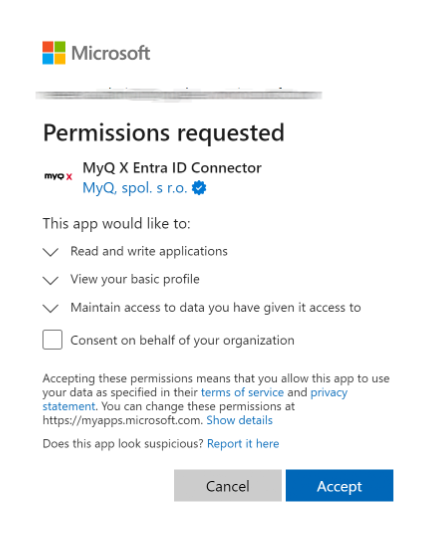

Der Administrator gewährt die vertreten Berechtigung zur Verwaltung von Azure-Anwendungen.

In diesem Schritt angeforderte Genehmigungen:

Anwendung.LesenSchreiben.Alle(zum Abrufen eines Sicherheitsschlüssels)Verzeichnis.Lesen.Alle(um den Standard-Domänennamen im verbundenen Mandanten zu lesen, damit er in MyQ angezeigt werden kann).

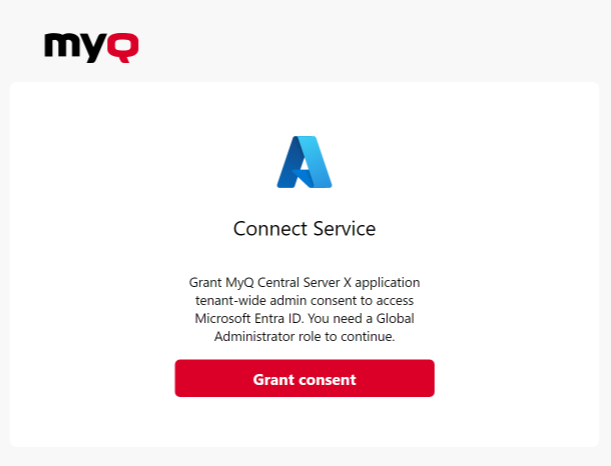

Der Administrator gewährt die MyQ X Entra ID-Anschluss Unternehmensanwendung Berechtigungen zum Lesen von Benutzern und Gruppen und Zuschüsse Zustimmung der Verwaltung.

In diesem Schritt angeforderte Genehmigungen:

Gruppe.Lesen.AlleBenutzer.Lesen.Alle

Sobald der Vorgang abgeschlossen ist, wird die Microsoft Entra ID Die Verbindung wird gespeichert und die Verbindungsdetails werden sicher in MyQ gespeichert.

Erneute Autorisierung der Entra ID-Verbindung

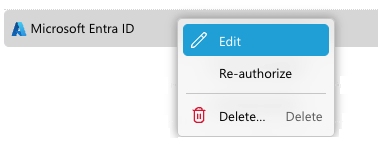

Die automatische Verbindung zu Entra ID kann geändert oder auf manuell umgestellt werden, nachdem sie erstellt wurde. Durch einen Rechtsklick auf die Verbindung wird die Wiederzulassung wird im Kontextmenü verfügbar sein.

Anwendungsmanagement

Die Gültigkeit des Geheimnisses beträgt 2 Jahre. Vergewissern Sie sich, dass Sie den Schlüssel erneuern, wenn er abläuft. Sie können dies mit der Option Re-authorize in MyQ tun. Wenn das Geheimnis innerhalb von 30 Tagen abläuft, sendet MyQ eine Warnung zum Gesundheitscheck.

Anmeldeinformationen für Dienstvorgaben sind im Azure-Portal nicht sichtbar. Sie können über PowerShell oder Microsoft Graph API verwaltet werden.

Falls Sie Folgendes benötigen den Zugriff auf die App oder das aktuell verwendete Geheimnis widerrufenkönnen Sie einfach die gesamte MyQ X Entra ID-Anschluss Unternehmensanwendung in Azure und erstellen Sie eine neue mit der Option Re-authorize in MyQ.

Zusätzliche Informationen

Wenn die automatische Einrichtung erneut durchgeführt wird, wird keine neue Instanz der Anwendung auf dem Mandanten erstellt, sondern die aktuelle Anwendung wird aktualisiert (z. B. wird ein neues Geheimnis auf dem Dienstprinzipal auf dem Mandanten erstellt). Wenn die MyQ X Entra ID-Anschluss Anwendung aus Azure entfernt wurde, wird sie erneut erstellt.

Der Dienstprinzipal (Unternehmensanwendung) wird nach Schritt 1 auf dem Mandanten erstellt (ohne die erforderlichen Berechtigungen, die in Schritt 2 erteilt werden). Schritt 2 kann später abgeschlossen werden (durch Rechtsklick auf die MyQ X Entra ID-Anschluss und die Auswahl Wiederzulassung).

Um besser zu verstehen, was MyQ in diesem Modus tut, erklärt Microsoft diese Methode in seiner Entwicklerdokumentation - Die Zustimmung von Nutzern und Administratoren verstehen aus der Sicht des Anwendungsentwicklers

Manuelle Einrichtung

Wenn Sie manuell eine Azure-Anwendung erstellen, um mehr als einen dieser Dienste zu verknüpfen, können Sie entweder eine Anwendung mit allen erforderlichen Berechtigungen erstellen oder eine separate Anwendung für jede Entra ID, OneDrive for Business und SharePoint Online erstellen. Lesen Sie hier mehr.

Microsoft Entra ID Anwendungskonfiguration

Melden Sie sich bei der Microsoft Azure-Portal und gehen zu App-Registrierungen.

Klicken Sie auf Neue Registrierung um eine neue Anwendung zu erstellen oder eine vorhandene Anwendung auszuwählen.

Wenn Sie eine neue Anwendung erstellen, setzen Sie die Name und in Unterstützte Kontotypen Wählen Sie Konten nur in diesem Organisationsverzeichnis (nur {Mandantenname} - Einzelmandant) Option, wenn alle Ihre Nutzer Mitglieder Ihres Mandanten sind. Bei Bedarf können auch mandantenfähige Anwendungen genutzt werden, je nach Zielgruppe der Anwendung.

Sie können die URI umleiten Einstellungen (wie in Schritt 7 beschrieben). Klicken Sie auf Register um die Anwendung zu erstellen.

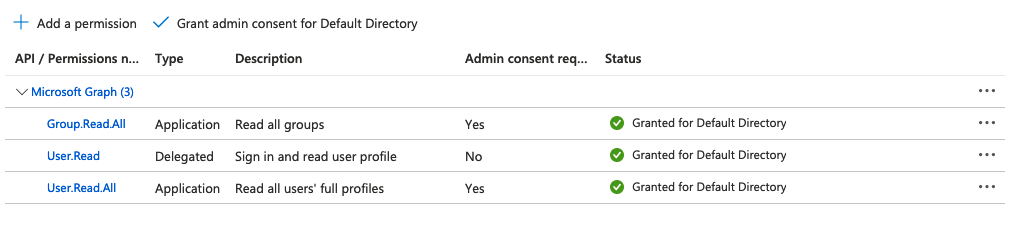

Gehen Sie auf dem Übersichtsbildschirm der Anwendung zu API-Berechtigungen und wählen Sie Microsoft Graph-API und die gewünschte Art der Erlaubnis (Vertreten oder Anmeldung) wie unten dargestellt.

Die folgenden Berechtigungen sind erforderlich:

Microsoft Graph \ Group.Read.AllMicrosoft Graph \ User.ReadMicrosoft Graph \ User.Read.All

Beachten Sie, dass das System auch automatisch Folgendes anfordert OpenID-Verbindung Bereiche während der Benutzerauthentifizierung, um eine verbesserte Identitätsüberprüfung zu ermöglichen.

openid(ermöglicht die Anmeldung und das Lesen des grundlegenden Benutzerprofils)E-Mail(Zugriff auf die E-Mail-Adresse des Benutzers)Profil(Zugang zu den grundlegenden Profilinformationen des Benutzers)

Der Status "Erlaubt für Standardverzeichnis" muss für alle Berechtigungen festgelegt werden. Mit den Schaltflächen oben in der Liste der Berechtigungen können Sie der Anwendung die Zustimmung des Administrators erteilen.

Verwendung "Eine Erlaubnis hinzufügen", um eine neue Erlaubnis hinzuzufügen.

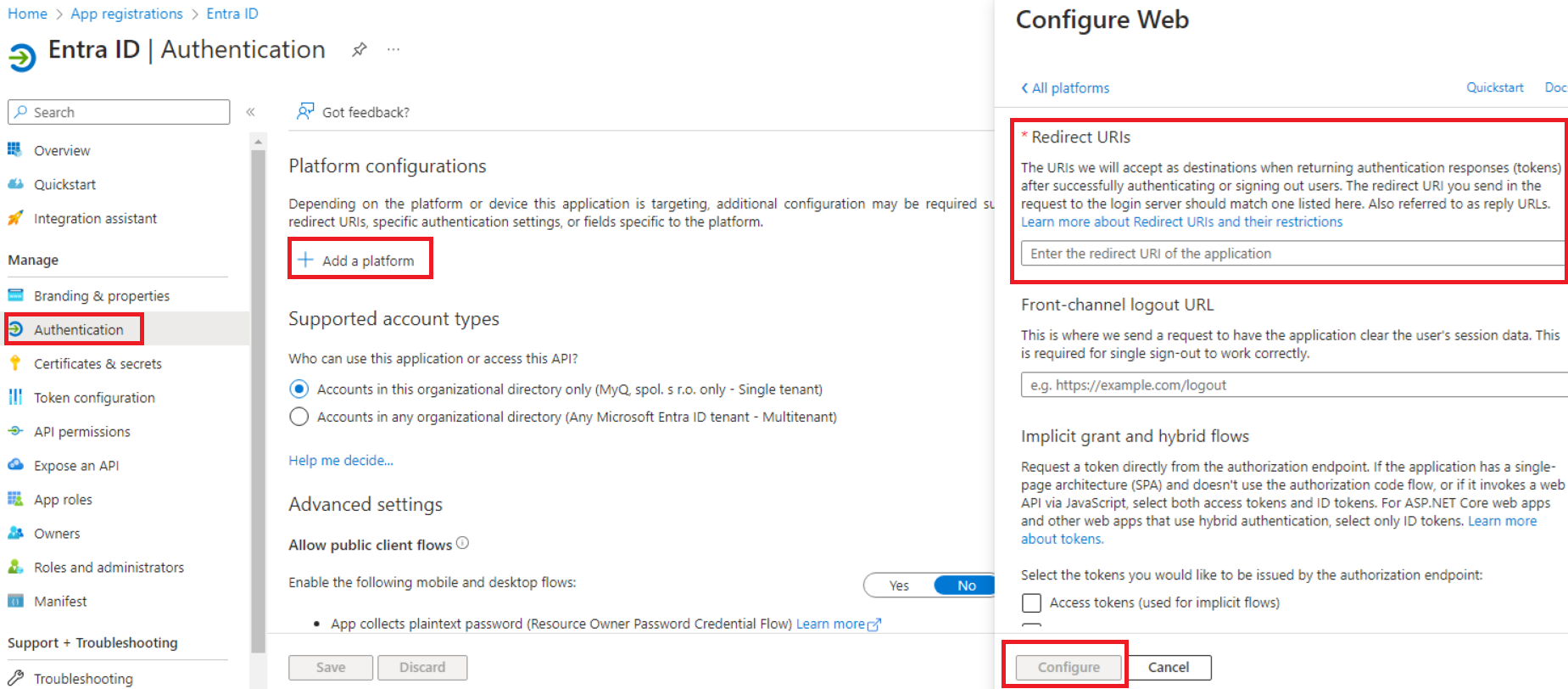

Verwendung "Admin-Zustimmung für Standardverzeichnis erteilen", um den Status der Berechtigung auf "Erteilt für Standardverzeichnis" zu setzen.Gehe zu Authentifizierungund klicken Sie unter Plattformkonfigurationen auf Eine Plattform hinzufügen.

Wählen Sie Webund listen Sie alle Redirect-URLs für Ihre MS Entra ID-Anwendung auf. Verwenden Sie für die eigentlichen URLs den Hostnamen (und Port) Ihres Servers im folgenden Format:

https://{Hostname:Port}/authKlicken Sie außerdem auf Eine Plattform hinzufügen und wählen Sie Einseitige Bewerbung. Fügen Sie die folgende Umleitungs-URL hinzu und achten Sie darauf, dass der abschließende Schrägstrich enthalten ist:

https://helper.myq.cz/openid/

Für alle Server, die die Entra ID-Anmeldung verwenden, muss in der Azure-Anwendung ein Redirect definiert werden. Stellen Sie sicher, dass Sie diesen Schritt für jeden Print Server und Central Server in Ihrer Bereitstellung durchführen.Klicken Sie auf Konfigurieren Sie für jede Plattformkonfiguration.

Speichern Sie auf der Übersichtsseite der Anwendung die Anwendung (Client) ID und die Verzeichnis (Mieter) IDda sie für die MyQ-Konfiguration benötigt werden.

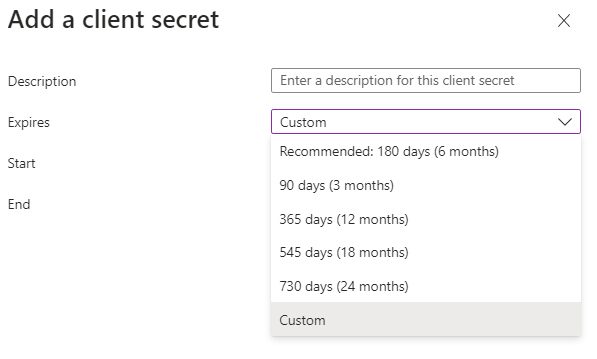

Klicken Sie auf Ein Zertifikat oder Geheimnis hinzufügen neben Client-Anmeldeinformationen und führen Sie die folgenden Schritte aus:

Klicken Sie auf Geheimnis des neuen Kunden.

Hinzufügen einer Beschreibung.

Legen Sie das Ablaufdatum für den Schlüssel fest.

Klicken Sie auf hinzufügen.

Speichern Sie die geheimer Client-Schlüssel WertSie brauchen sie für die Konfiguration in MyQ und können sie später nicht mehr abrufen.

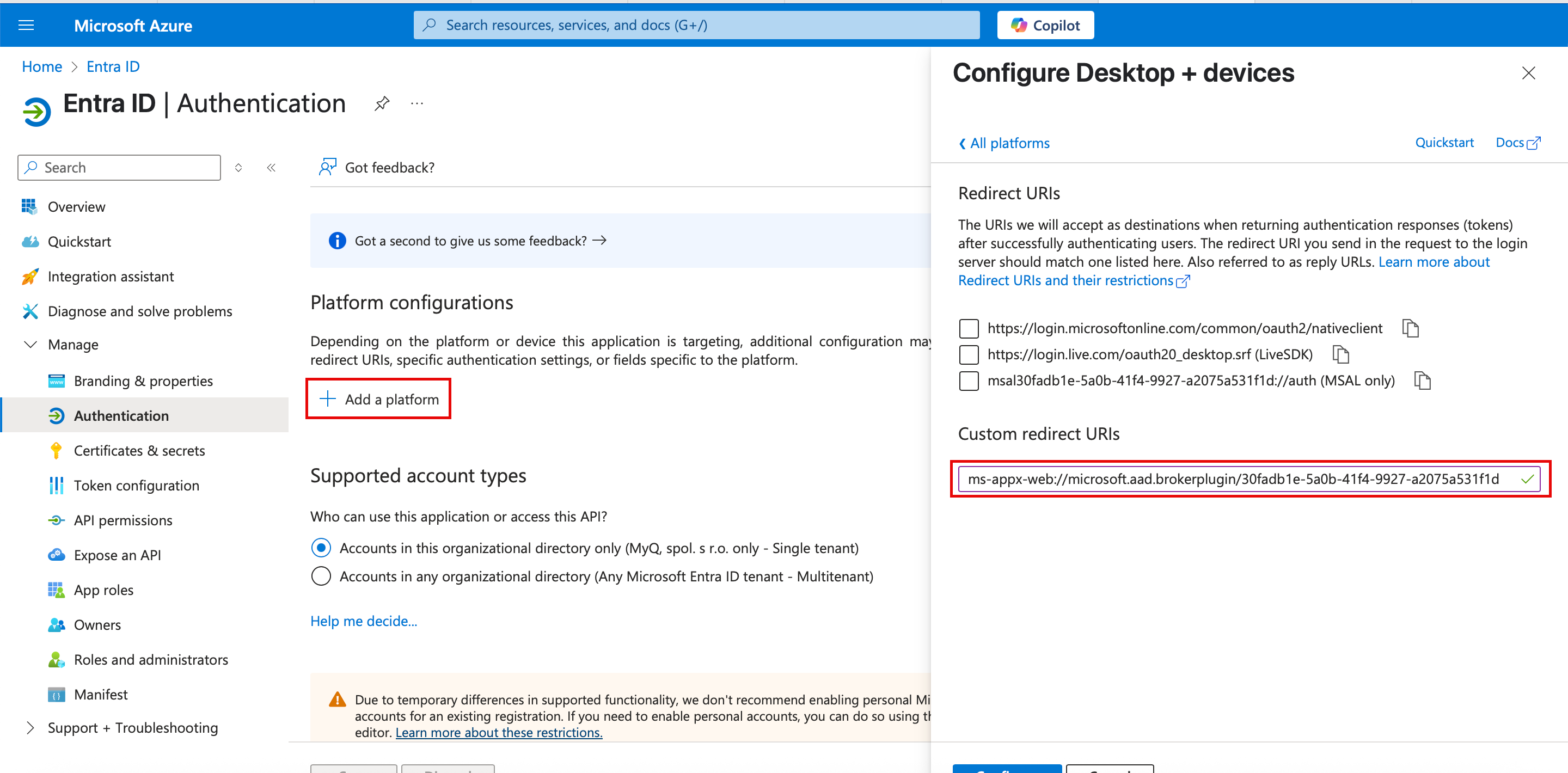

Verwendung von MyQ Desktop Client mit nahtlosem Single Sign-on

Um Seamless Single Sign-on im MyQ Desktop Client nutzen zu können, müssen Sie eine korrekt konfigurierte Anwendung erstellen. Verwenden Sie die Anweisungen oben und ab Schritt 7:

Wählen Sie Plattform hinzufügen und wählen Sie Mobile und Desktop-Anwendungen.

Benutzerdefinierte Umleitungs-URIs hinzufügen

ms-appx-web://microsoft.aad.brokerplugin/30fadb1e-5a0b-41f4-9927-a2075a531f1dwobei30fadb1e-5a0b-41f4-9927-a2075a531f1dist die Anwendung (Client) ID.

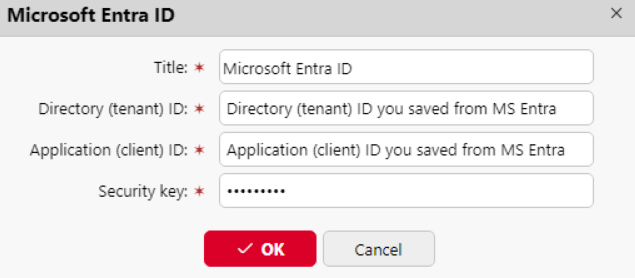

Konfiguration in MyQ

Gehe zu MyQ > Einstellungen > Verbindungen um MyQ mit Microsoft Entra ID zu verbinden. Klicken Sie auf hinzufügen und wählen Sie Microsoft Entra ID aus der Liste. Geben Sie im Pop-up-Fenster die erforderlichen Informationen ein:

Titel: Fügen Sie einen Titel für die Verbindung hinzu.

Mieter-ID: Fügen Sie die Verzeichnis-ID (Mieter) hinzu, die Sie in Microsoft Entra gespeichert haben.

Kunden-ID: Fügen Sie die Anwendungs-(Client-)ID hinzu, die Sie in Microsoft Entra gespeichert haben.

Sicherheitsschlüssel: Fügen Sie den (geheimen) Wert die Sie von Microsoft Entra gespeichert haben.

Klicken Sie auf Speichern Sie. Ihre Microsoft Entra ID-Verbindung ist nun vollständig.

Microsoft Einzelanmeldung

Um Microsoft Single Sign-On zu verwenden:

Freigeben "Verwendung als Authentifizierungsserver" in Microsoft Entra ID-Synchronisierungsquelle - Registerkarte Benutzer vor der Synchronisierung von Benutzern oder aktivieren Sie Microsoft Entra ID als Authentifizierungsserver manuell für ausgewählte Benutzer in deren Details auf der Benutzer Hauptseite.

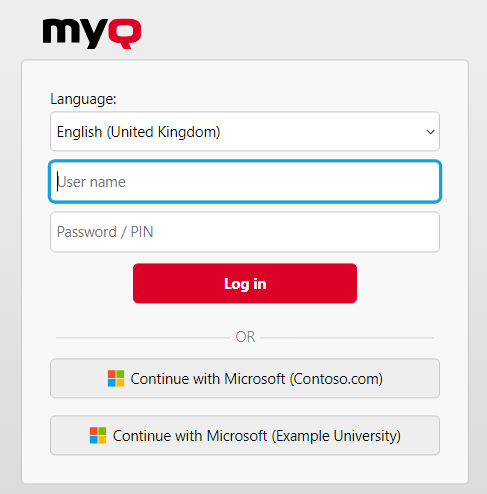

Aktivieren Sie in den Einstellungen des Microsoft Entra ID-Authentifizierungsservers die Anzeige des Symbols 'Anmeldung mit Microsoft' Anmeldeverfahren.

Wenn Microsoft Single Sign-On aktiviert ist, wird die Anmeldung mit Microsoft Taste ist wird immer auf der Anmeldeseite der MyQ Web UI angezeigt, aber nur Benutzer, die Microsoft Entra ID als ihren Authentifizierungsserver verwenden, können sich damit anmelden. Jeder Versuch, Microsoft Single Sign-On durch einen Benutzer zu verwenden, der nicht das Microsoft Entra ID-Authentifizierungssystem verwendet, endet mit einem Fehler.

Was passiert, wenn ein Benutzer versucht, sich bei Microsoft in der MyQ Web UI anzumelden?

Der Benutzer klickt auf die Schaltfläche für die einmalige Anmeldung.

Wenn der Benutzer nicht bei Microsoft im Browser angemeldet ist, wird er zur Anmeldeseite von Microsoft weitergeleitet, um sich anzumelden, und dann mit dem angegebenen Konto bei MyQ angemeldet.

Wenn der Benutzer bei zwei Microsoft-Konten angemeldet ist, wird er auf die Microsoft-Anmeldeseite weitergeleitet und kann dort das Konto auswählen, mit dem er fortfahren möchte.

Die Abmeldung in MyQ Web UI meldet den Benutzer nur lokal ab, nicht von Microsoft.

In Fällen, in denen mehrere Entra ID-Authentifizierungsserver konfiguriert sind, werden auf der Anmeldeseite mehrere Schaltflächen "Weiter mit Microsoft" angezeigt.

Beschränkungen

Benutzer, die den Microsoft Entra ID-Authentifizierungsserver verwenden, können sich auf der MyQ Web-Benutzeroberfläche nicht mit einer PIN anmelden. Sie können jedoch ihre PIN auf den MyQ Embedded Terminals und dem MyQ Desktop Client verwenden.

Die Synchronisierung und Authentifizierung über Microsoft Entra ID mit Microsoft Graph kann jetzt über die folgenden Schritte genutzt werden:

Hinzufügen eines Microsoft Entra ID-Authentifizierungsservers in MyQ > Einstellungen > Authentifizierungsserver.

Hinzufügen einer Microsoft Entra ID-Synchronisierungsquelle in MyQ > Einstellungen > Benutzer-Synchronisierung.

Entra ID (Azure) Multi-Mandanten-Synchronisierung und Authentifizierung

Sie können jetzt mehrere Entra ID-Tenants in MyQ-Umgebungen verwenden, um Benutzer zu synchronisieren und zu authentifizieren. Dies ist besonders nützlich in gemeinsam genutzten Druckinfrastrukturen, wie sie im öffentlichen Sektor zu finden sind, wo mehrere Organisationen Drucker von einem einzigen Standort aus verwalten, während jede ihre eigene Entra ID verwendet.

Befolgen Sie einen der oben beschriebenen Prozesse, aber wiederholen Sie ihn, um mehrere Instanzen einzurichten. Stellen Sie sicher, dass jeder Tenant klar und eindeutig benannt wird, so dass die Nutzer erkennen können, welcher Tenant für sie relevant ist.

.png)