Benutzer aus Active Directory synchronisieren

MyQ X bietet eine Synchronisierung mit Active Directory über das LDAP-Protokoll. Dadurch kann der Administrator von folgenden Vorteilen profitieren die Festlegung der Organisationseinheiten die synchronisiert werden sollen, wobei nicht nur die Daten der Nutzer, sondern auch ihre Gruppenzugehörigkeitund sogar die Synchronisierung von Benutzern aus mehreren Domänen.

Bevor Sie mit der Synchronisierung von Active Directory-Benutzern beginnen, sollten Sie die Besonderheiten der Druckauftragsauthentifizierung in Ihrer Umgebung ermitteln.

Übersicht

Um Benutzer aus Active Directory zu synchronisieren, führen Sie die folgenden Schritte aus:

Benutzererkennung von Druckaufträgen: Bestimmen Sie, wie eingehende Druckaufträge in MyQ optimal authentifiziert werden können.

Active Directory-Synchronisierung konfigurieren: Erstellen Sie LDAP-Synchronisationsquelle(n), um Benutzer aus AD in MyQ zu importieren.

Synchronisierung an Ihre Umgebung anpassen: Synchronisieren Sie zusätzliche Benutzerinformationen, um Druckaufträge korrekt zu identifizieren, ermöglichen Sie die Synchronisation mit in Active Directory gespeicherten ID-Karten und vieles mehr.

Entscheiden Sie sich für eine Methode zur Benutzererkennung

Befolgen Sie die Empfehlungen in der Job-Authentifizierungsmethode identifizieren um zu bestimmen, wie Ihre Benutzer erkannt werden. Dieser Schritt ist entscheidend für die erfolgreiche Konfiguration der Benutzersynchronisation.

Wenn der bei Ihren Tests ermittelte Benutzer mit den Benutzerdaten übereinstimmt sAMAccountNamesind Sie bereit, die Benutzer zu synchronisieren.

Wenn der erkannte Benutzername abweicht, prüfen Sie die AD-Attribute, um den richtigen zu identifizieren. Lesen Sie unten, welche Schritte zu unternehmen sind, wenn der Bezeichner der richtige ist. userPrincipalName oder ein anderes AD-Attribut.

Konfigurieren der Active Directory-Synchronisierung

Um mit der Synchronisierung von Benutzern mit MyQ X zu beginnen, müssen Sie folgende Einstellungen vornehmen:

Erstellen eines Active Directory LDAP Authentifizierung Server: Dies bedeutet, dass der Server und seine Verbindungsdetails in MyQ hinzugefügt werden.

Erstellen eines Active Directory LDAP Synchronisierung Quelle: Hier wählen Sie den in Schritt 1 erstellten Authentifizierungsserver aus und konfigurieren die Optionen, unter denen Sie Gruppen und Benutzer synchronisieren möchten.

Eine schrittweise Anleitung zum Einrichten eines LDAP-Authentifizierungsservers und zur Synchronisierung finden Sie in diesen Anleitungen:

Print Server: Benutzersynchronisierung von LDAP-Servern

Central Server: Benutzersynchronisierung von LDAP-Servern

Basis-DN

Die Syntax des Basis-DN hängt von Ihrer Konfiguration und dem Ziel-LDAP-Server ab. Es kann auch erforderlich oder vorteilhaft sein, sie leer zu lassen.

Beispiel Basis-DN:

DC=company,DC=netZuordnung von Attributen in MyQ

Im Rahmen der Einrichtung wählen Sie Active Directory-Parameter aus, die mit den Benutzerprofilen synchronisiert werden sollen.

Wenn Sie die LDAP-Eigenschaften des AD leer lassen, wird MyQ standardmäßig diese Attribute verwenden:

Standard-Eigenschaften

MyQ-Benutzereigenschaft | AD-Attribut |

|---|---|

Benutzername |

|

Vollständiger Name |

|

|

Für andere Parameter, wie z. B. Alias, Personennummer, Notizen, Sprache, Benutzerspeicher, Karte und PIN, sind keine Standardfelder definiert, aus denen Werte gelesen werden können.

Verwendung von User Principal Name (UPN), MailNickname oder anderen Parametern zur Identifizierung von Benutzern

Beim Einrichten der LDAP-Synchronisierung ist Ihnen vielleicht aufgefallen, dass es keine Option gibt, das LDAP-Attribut zu definieren, das als Benutzername verwendet werden soll. Das liegt daran, dass MyQ, wie bereits erwähnt, immer das sAMAccountName für einen Benutzernamen.

Wenn Ihre Auftragsabsender anhand ihrer UPN erkannt werden (userPrincipalName), können Sie dieses Attribut in der Datei Alias-Feldund nach der Synchronisierung wird die UPN auch für die Authentifizierung des Auftrags verwendet.

Benutzerauthentifizierung mit Alias

Benutzer in MyQ können sowohl Benutzernamen als auch Pseudonyme für die Anmeldung verwenden. Das heißt, wenn Sie userPrincipalName als alias können sich die Nutzer damit auch bei MyQ anmelden.

In vielen Umgebungen ist die UPN ist gleich der Arbeits-/Geschäfts-E-Mail-Adresse. Es könnte für Ihre Benutzer bequem sein, ihre UPN anstatt sich etwas anderes merken zu müssen, wie zum Beispiel sAMAccountName wenn sie sich von den Anmeldedaten unterscheiden, die sie in anderen Unternehmenssystemen verwenden.

In ähnlicher Weise kann ein Parameter, der eine E-Mail-Adresse enthält, als Alias des Benutzers verwendet werden.

Home-Ordner des Benutzers synchronisieren

Wenn die Benutzer in Ihrem Unternehmen über einen eigenen gesicherten lokalen Ordner verfügen, können Sie diese Pfade für jeden Benutzer in der Datei Speicherung durch den Benutzer MyQ-Attribut. Diese Informationen können in der Datei HomeDrive AD-Attribut.

Sobald dieser Ordner synchronisiert ist, kann er an verschiedenen Stellen in MyQ verwendet werden, insbesondere in den Einstellungen für Terminal Actions. Sie können Easy Print aus dem Speicher des Benutzers und Easy Scan in den Speicher des Benutzers einrichten. Solche Aktionen verwenden automatisch den Speicher des aktuell angemeldeten Benutzers, wenn auf dem Embedded Terminal gedruckt oder gescannt wird.

Mehrere AD-Domänen für Synchronisierung und Authentifizierung

Mit MyQ X können Sie bis zu 5 LDAP-Authentifizierungsserver hinzufügen. Dies kann für Organisationen mit einer komplexeren Infrastruktur nützlich sein.

Wir haben solchen Szenarien einen Artikel gewidmet, in dem wir erklären, wie man eine solche Synchronisation einrichtet und Zusammenstöße von Benutzernamen verhindert, siehe Lokale Multidomänen-Umgebungen (Active Directory).

Synchronisieren von Attributen aus mehrwertigen Feldern

Manchmal können Daten wie Personalausweise oder Personennummern in einem Active Directory-Attribut kombiniert werden. In solchen Fällen ist es möglich, ein Transformation mit regulären Ausdrücken auf diese Felder in den Einstellungen der Synchronisationsquelle - Umwandlung Abschnitt.

Beispiel:

Wenn die Ausweisnummer zusammen mit der persönlichen Nummer des Benutzers gespeichert wird, z. B. 288373;736verwenden Sie die Transformation, um nur den Wert zu analysieren, der vor ; in dem Feld, das als Personalausweis verwendet werden soll.

Eine detaillierte Konfiguration und Beispiele für Regex-Einstellungen finden Sie unter Transformation regulärer Ausdrücke für die Benutzersynchronisierung.

Sicherheitsempfehlungen für Active Directory

Active Directory (AD) und Lightweight Directory Access Protocol (LDAP) sind wesentliche Technologien für die Verwaltung von Identitäten, Authentifizierung und Autorisierung in zahlreichen Unternehmen. Die Sicherung dieser Systeme ist entscheidend für den Schutz sensibler Informationen und die Integrität von IT-Infrastrukturen.

Bei den wichtigsten Sicherheitsmerkmalen sollten sich Unternehmen auf Verschlüsselung, Zugriffskontrolle, Audit und Überwachung sowie das Prinzip der geringsten Privilegien konzentrieren.

Verschlüsselung und Kommunikationssicherheit

LDAPS (LDAP über SSL/TLS) wird dringend empfohlen. Sie kann in den Einstellungen des Authentifizierungsservers in MyQ X erzwungen werden. StartTLS ist ein Befehl, der eine standardmäßige, ungesicherte LDAP-Verbindung (in der Regel über Port 389) durch Aushandeln der Verwendung von TLS (Transport Layer Security) in eine sichere Verbindung umwandelt.

Wenn eine Kommunikation über TLS vorgesehen ist, muss der Server, auf dem MyQ X läuft, in der Lage sein, den Aussteller des AD-Zertifikats zu verifizieren, um seinem Zertifikat zu vertrauen und eine sichere Kommunikation zu ermöglichen. Um dies zu erreichen, müssen Sie die ausstellende Stammzertifizierungsstelle im Zertifikatspeicher des jeweiligen Servers, auf dem MyQ ausgeführt wird, installieren.

Vertrauliche Attribute und Schemaerweiterungen

AD bietet viele Benutzerattribute, die sensible oder private Informationen über die Person speichern können. Dies gilt insbesondere für Attribute, die Benutzerkennungen speichern, z.B. Ausweisnummern oder sogar PIN-Codes - MyQ X ermöglicht den Import dieser Werte aus AD über LDAP(S).

Ohne zusätzliche Änderungen an der Sicherheit Ihres AD könnte jeder Domänenbenutzer möglicherweise seine Domänenanmeldeinformationen verwenden, um diese Werte im Verzeichnis für jeden Benutzer zu lesen. Daher müssen Organisationen diesen Datentyp sichern und verhindern.

Hier vertrauliche Attribute ins Spiel kommen. Bestimmte Attribute können als vertraulich eingestuft werden, wobei der eingeschränkte Zugriff nur bestimmten Treuhändern gewährt wird, während er für alle anderen Domänenbenutzer völlig verborgen bleibt. Dieses Treuhänder-Benutzerkonto kann dann Dritten, einschließlich der Authentifizierungsserver-Einstellungen von MyQ X, zur Benutzersynchronisierung zur Verfügung gestellt werden.

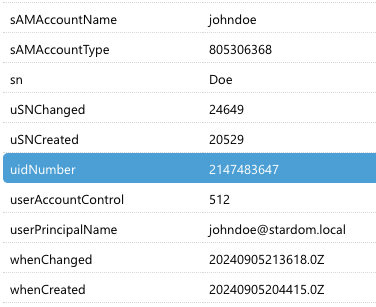

Beispiel: Benutzer mit Leseberechtigung uidNumber

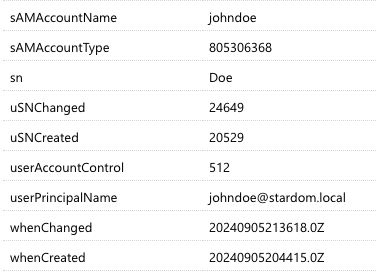

Beispiel: Benutzer mit fehlender Leseberechtigung uidNumber

Die Standardattribute des Active Directory-Schemas können mit dieser Methode geschützt werden.

Für einen noch besseren Schutz kann die Vertraulichkeitskennzeichnung jedoch auf Eigenschaften der benutzerdefinierten Erweiterung, die Felder sind, die nicht im Standardschema enthalten sind. Diese benutzerdefinierten Eigenschaften sind aufgrund ihrer anpassbaren Natur schwieriger zu interpretieren.

Bitte bedenken Sie die Auswirkungen auf Ihre Umgebung. Die Erweiterung des AD-Schemas ist eine bedeutende Änderung und sollte mit Bedacht vorgenommen werden. Einmal hinzugefügte benutzerdefinierte Attribute können nicht mehr entfernt werden, daher ist eine sorgfältige Planung unerlässlich. Es wird empfohlen, die Änderungen in einer Laborumgebung zu testen, bevor Sie sie in einer Produktionsumgebung anwenden.

.png)