Sicurezza avanzata

La sicurezza nella gestione della stampa è fondamentale in quanto comporta la gestione di documenti sensibili e di dispositivi in rete. Misure di sicurezza adeguate aiutano a prevenire l'accesso non autorizzato ai lavori di stampa, garantendo la riservatezza e la conformità alle norme sulla privacy.

L'implementazione di soluzioni di stampa sicure, come l'autenticazione degli utenti e i canali di comunicazione crittografati, riduce i rischi di violazione dei dati attraverso l'intercettazione dei lavori di stampa.

Informazioni sulla configurazione avanzata

Il file config.ini può essere utilizzato per un'ulteriore configurazione di MyQ Print Server. Contiene sezioni con parametri e valori per diverse impostazioni, compresa la sicurezza.

Si raccomanda di consultare sempre l'assistenza MyQ prima di modificare il file.

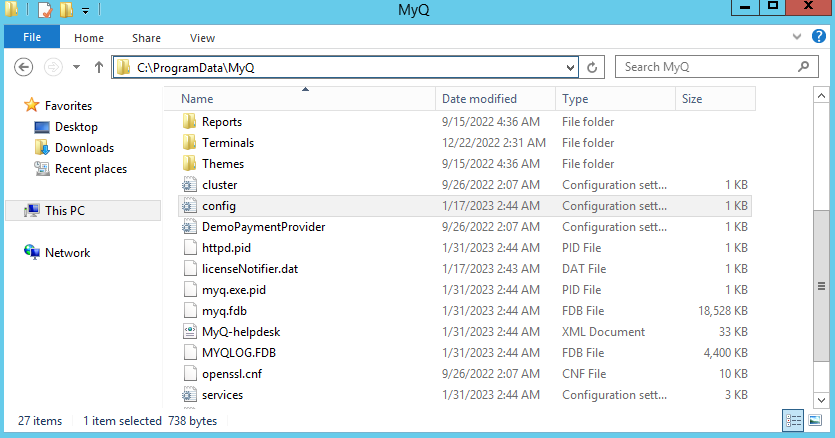

Config.ini è un file di testo, che si trova per impostazione predefinita in C:\ProgrammaDati\MyQe si può modificare con Notepad o qualsiasi altro editor di testo.

Dopo aver modificato e salvato il file, tutti i servizi devono essere riavviati affinché le modifiche abbiano effetto.

Sezione Sicurezza

In MyQ X, la sicurezza della comunicazione può essere regolata in vari modi, garantendo la massima flessibilità per adattarsi a qualsiasi ambiente.

Le impostazioni di sicurezza della maggior parte dei componenti possono essere impostate con il comando config.ini file. Questi componenti sono router HTTP, server HTTP, SMTP, IPP, LPR e messaggi (WebSockets).

Informazioni sui componenti HTTP

Per una comunicazione di rete sicura, il Router HTTP è un componente fondamentale.

Mentre, ad esempio, la versione minima di SSL/TLS configurata in config.ini (vedi sotto) si applica anche a HTTP Router, che può essere configurato in aggiunta con un file chiamato traefik.custom.rules.yaml in modo più dettagliato. Le opzioni impostate nel campo traefik.custom.rules.yaml ha la precedenza sul file config.ini impostazioni.

In secondo luogo, il server HTTP utilizza le impostazioni della cartella httpd.conf file.

Quando si modificano le impostazioni del router HTTP, assicurarsi di lavorare con il file traefik.custom.rules.yaml in C:\ProgrammaDati\MyQ, e non con i file traefik.rules.yaml e traefik.yaml in C:\Programmi\MyQ\Server che contengono le impostazioni predefinite dell'installazione e che vengono ripristinate dopo ogni aggiornamento di MyQ X.

Impostazioni di sicurezza comuni

Versione minima TLS

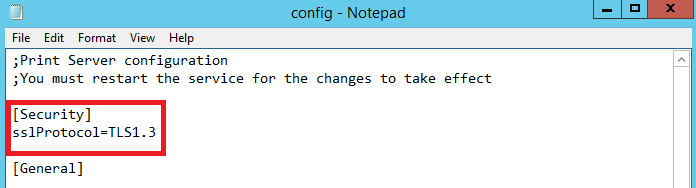

Per specificare il protocollo di sicurezza minimo utilizzato per la comunicazione, andare a C:\ProgrammaDati\MyQ e aprire il config.ini in un editor di testo.

Aggiungere una sezione chiamata [Sicurezza] e in una nuova riga sotto di essa, aggiungere il parametro sslProtocol con il valore desiderato. I valori possibili sono TLS1, TLS1.1, TLS1.2, e TLS1.3.

Da MyQ Print Server 10.2, il valore predefinito è TLS1.2.

Ad esempio, è possibile aggiungere:

[Security]

sslProtocol=TLS1.3

Questo vale per tutti i componenti sopra citati, compreso il router HTTP, e quindi migliora la sicurezza generale delle comunicazioni dell'intero sistema.

Salvare il file e riavviare tutti i servizi per rendere effettiva la modifica.

Suite di crittografia supportata

È disponibile un elenco completo dei cifrari supportati. qui.

È anche possibile modificare l'insieme dei cifrari supportati insieme alla versione di TLS.

È possibile farlo con le seguenti opzioni:

Utilizzare impostazioni predefinite sicure e rigorose

È possibile utilizzare la funzione config.ini bandiera sslCipherSuites per abilitare la modalità sicura rigorosa. Utilizza le impostazioni predefinite del componente Router HTTP (e rispetto al comportamento standard, depreca i cifrari considerati deboli).

Le opzioni per questo flag sono:

compatibile- impone il supporto di cifrari deboli selezionati; potrebbe essere necessario per la comunicazione con i dispositivi più vecchi".rigoroso- non sono ammessi cifrari deboli".

[Security]

sslCipherSuites=strictI cifrari consentiti in modalità compatibile e non in modalità rigorosa sono:

TLS_RSA_WITH_AES_128_CBC_SHATLS_RSA_WITH_AES_256_CBC_SHATLS_RSA_WITH_AES_128_GCM_SHA256TLS_RSA_WITH_AES_256_GCM_SHA384TLS_RSA_CON_3DES_EDE_CBC_SHATLS_ECDHE_RSA_CON_3DES_EDE_CBC_SHA

Mentre è si raccomanda di preferire sempre la modalità rigorosa che disabilita i cifrari deboli, non è attualmente la modalità predefinita di MyQ X.

Per impostazione predefinita, MyQ X opera in modalità compatibile a causa della natura dei sistemi di stampa, del supporto dei dispositivi e della disponibilità generale di aggiornamenti. Molti dispositivi di stampa ancora supportati non hanno (e potrebbero non avere mai) aggiornamenti disponibili compatibili con la modalità rigorosa.

Consentire solo i cifrari selezionati

Per montaggio traefik.custom.rules.yamlè possibile specificare quali cifrari saranno consentiti dal router HTTP durante la comunicazione.

Esempio di utilizzo:

tls:

options: { default: { cipherSuites: [ TLS_RSA_WITH_AES_256_GCM_SHA384, TLS_RSA_WITH_3DES_EDE_CBC_SHA ] } }Quando sslProtocol è impostato per consentire solo TLS 1.3, nessun cifrario può essere disabilitato o abilitato in modo specifico. Vengono utilizzati i valori predefiniti di sicurezza forniti dai valori predefiniti del router HTTP.

Assicuratevi che i dispositivi collegati supportino i cifrari richiesti e, in caso contrario, cercate gli aggiornamenti del firmware disponibili che potrebbero apportare miglioramenti alla sicurezza.

.png)