Microsoft Entra ID con Microsoft Graph Setup

Microsoft Entra ID, precedentemente noto come Azure Active Directory (Azure AD), è una soluzione di gestione delle identità e degli accessi basata sul cloud. Questo articolo spiega come integrare Microsoft Entra ID con MyQ per fornire l'autenticazione degli utenti e altri servizi.

Creare una connessione Microsoft Entra ID

Vai a MyQ > Impostazioni > Connessioni.

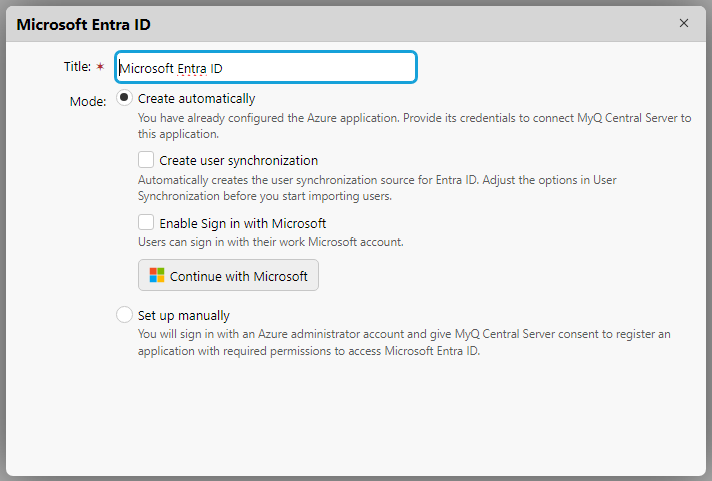

Cliccare Aggiungi e selezionare Microsoft Entra ID dall'elenco.

Inserire un Titolo per la propria connessione e selezionare il tipo di connessione preferito Modalità:

Creare automaticamente: MyQ X configura l'applicazione Azure necessaria per accedere alle informazioni dell'utente Entra ID.

Impostazione manuale: Configurare manualmente l'applicazione Azure. Selezionare questa opzione se si desidera gestire tutti gli aspetti della configurazione dell'integrazione.

Procedere alla sezione corrispondente di seguito.

Creare automaticamente

Questa modalità consente all'amministratore di far creare a MyQ il file Applicazione aziendale (Service Principal) sul proprio tenant e concedere a questa applicazione i permessi di accesso agli utenti Entra ID.

Considerazioni

Se si esita a concedere un accesso amministrativo anche temporaneo per la creazione di un client secret, la procedura di connessione automatica a ODB non sarà disponibile per l'uso. In questi casi, è consigliabile creare manualmente un'applicazione nell'ambiente Azure dell'organizzazione e configurare autonomamente la connessione a MyQ X (modalità Impostazione manuale). Questo approccio garantisce il pieno controllo delle autorizzazioni dell'applicazione e degli aspetti di sicurezza della connessione, in linea con le politiche di sicurezza e i requisiti di conformità specifici dell'organizzazione.

Prerequisiti

Per creare il service principal sul tenant del cliente, Amministratore dell'applicazione o Amministratore di applicazioni cloud sono richiesti i ruoli.

Per la concessione del consenso di amministrazione al committente del servizio, il Amministratore globale è richiesto un ruolo di rilievo.

Per terminare tutte le fasi dell'impostazione automatica, il tasto Amministratore globale è richiesto un ruolo di rilievo.

Procedura per la configurazione automatica dell'applicazione Microsoft Entra ID

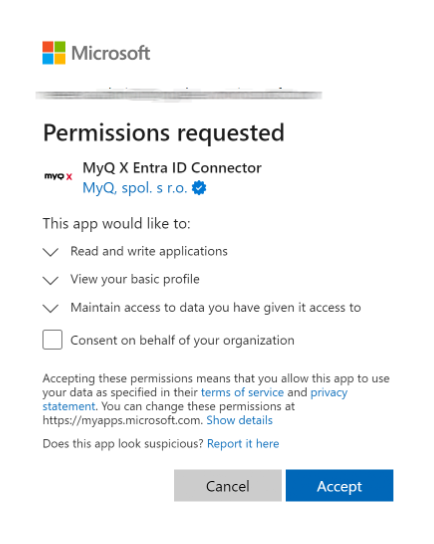

L'amministratore accede con il proprio account di amministratore Azure. Connettore ID MyQ X Entra Il mandante del servizio viene creato sul tenant.

L'amministratore concede il delegato per gestire le applicazioni Azure.

Autorizzazioni richieste in questa fase:

Application.ReadWrite.All(per recuperare una chiave di sicurezza)Elenco.Leggi.Tutti(per leggere il nome di dominio predefinito nel tenant collegato in modo da poterlo visualizzare in MyQ).

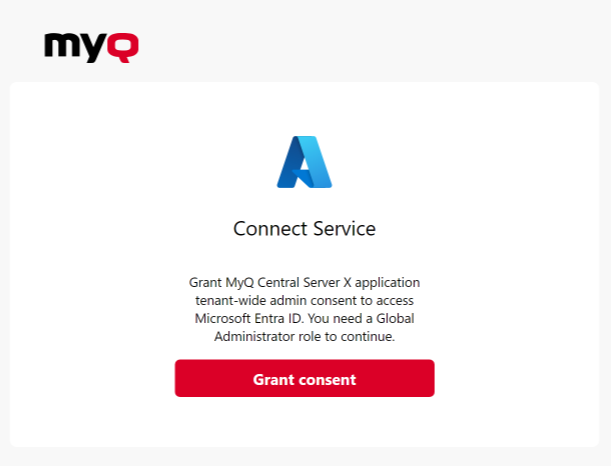

L'amministratore concede il Connettore ID MyQ X Entra applicazione aziendale permessi di lettura di Utenti e Gruppi e sovvenzioni Consenso dell'amministratore.

Autorizzazioni richieste in questa fase:

Gruppo.Leggi.TuttiUtente.Leggi.Tutti

Una volta completato il processo, il Microsoft Entra ID Il connettore viene salvato e i dettagli della connessione vengono salvati in modo sicuro in MyQ.

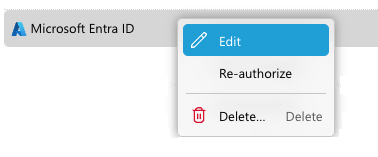

Riautorizzazione della connessione Entra ID

La connessione automatica a Entra ID può essere cambiata o passata a manuale dopo la sua creazione. Facendo clic con il tasto destro del mouse sulla connessione, il pulsante Riautorizzare sarà disponibile nel menu contestuale.

Gestione delle applicazioni

La validità del segreto è di 2 anni. Assicurarsi di ruotare la chiave alla scadenza. È possibile farlo con l'opzione Riautorizza in MyQ. Quando il segreto è a 30 giorni dalla scadenza, MyQ invierà un avviso di controllo dello stato di salute.

Le credenziali per i mandanti dei servizi non sono visibili nel portale Azure. Possono essere gestite tramite PowerShell o Microsoft Graph API.

Nel caso in cui sia necessario revocare l'accesso all'applicazione o al Segreto attualmente in usosi può semplicemente cancellare l'intero Connettore ID MyQ X Entra e creare una nuova applicazione aziendale in Azure con l'opzione Riautorizza in MyQ.

Informazioni aggiuntive

Se l'impostazione automatica viene completata di nuovo, non viene creata una nuova istanza dell'applicazione sul tenant, ma l'applicazione corrente viene aggiornata (ad esempio, viene creato un nuovo segreto sul service principal del tenant). Se l'applicazione Connettore ID MyQ X Entra è stata rimossa da Azure, viene creata di nuovo.

Il service principal (applicazione aziendale) viene creato sul tenant dopo la fase 1 (senza i permessi necessari che vengono concessi nella fase 2). La fase 2 può essere completata in un secondo momento (facendo clic con il tasto destro del mouse sulla cartella Connettore ID MyQ X Entra e selezionando Riautorizzare).

Per capire meglio cosa fa MyQ in questa modalità, Microsoft spiega questo metodo nella documentazione per gli sviluppatori. Comprendere il consenso degli utenti e degli amministratori dal punto di vista dello sviluppatore dell'applicazione

Impostazione manuale

Se si crea manualmente un'applicazione Azure per collegare più di uno di questi servizi, è possibile crearne una con tutte le autorizzazioni richieste, oppure creare un'applicazione separata per Entra ID, OneDrive for Business e SharePoint Online. Per saperne di più.

Configurazione dell'applicazione Microsoft Entra ID

Accedere al sito Portale Microsoft Azure e andare alle registrazioni delle App.

Cliccare Nuova registrazione per creare una nuova applicazione o selezionare un'applicazione esistente.

Se si sta creando una nuova applicazione, impostare il parametro Nome e in Tipi di conto supportati selezionare Conti solo in questa directory organizzativa (solo {Nome tenant} - Singolo tenant) se tutti gli utenti sono membri del proprio tenant. Se necessario, è possibile utilizzare anche applicazioni multitenant, a seconda del target dell'applicazione.

È possibile saltare il Reindirizzamento URI per ora le impostazioni (descritte al punto 7). Fate clic su Registro per creare l'applicazione.

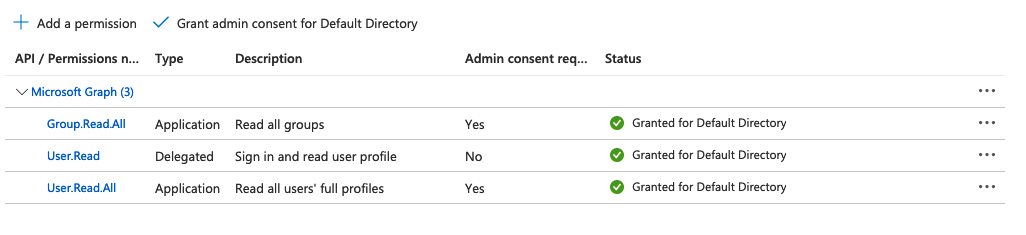

Dalla schermata Panoramica dell'applicazione, andare su Permessi API e selezionare API Microsoft Graph e il tipo di autorizzazione richiesta (Delegato o Applicazione) come illustrato di seguito.

Sono necessarie le seguenti autorizzazioni:

Gruppo grafico Microsoft.Leggi tuttoMicrosoft Graph User.ReadMicrosoft Graph Utente.Leggi.Tutto

Si noti che il sistema richiederà automaticamente anche quanto segue OpenID Connect durante l'autenticazione dell'utente per consentire una migliore verifica dell'identità.

openid(consente l'accesso e la lettura del profilo utente di base)e-mail(accesso all'indirizzo e-mail dell'utente)profilo(accesso alle informazioni di base del profilo dell'utente)

Lo stato "Concesso per la directory predefinita" deve essere impostato su tutti i permessi. È possibile concedere all'amministratore il consenso all'applicazione con i pulsanti in cima all'elenco dei permessi.

Utilizzare "Aggiungere un'autorizzazione" per aggiungere un nuovo permesso.

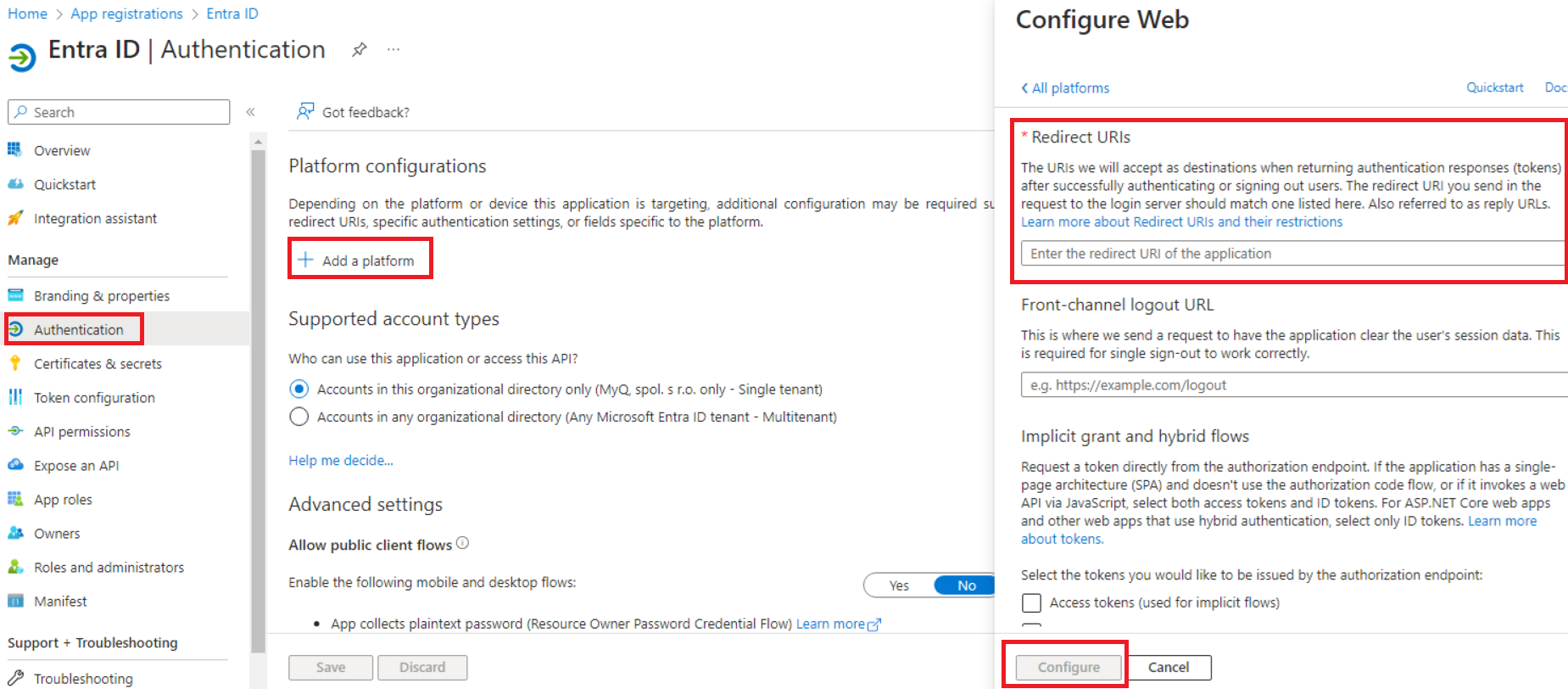

Utilizzare "Concessione del consenso dell'amministratore per la directory predefinita" per impostare lo stato dell'autorizzazione come "Concesso per la directory predefinita".Vai a Autenticazionee in Configurazioni della piattaforma fare clic su Aggiungere una piattaforma.

Selezionare Webed elencare tutti gli URL di reindirizzamento per l'applicazione MS Entra ID. Per gli URL effettivi, utilizzare il nome host (e la porta) del server nel seguente formato:

https://{hostname:port}/authInoltre, fare clic su Aggiungere una piattaforma e selezionare Applicazione a pagina singola. Aggiungete il seguente URL di reindirizzamento, assicurandovi che sia incluso lo slash finale:

https://helper.myq.cz/openid/

Tutti i server che utilizzano Entra ID sign-on devono avere un reindirizzamento definito nell'applicazione Azure. Assicurarsi di eseguire questo passaggio per ogni Print Server e Central Server della distribuzione.Cliccare Configurare per ogni configurazione di piattaforma.

Nella pagina di panoramica dell'applicazione, salvare il file ID applicazione (client) e il ID della directory (inquilino), poiché sono necessari per la configurazione di MyQ.

Cliccare Aggiungere un certificato o un segreto accanto a Credenziali del cliente e completare i passaggi seguenti:

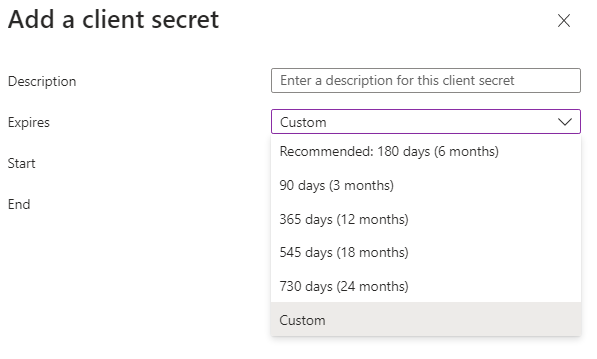

Cliccare Segreto del nuovo cliente.

Aggiungere un Descrizione.

Impostare la scadenza della chiave.

Cliccare Aggiungi.

Salvare il chiave segreta del cliente Valoreperché è necessario per la configurazione in MyQ e non è possibile recuperarlo in seguito.

Utilizzo di MyQ Desktop Client con Single Sign-on senza soluzione di continuità

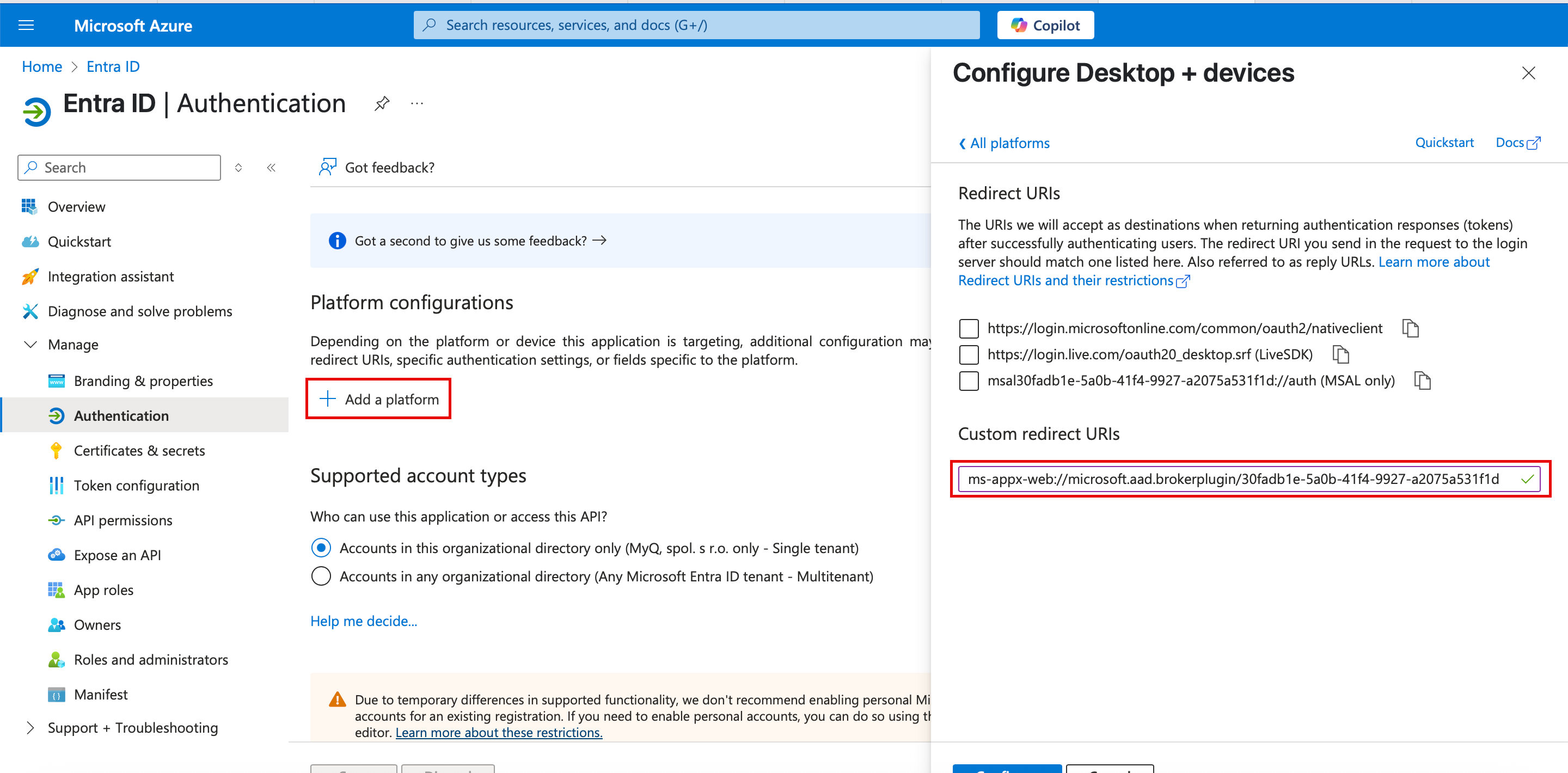

Per utilizzare Seamless Single Sign-on in MyQ Desktop Client è necessario creare un'applicazione configurata correttamente. Utilizzate le istruzioni riportate sopra e al punto 7:

Selezionare Aggiungere una piattaforma e selezionare Applicazioni mobili e desktop.

Aggiungere URI di reindirizzamento personalizzati

ms-appx-web://microsoft.aad.brokerplugin/30fadb1e-5a0b-41f4-9927-a2075a531f1ddove30fadb1e-5a0b-41f4-9927-a2075a531f1dè il ID applicazione (client).

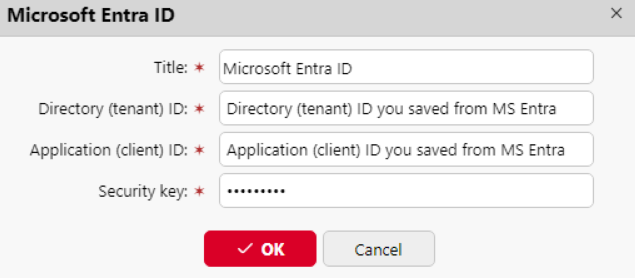

Configurazione in MyQ

Vai a MyQ > Impostazioni > Connessioni per collegare MyQ a Microsoft Entra ID. Fare clic su Aggiungi e selezionare Microsoft Entra ID dall'elenco. Nella finestra a comparsa, inserire le informazioni richieste:

Titolo: Aggiungere un titolo alla connessione.

ID inquilino: Aggiungere l'ID della directory (tenant) salvato da Microsoft Entra.

ID cliente: Aggiungere l'ID dell'applicazione (client) salvato da Microsoft Entra.

Chiave di sicurezza: Aggiungere il (segreto) Valore salvato da Microsoft Entra.

Cliccare Risparmiare. La connessione a Microsoft Entra ID è ora completa.

Microsoft single sign-on

Per utilizzare Microsoft single sign-on:

Attivare "Utilizzo come server di autenticazione" in Fonte di sincronizzazione Microsoft Entra ID - Scheda Utenti prima di sincronizzare gli utenti o abilitare manualmente Microsoft Entra ID come server di autenticazione per gli utenti selezionati nei loro dettagli sul sito web di Microsoft Entra ID. Utenti pagina principale.

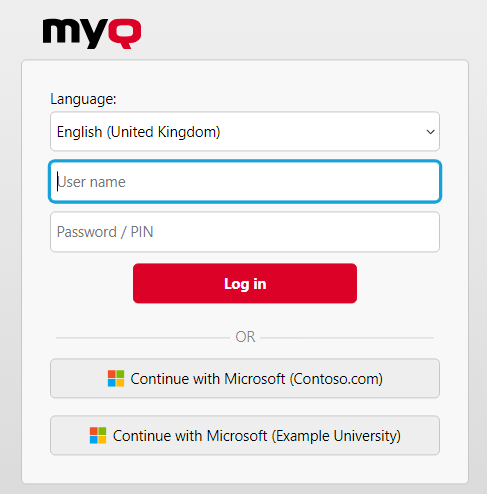

Nelle impostazioni del server di autenticazione Microsoft Entra ID, abilitare la visualizzazione dell'icona 'Accedi con Microsoft' metodo di accesso.

Quando è abilitato il single sign-on di Microsoft, il Accedi con Microsoft è il pulsante viene sempre visualizzato nella pagina di accesso dell'interfaccia Web MyQ, ma solo gli utenti che utilizzano Microsoft Entra ID come server di autenticazione possono utilizzarlo per accedere. Qualsiasi tentativo di utilizzare Microsoft single sign-on da parte di un utente che non utilizza il sistema di autenticazione Microsoft Entra ID si conclude con un errore.

Cosa succede quando un utente cerca di accedere a Microsoft nell'interfaccia Web di MyQ:

L'utente fa clic sul pulsante di accesso singolo.

Se l'utente non ha effettuato l'accesso a Microsoft nel browser, viene inoltrato alla pagina di accesso di Microsoft per effettuare l'accesso e quindi accedere a MyQ con l'account fornito.

Se l'utente ha effettuato l'accesso a due account Microsoft, viene inoltrato alla pagina di accesso Microsoft e può scegliere quale account utilizzare.

La disconnessione in MyQ Web UI consente all'utente di uscire solo localmente, non da Microsoft.

Nei casi in cui sono configurati più server di autenticazione Entra ID, la pagina di accesso visualizzerà più pulsanti "Continua con Microsoft".

Limitazioni

Gli utenti che utilizzano il server di autenticazione Microsoft Entra ID non possono accedere all'interfaccia utente Web MyQ con un PIN. Tuttavia, possono utilizzare il PIN sui terminali MyQ Embedded e su MyQ Desktop Client.

La sincronizzazione e l'autenticazione tramite Microsoft Entra ID con Microsoft Graph possono ora essere utilizzate tramite i seguenti passaggi:

Aggiunta di un server di autenticazione Microsoft Entra ID in MyQ > Impostazioni > Server di autenticazione.

Aggiunta di una sorgente di sincronizzazione Microsoft Entra ID in MyQ > Impostazioni > Sincronizzazione utente.

Sincronizzazione e autenticazione multitenant di Entra ID (Azure)

È ora possibile utilizzare più tenant Entra ID in ambienti MyQ per sincronizzare e autenticare gli utenti. Ciò è particolarmente utile in ambienti con infrastruttura di stampa condivisa, come quelli del settore pubblico, dove più organizzazioni gestiscono le stampanti da un'unica postazione, ma ognuna utilizza il proprio Entra ID.

Seguite una delle procedure descritte sopra, ma ripetetela per impostare più istanze. Assicuratevi di assegnare un nome chiaro e univoco a ciascun tenant, in modo da consentire agli utenti di identificare quello che è rilevante per il loro utilizzo.

.png)