Sécurité avancée

La sécurité dans la gestion de l'impression est cruciale car elle implique la gestion de documents sensibles et d'appareils en réseau. Des mesures de sécurité adéquates permettent d'empêcher l'accès non autorisé aux travaux d'impression, de garantir la confidentialité et le respect des règles en matière de protection de la vie privée.

La mise en œuvre de solutions d'impression sécurisées, telles que l'authentification de l'utilisateur et les canaux de communication cryptés, réduit les risques de violation des données par l'interception des travaux d'impression.

À propos de la configuration avancée

Le fichier config.ini peut être utilisé pour une configuration plus poussée du MyQ Print Server. Il contient des sections avec des paramètres et des valeurs pour de multiples réglages, y compris la sécurité.

Il est fortement recommandé de toujours consulter l'assistance MyQ avant de modifier le fichier.

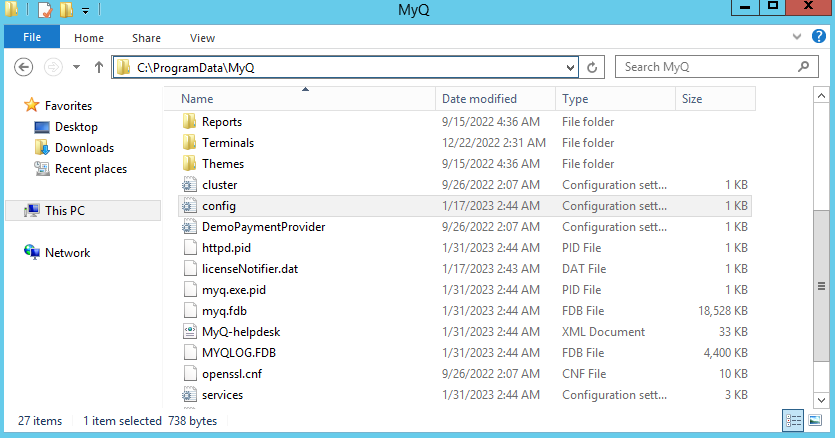

Config.ini est un fichier texte, situé par défaut dans C:\ProgramData\MyQet vous pouvez l'éditer dans le Bloc-notes ou tout autre éditeur de texte.

Après avoir modifié et enregistré le fichier, tous les services doivent être redémarrés pour que les modifications soient prises en compte.

Section de la sécurité

Dans MyQ X, la sécurité de la communication peut être réglée de différentes manières, ce qui offre une flexibilité maximale pour s'adapter à n'importe quel environnement.

Les paramètres de sécurité de la plupart des composants peuvent être définis à l'aide de la fonction config.ini (fichier de données). Ces composants sont le routeur HTTP, le serveur HTTP, le SMTP, l'IPP, le LPR et les messages (WebSockets).

À propos des composants HTTP

Pour une communication réseau sécurisée, le Routeur HTTP est un élément clé.

Alors que, par exemple, la version minimale de SSL/TLS configurée dans le fichier config.ini (voir ci-dessous) s'applique également au routeur HTTP, il peut être configuré en plus avec un fichier appelé traefik.custom.rules.yaml pour plus de détails. Les options définies dans le traefik.custom.rules.yaml a la priorité sur le fichier config.ini des paramètres.

Deuxièmement, le serveur HTTP utilise les paramètres du fichier httpd.conf fichier.

Lorsque vous modifiez les paramètres du routeur HTTP, assurez-vous de travailler avec le fichier traefik.custom.rules.yaml en C:\ProgramData\MyQet pas avec les fichiers traefik.rules.yaml et traefik.yaml en C:\NProgram Files\NMyQ\NServer qui contiennent les valeurs par défaut de l'installation et qui sont rétablies après chaque mise à jour de MyQ X.

Paramètres de sécurité communs

Version minimale de TLS

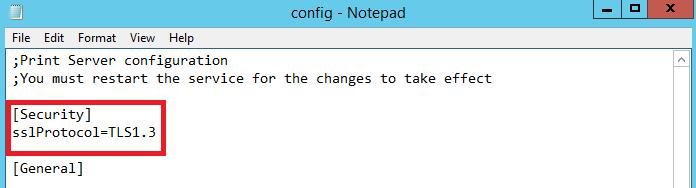

Pour spécifier le protocole de sécurité minimal utilisé pour la communication, allez à l'adresse suivante C:\ProgramData\MyQ et ouvrir le config.ini dans un éditeur de texte.

Ajouter une section intitulée [Sécurité] et dans une nouvelle ligne sous celle-ci, ajoutez le paramètre sslProtocol avec la valeur souhaitée. Les valeurs possibles sont TLS1, TLS1.1, TLS1.2et TLS1.3.

A partir de MyQ Print Server 10.2, la valeur par défaut est TLS1.2.

Par exemple, vous pouvez ajouter :

[Security]

sslProtocol=TLS1.3

Cela s'applique à tous les composants mentionnés ci-dessus, y compris le routeur HTTP, et améliore donc la sécurité globale des communications de l'ensemble du système.

Enregistrez le fichier et redémarrez tous les services pour que la modification prenne effet.

Suite de chiffrement prise en charge

Une liste complète des algorithmes de chiffrement pris en charge est disponible. ici.

Vous pouvez également modifier l'ensemble des chiffrements pris en charge en même temps que la version TLS.

Vous pouvez le faire avec les options suivantes :

Utiliser des valeurs par défaut strictes et sécurisées

Vous pouvez utiliser le config.ini drapeau sslCipherSuites pour activer le mode sécurisé strict. Il utilise les valeurs par défaut du composant HTTP Router (et par rapport au comportement standard, il déprécie les algorithmes de chiffrement considérés comme faibles).

Les options pour cet indicateur sont les suivantes :

compatible- impose la prise en charge de certains algorithmes de chiffrement faibles ; peut être nécessaire pour la communication avec des dispositifs plus anciens".stricte- aucun chiffrement faible n'est autorisé".

[Security]

sslCipherSuites=strictLes codes autorisés en mode compatible et non en mode strict sont les suivants :

TLS_RSA_WITH_AES_128_CBC_SHATLS_RSA_WITH_AES_256_CBC_SHATLS_RSA_WITH_AES_128_GCM_SHA256TLS_RSA_WITH_AES_256_GCM_SHA384TLS_RSA_WITH_3DES_EDE_CBC_SHATLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA

Bien qu'il soit il est recommandé de toujours préférer le mode strict qui désactive les algorithmes de chiffrement faibles, ce n'est pas actuellement le mode par défaut de MyQ X.

Par défaut, MyQ X fonctionne en mode compatible en raison de la nature des systèmes d'impression, du support des appareils et de la disponibilité générale des mises à jour. De nombreux périphériques d'impression encore pris en charge ne disposent pas (et pourraient ne jamais disposer) de mises à jour compatibles avec le mode strict.

Autoriser uniquement les algorithmes de chiffrement sélectionnés

Par édition traefik.custom.rules.yamlvous pouvez spécifier les algorithmes de chiffrement qui seront autorisés par le routeur HTTP pendant la communication.

Exemple d'utilisation :

tls:

options: { default: { cipherSuites: [ TLS_RSA_WITH_AES_256_GCM_SHA384, TLS_RSA_WITH_3DES_EDE_CBC_SHA ] } }Quand sslProtocol est réglé pour n'autoriser que TLS 1.3, aucun chiffrement ne peut être désactivé ou activé spécifiquement. Les valeurs par défaut sécurisées données par les valeurs par défaut du routeur HTTP sont utilisées.

Assurez-vous que les appareils connectés prennent en charge les algorithmes de chiffrement requis et, si ce n'est pas le cas, recherchez les mises à jour de microprogrammes disponibles susceptibles d'apporter des améliorations en matière de sécurité.

.png)