Microsoft Entra ID avec Microsoft Graph Setup

Microsoft Entra ID, anciennement Azure Active Directory (Azure AD), est une solution de gestion des identités et des accès basée sur le cloud. Cet article explique comment intégrer Microsoft Entra ID avec MyQ pour fournir l'authentification des utilisateurs et d'autres services.

Créer une connexion Microsoft Entra ID

Aller à MyQ > Réglages > Connexions.

Cliquez sur Ajouter et sélectionnez Microsoft Entra ID de la liste.

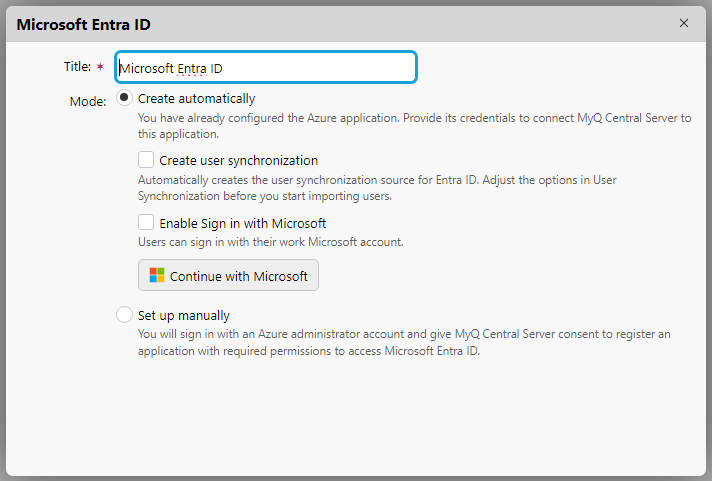

Saisir un Titre pour votre connexion et sélectionnez votre Mode:

Créer automatiquement: MyQ X configure l'application Azure nécessaire pour accéder aux informations de l'utilisateur Entra ID.

Mise en place manuelle: Configurer manuellement l'application Azure. Sélectionnez cette option si vous souhaitez gérer tous les aspects de la configuration de l'intégration.

Passez à la section correspondante ci-dessous.

Créer automatiquement

Ce mode permet à l'administrateur de demander à MyQ de créer les Application d'entreprise (Service Principal) sur leur locataire et accorder à cette application les permissions d'accéder aux utilisateurs d'Entra ID.

Considérations

Si vous hésitez à accorder un accès administratif, même temporaire, pour la création d'un secret client, la procédure de connexion automatique à ODB ne pourra pas être utilisée. Dans ce cas, il est conseillé de créer manuellement une application dans l'environnement Azure de votre organisation et de configurer vous-même la connexion à MyQ X (mode Mise en place manuelle). Cette approche vous permet de garder un contrôle total sur les autorisations de l'application et les aspects sécuritaires de la connexion, conformément aux politiques de sécurité et aux exigences de conformité propres à votre organisation.

Conditions préalables

Pour créer le principal de service sur le locataire du client, Administrateur de l'application ou Administrateur d'applications en nuage sont nécessaires.

Pour l'octroi du consentement administratif au principal responsable du service, le Administrateur mondial est nécessaire.

Pour terminer toutes les étapes de la configuration automatique, la touche Administrateur mondial est nécessaire.

Marche à suivre pour configurer automatiquement l'application Microsoft Entra ID

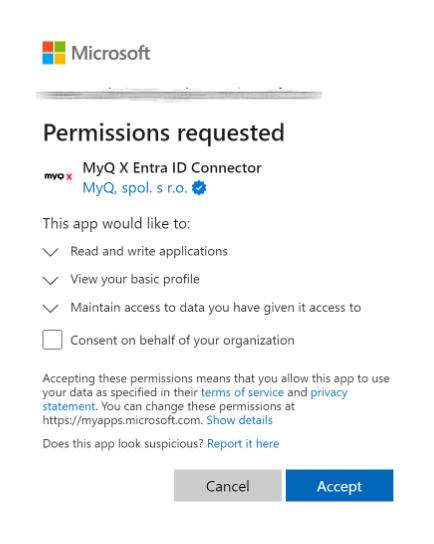

L'administrateur se connecte avec son compte Azure Administrator. MyQ X Entra ID Connecteur est créé sur le locataire.

L'administrateur accorde le délégué pour gérer les applications Azure.

Permissions demandées dans cette étape :

Application.ReadWrite.All(pour récupérer une clé de sécurité)Répertoire.Lire.tout(pour lire le nom de domaine par défaut dans le locataire connecté afin qu'il puisse être affiché dans MyQ).

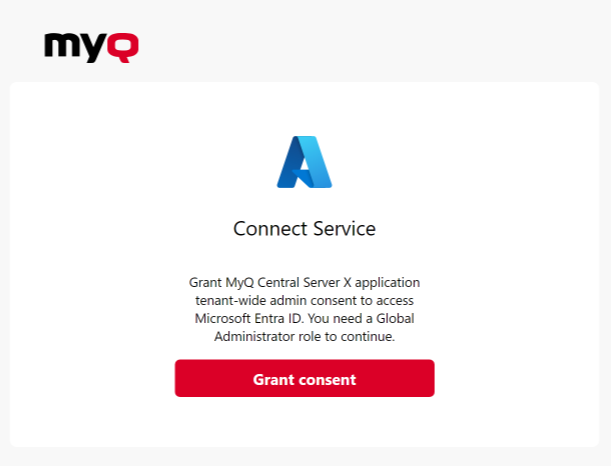

L'administrateur accorde le MyQ X Entra ID Connecteur application d'entreprise droits de lecture Utilisateurs et groupes et subventions Consentement de l'administrateur.

Permissions demandées dans cette étape :

Groupe.Lire.toutUtilisateur.Lire.tout

Une fois le processus achevé, le Microsoft Entra ID est sauvegardé, et les détails de la connexion sont sauvegardés en toute sécurité dans MyQ.

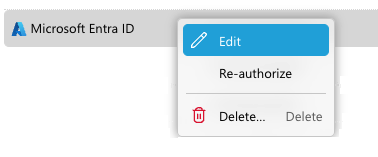

Réautorisation de la connexion Entra ID

La connexion automatique à Entra ID peut être modifiée ou passer en mode manuel une fois qu'elle a été créée. En cliquant avec le bouton droit de la souris sur la connexion, l'option Réautoriser sera disponible dans le menu contextuel.

Gestion des applications

La validité du secret est de 2 ans. Veillez à faire pivoter la clé à la date d'expiration. Vous pouvez le faire avec l'option Re-autoriser dans MyQ. Lorsque le secret est à moins de 30 jours de son expiration, MyQ envoie un avertissement de bilan de santé.

Les informations d'identification des principaux services ne sont pas visibles sur le portail Azure. Ils peuvent être gérés via PowerShell ou Microsoft Graph API.

Au cas où vous auriez besoin de révoquer l'accès à l'application ou au secret actuellement utilisévous pouvez simplement supprimer l'ensemble du MyQ X Entra ID Connecteur dans Azure et en créer une nouvelle avec l'option Re-authorize dans MyQ.

Informations complémentaires

Si la configuration automatique est à nouveau effectuée, elle ne crée pas une nouvelle instance de l'application sur le locataire, mais l'application actuelle est mise à jour (par exemple, un nouveau secret sur le principal de service sur le locataire est créé). Si l'application MyQ X Entra ID Connecteur a été supprimée d'Azure, elle est recréée.

Le principal de service (application d'entreprise) est créé sur le locataire après l'étape 1 (sans les autorisations nécessaires qui sont accordées à l'étape 2). L'étape 2 peut être terminée plus tard (en cliquant avec le bouton droit de la souris sur l'icône MyQ X Entra ID Connecteur et en sélectionnant Réautoriser).

Pour mieux comprendre ce que MyQ fait dans ce mode, Microsoft explique cette méthode dans sa documentation pour les développeurs. Comprendre le consentement de l'utilisateur et de l'administrateur du point de vue du développeur d'applications

Configuration manuelle

Si vous créez manuellement une application Azure pour relier plusieurs de ces services, vous pouvez soit en créer une avec toutes les autorisations requises, soit créer une application distincte pour Entra ID, OneDrive for Business et SharePoint Online. Plus d'informations ici.

Configuration de l'application Microsoft Entra ID

Se connecter à l'application Portail Microsoft Azure et aller aux inscriptions aux Apps.

Cliquez sur Nouvelle inscription pour créer une nouvelle application ou sélectionner une application existante.

Si vous créez une nouvelle application, définissez le paramètre Nom et en Types de comptes pris en charge sélectionner Comptes dans ce répertoire organisationnel uniquement ({nom du locataire} uniquement - locataire unique) si tous vos utilisateurs sont membres de votre locataire. Une application multi-locataires peut également être utilisée si nécessaire, en fonction du public cible de l'application.

Vous pouvez sauter l'étape Redirection de l'URI pour l'instant (voir l'étape 7). Cliquez sur Registre pour créer l'application.

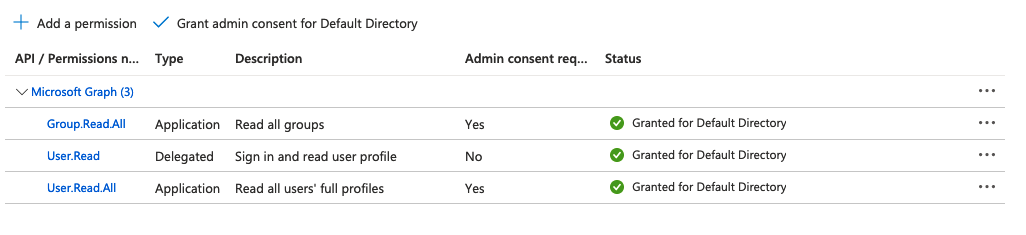

Dans l'écran de présentation de l'application, cliquez sur Permissions de l'API et sélectionnez Microsoft Graph API et le type d'autorisation requis (Délégué ou Application), comme illustré ci-dessous.

Les autorisations suivantes sont requises :

Groupe Microsoft Graph \NLire.toutMicrosoft Graph \NUtilisateur.LireMicrosoft Graph \NUtilisateur.Lire.tout

Notez que le système demandera aussi automatiquement les éléments suivants OpenID Connect lors de l'authentification de l'utilisateur afin de permettre une meilleure vérification de l'identité.

openid(permet de se connecter et de lire le profil de base de l'utilisateur)courriel(accès à l'adresse électronique de l'utilisateur)profil(accès aux informations de base du profil de l'utilisateur)

Le statut "Accordé pour le répertoire par défaut"doit être défini pour toutes les autorisations. Vous pouvez accorder à l'administrateur l'autorisation d'utiliser l'application à l'aide des boutons situés en haut de la liste des autorisations.

Utiliser "Ajouter une autorisation"pour ajouter une nouvelle autorisation.

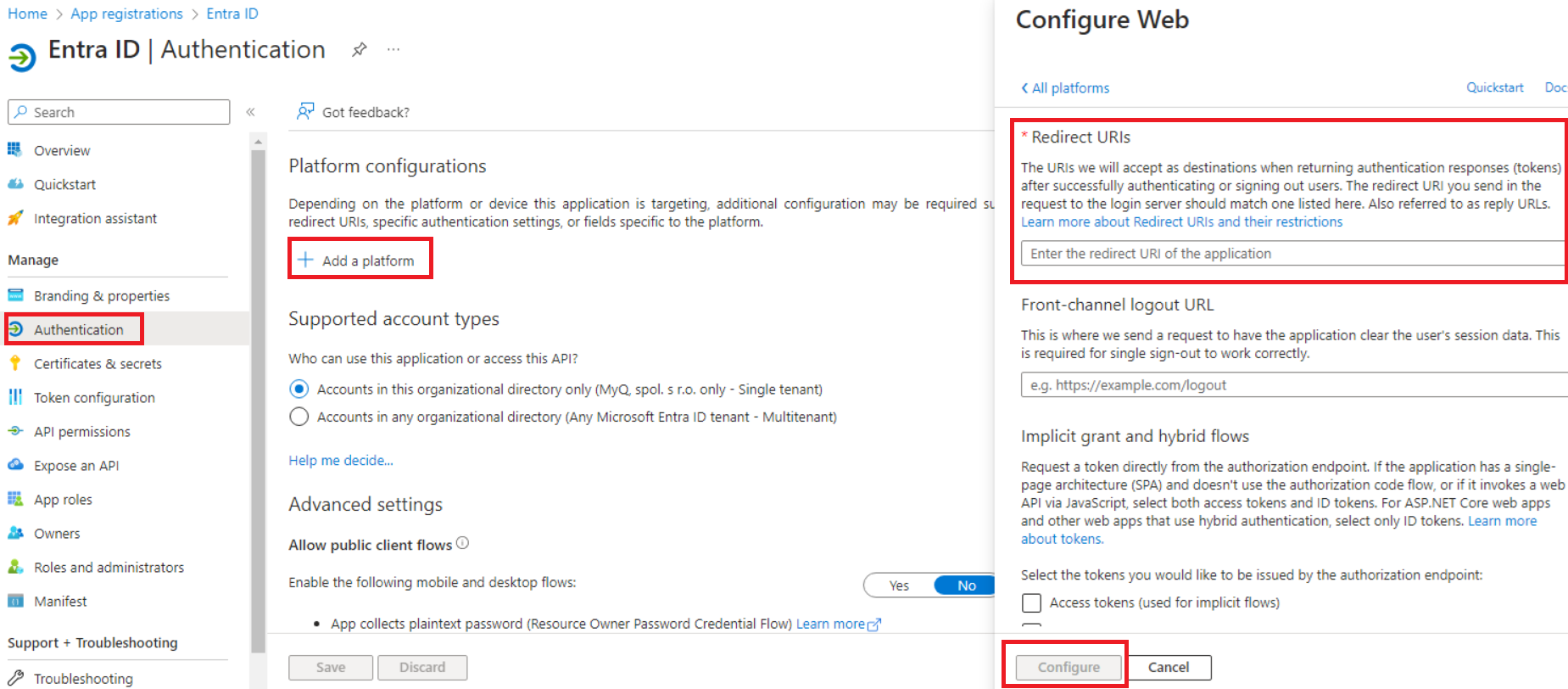

Utiliser "Accorder le consentement de l'administrateur pour le répertoire par défaut"pour définir le statut de l'autorisation comme "Accordé pour le répertoire par défaut".Aller à Authentificationet sous Configurations de la plate-forme, cliquez sur Ajouter une plateforme.

Sélectionner Webet listez toutes les URL de redirection pour votre application MS Entra ID. Pour les URL, utilisez le nom d'hôte (et le port) de votre serveur dans le format suivant :

https://{nom d'hôte:port}/authEn outre, cliquez sur Ajouter une plateforme et sélectionnez Candidature d'une seule page. Ajoutez l'URL de redirection suivante, en veillant à ce que la barre oblique finale soit incluse :

https://helper.myq.cz/openid/

Tous les serveurs qui utilisent Entra ID sign-on doivent avoir une redirection définie dans l'application Azure. Assurez-vous d'effectuer cette étape pour chaque serveur d'impression et serveur central dans votre déploiement.Cliquez sur Configurer pour chaque configuration de plate-forme.

Dans la page de présentation de l'application, enregistrez le fichier ID de l'application (client) et le ID de l'annuaire (locataire)car ils sont nécessaires à la configuration de MyQ.

Cliquez sur Ajouter un certificat ou un secret à côté de Informations d'identification du client et suivre les étapes suivantes :

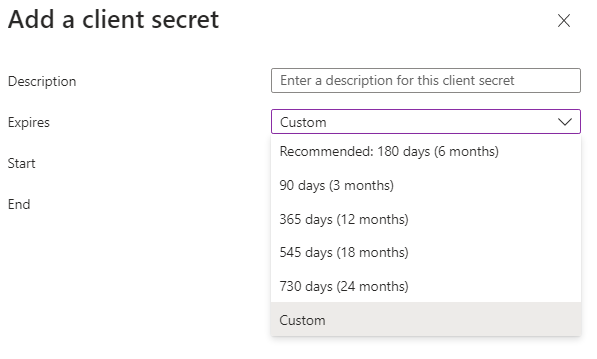

Cliquez sur Secret du nouveau client.

Ajouter un Description.

Définir l'expiration de la clé.

Cliquez sur Ajouter.

Sauvegarder le clé secrète du client Valeurcar vous en avez besoin pour la configuration dans MyQ et vous ne pourrez pas le récupérer plus tard.

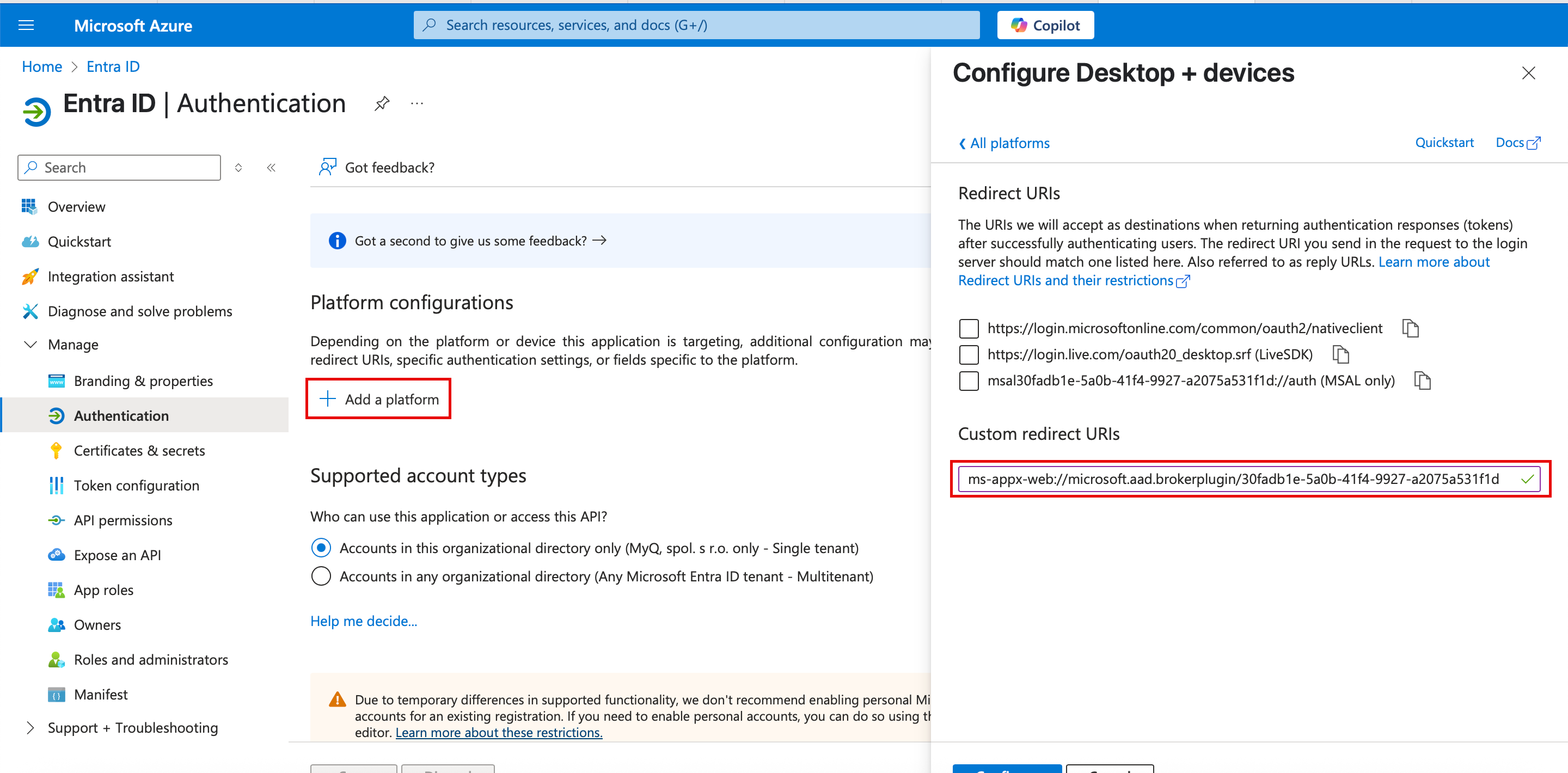

Utilisation de MyQ Desktop Client avec l'authentification unique transparente

Afin d'utiliser l'authentification unique transparente dans MyQ Desktop Client, vous devez créer une application correctement configurée. Suivez les instructions ci-dessus et à partir de l'étape 7 :

Sélectionner Ajouter une plateforme et sélectionnez Applications mobiles et de bureau.

Ajouter des URI de redirection personnalisés

ms-appx-web://microsoft.aad.brokerplugin/30fadb1e-5a0b-41f4-9927-a2075a531f1doù30fadb1e-5a0b-41f4-9927-a2075a531f1dest le ID de l'application (client).

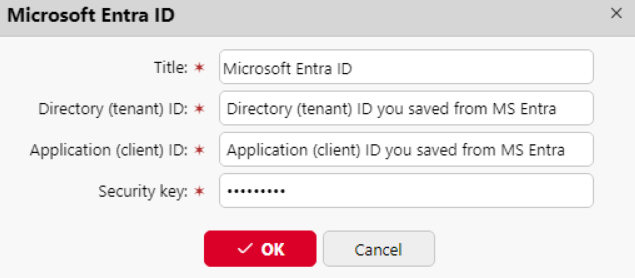

Configuration dans MyQ

Aller à MyQ > Réglages > Connexions pour connecter MyQ à Microsoft Entra ID. Cliquez sur Ajouter et sélectionnez Microsoft Entra ID dans la liste. Dans la fenêtre pop-up, remplissez les informations requises :

Titre: Ajouter un titre à la connexion.

ID du locataire: Ajoutez l'identifiant du répertoire (locataire) que vous avez sauvegardé à partir de Microsoft Entra.

Identifiant du client: Ajoutez l'identifiant de l'application (client) que vous avez sauvegardé à partir de Microsoft Entra.

Clé de sécurité: Ajouter le (secret) Valeur vous avez économisé sur Microsoft Entra.

Cliquez sur Économiser. Votre connexion Microsoft Entra ID est maintenant terminée.

Signature unique Microsoft

Pour utiliser l'authentification unique de Microsoft :

Activer "Utilisation comme serveur d'authentification" dans Source de synchronisation Microsoft Entra ID - onglet Utilisateurs avant de synchroniser les utilisateurs ou activer Microsoft Entra ID comme serveur d'authentification manuellement pour les utilisateurs sélectionnés dans leurs détails sur le site de l Utilisateurs page principale.

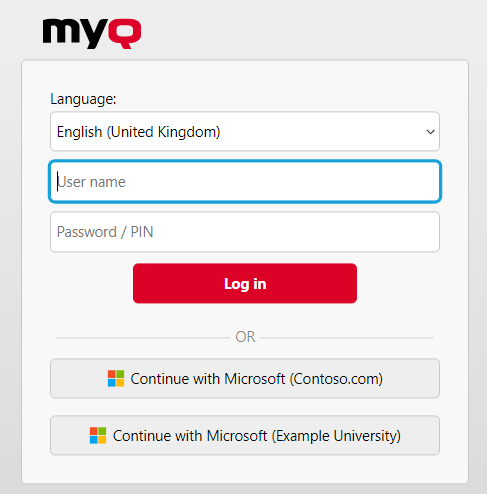

Dans les paramètres du serveur d'authentification Microsoft Entra ID, activez l'affichage de l'icône 'Se connecter avec MicrosoftMéthode de connexion.

Lorsque l'authentification unique de Microsoft est activée, le Se connecter avec Microsoft est s'affiche toujours sur la page de connexion de MyQ Web UI, mais seuls les utilisateurs qui utilisent Microsoft Entra ID comme serveur d'authentification peuvent l'utiliser pour se connecter. Toute tentative d'utilisation de l'authentification unique Microsoft par un utilisateur qui n'utilise pas le système d'authentification Microsoft Entra ID aboutira à une erreur.

Que se passe-t-il lorsqu'un utilisateur essaie de se connecter avec Microsoft dans l'interface Web MyQ :

L'utilisateur clique sur le bouton de connexion unique.

Si l'utilisateur n'est pas connecté à Microsoft dans le navigateur, il est renvoyé à la page de connexion de Microsoft pour se connecter, puis il est connecté à MyQ avec le compte fourni.

Si l'utilisateur est connecté à deux comptes Microsoft, il est renvoyé à la page de connexion de Microsoft et peut choisir le compte avec lequel il souhaite continuer.

La déconnexion dans MyQ Web UI ne déconnecte l'utilisateur que localement, et non pas de Microsoft.

Dans les cas où plusieurs serveurs d'authentification Entra ID sont configurés, la page de connexion affichera plusieurs boutons "Continuer avec Microsoft".

Limites

Les utilisateurs qui utilisent le serveur d'authentification Microsoft Entra ID ne peuvent pas se connecter à l'interface utilisateur MyQ Web avec un code PIN. Cependant, ils peuvent utiliser leur PIN sur les terminaux MyQ Embedded Terminal et MyQ Desktop Client.

La synchronisation et l'authentification par Microsoft Entra ID avec Microsoft Graph peuvent maintenant être utilisées en suivant les étapes suivantes :

Ajout d'un serveur d'authentification Microsoft Entra ID en MyQ > Réglages > Serveurs d'authentification.

Ajout d'une source de synchronisation Microsoft Entra ID en MyQ > Réglages > Synchronisation des utilisateurs.

Synchronisation et authentification multi-locataires Entra ID (Azure)

Vous pouvez maintenant utiliser plusieurs locataires Entra ID dans les environnements MyQ pour synchroniser et authentifier les utilisateurs. Ceci est particulièrement utile dans les infrastructures d'impression partagées, comme celles que l'on trouve dans le secteur public, où plusieurs organisations gèrent les imprimantes à partir d'un seul endroit, alors que chacune utilise son propre Entra ID.

Suivez l'une des procédures décrites ci-dessus, mais répétez-la pour configurer plusieurs instances. Veillez à ce qu'un nom clair et unique soit attribué à chaque locataire, ce qui permettra aux utilisateurs d'identifier celui qui correspond à leur usage.

.png)