Synchroniser les utilisateurs d’Active Directory

MyQ X offre une synchronisation à partir d'Active Directory via le protocole LDAP. L'administrateur peut ainsi bénéficier des avantages suivants définir les unités organisationnelles qu'ils souhaitent synchroniser, en synchronisant non seulement les données des utilisateurs, mais aussi leur l'appartenance à un groupeet même de synchroniser les utilisateurs de plusieurs domaines.

Avant de commencer à synchroniser les utilisateurs d'Active Directory, vous devez déterminer les spécificités de l'authentification des travaux d'impression dans votre environnement.

Vue d'ensemble

Pour synchroniser les utilisateurs d'Active Directory, procédez comme suit :

Détection des utilisateurs dans les travaux d'impression: Déterminer comment authentifier de manière optimale les travaux d'impression entrants dans MyQ.

Configurer la synchronisation Active Directory: Créer une (des) source(s) de synchronisation LDAP pour importer des utilisateurs d'AD vers MyQ.

Adapter la synchronisation à votre environnement: Synchroniser des informations supplémentaires sur les utilisateurs pour identifier correctement les travaux d'impression, permettre la synchronisation avec les cartes d'identité stockées dans Active Directory, etc.

Choisir la méthode de détection des utilisateurs

Suivez les recommandations de la Identifier la méthode d'authentification de l'emploi pour déterminer comment vos utilisateurs sont reconnus. Cette étape est essentielle pour garantir la réussite de la configuration de la synchronisation des utilisateurs.

Si l'utilisateur détecté lors de vos tests correspond à l'identité de l'utilisateur, il est possible de l'identifier. sAMAccountNamevous êtes prêt à synchroniser les utilisateurs.

Si le nom d'utilisateur détecté est différent, vérifiez les attributs AD pour identifier le nom correct. Lisez ci-dessous les étapes à suivre si l'identifiant est le même que le nom d'utilisateur. nomduprincipalutilisateur ou un autre attribut AD.

Configurer la synchronisation Active Directory

Pour commencer à synchroniser les utilisateurs dans MyQ X, vous devez configurer les éléments suivants :

Créer un LDAP Active Directory l'authentification serveur: Il s'agit d'ajouter le serveur et ses données de connexion dans MyQ.

Créer un LDAP Active Directory synchronisation source: Vous sélectionnez ici le serveur d'authentification créé à l'étape 1 et vous configurez les options sous lesquelles vous souhaitez synchroniser les groupes et les utilisateurs.

Pour obtenir des instructions pas à pas sur la manière de configurer un serveur d'authentification LDAP et la synchronisation, suivez ces guides :

Print Server : Synchronisation des utilisateurs à partir de serveurs LDAP

Central Server : Synchronisation des utilisateurs à partir de serveurs LDAP

Base DN

La syntaxe du DN de base dépend de votre configuration et du serveur LDAP cible. Il peut également être nécessaire ou préférable de le laisser vide.

Exemple Base DN :

DC=company,DC=netCartographie des attributs dans MyQ

Dans le cadre de la configuration, vous sélectionnerez les paramètres Active Directory qui seront synchronisés dans les profils des utilisateurs.

Si vous laissez les propriétés LDAP de l'AD vides, MyQ utilisera ces attributs par défaut :

Propriétés par défaut

Propriété de l'utilisateur MyQ | Attribut AD |

|---|---|

Nom d'utilisateur |

|

Nom complet |

|

Courriel |

|

D'autres paramètres, tels que l'alias, le numéro personnel, les notes, la langue, la mémoire de l'utilisateur, la carte et le code PIN n'ont pas de champs par défaut définis pour lire les valeurs.

Utiliser le nom principal de l'utilisateur (UPN), le MailNickname ou d'autres paramètres pour identifier les utilisateurs

Lors de la configuration de la synchronisation LDAP, vous avez peut-être remarqué qu'il n'y a pas d'option pour définir l'attribut LDAP à utiliser comme nom d'utilisateur. En effet, comme nous l'avons déjà mentionné, MyQ utilise toujours l'attribut sAMAccountName pour un nom d'utilisateur.

Si vos expéditeurs de travaux sont reconnus par leur UPN (nomduprincipalutilisateur), vous pouvez utiliser cet attribut dans l'élément Champ aliasUne fois synchronisé, l'UPN sera également utilisé pour l'authentification du travail.

Authentification de l'utilisateur avec un alias

Les utilisateurs de MyQ peuvent utiliser à la fois des noms d'utilisateur et des alias pour se connecter. En d'autres termes, si vous définissez nomduprincipalutilisateur en tant que alias pour les utilisateurs, il leur permet également de se connecter à MyQ.

Dans de nombreux environnements, le UPN est égal à l'adresse électronique du travail/de l'entreprise. Il peut être pratique pour vos utilisateurs d'utiliser leur UPN au lieu de devoir se souvenir de quelque chose de différent comme sAMAccountName s'il diffère des identifiants qu'ils utilisent dans d'autres systèmes de l'entreprise.

De même, un paramètre contenant une adresse électronique peut être utilisé comme alias de l'utilisateur.

Synchroniser le dossier d'accueil de l'utilisateur

Si les utilisateurs de votre organisation ont leur propre dossier local sécurisé, vous pouvez synchroniser ces chemins d'accès pour chaque utilisateur dans l'application Stockage de l'utilisateur l'attribut MyQ. Ces informations peuvent être stockées dans la base de données HomeDrive Attribut AD.

Une fois synchronisé, ce dossier peut être utilisé à différents endroits dans MyQ, notamment dans les réglages de Terminal Action. Vous pouvez configurer Easy Print à partir du stockage de l'utilisateur ainsi que Easy Scan vers le stockage de l'utilisateur. Ces actions utiliseront automatiquement la mémoire de l'utilisateur connecté lors de l'impression et de la numérisation sur le Embedded Terminal.

Plusieurs domaines AD pour la synchronisation et l'authentification

MyQ X vous permet d'ajouter jusqu'à 5 serveurs d'authentification LDAP. Cela peut s'avérer utile pour les organisations disposant d'une infrastructure plus complexe.

Nous avons consacré un article à ces scénarios dans lequel nous expliquons comment mettre en place une telle synchronisation et éviter les conflits de noms d'utilisateur, voir Environnements locaux multi-domaines (Active Directory).

Synchroniser les attributs de champs à valeurs multiples

Parfois, des données telles que des cartes d'identité ou des numéros personnels peuvent être combinées en un seul attribut Active Directory. Dans ce cas, il est possible d'appliquer un attribut transformation avec des expressions régulières sur ces champs dans les paramètres de la source de synchronisation. Transformation section.

Exemple:

Si le numéro de la carte d'identité est stocké avec le numéro personnel de l'utilisateur, par exemple 288373;736, utiliser la transformation pour analyser uniquement la valeur avant ; dans le champ qui servira de carte d'identité.

Pour une configuration détaillée et des exemples de paramètres d'expressions rationnelles, voir Transformation d'expressions régulières pour la synchronisation des utilisateurs.

Recommandations de sécurité pour Active Directory

Active Directory (AD) et Lightweight Directory Access Protocol (LDAP) sont des technologies essentielles pour la gestion des identités, l'authentification et l'autorisation dans de nombreuses organisations. La sécurisation de ces systèmes est cruciale pour protéger les informations sensibles et maintenir l'intégrité des infrastructures informatiques.

En matière de sécurité, les organisations doivent se concentrer sur le chiffrement, le contrôle d'accès, l'audit et la surveillance, ainsi que sur le principe du moindre privilège.

Chiffrement et sécurité des communications

LDAPS (LDAP sur SSL/TLS) est fortement recommandée. Elle peut être appliquée dans les paramètres du serveur d'authentification dans MyQ X. Une autre option disponible est la suivante StartTLS qui est une commande permettant de passer d'une connexion LDAP standard non sécurisée (généralement sur le port 389) à une connexion sécurisée en négociant l'utilisation de TLS (Transport Layer Security).

Lorsque la communication via TLS est prévue, le serveur sur lequel MyQ X est exécuté doit être en mesure de vérifier l'émetteur du certificat de l'AD afin de faire confiance à son certificat et de permettre une communication sécurisée. Pour ce faire, vous devez installer l'autorité de certification racine émettrice dans le magasin de certificats du serveur sur lequel MyQ est exécuté.

Attributs confidentiels et extensions de schéma

AD propose de nombreux attributs d'utilisateur qui peuvent contenir des informations sensibles ou privées sur l'individu. Cela s'applique en particulier aux attributs qui stockent les identifiants des utilisateurs, par exemple les numéros de carte d'identité ou même les codes PIN - MyQ X permet l'importation de ces valeurs à partir d'AD via LDAP(S).

Sans modification supplémentaire de la sécurité de votre AD, chaque utilisateur du domaine pourrait potentiellement utiliser ses identifiants de domaine pour lire ces valeurs dans l'annuaire pour n'importe quel utilisateur. Les organisations doivent donc sécuriser ce type de données et l'empêcher.

Ici attributs confidentiels entrent en jeu. Certains attributs peuvent être désignés comme confidentiels, avec un accès limité accordé uniquement aux administrateurs spécifiés, tout en restant entièrement cachés à tous les autres utilisateurs du domaine. Ce compte d'utilisateur fiduciaire peut ensuite être fourni à des tiers, y compris les paramètres des serveurs d'authentification de MyQ X, pour la synchronisation des utilisateurs.

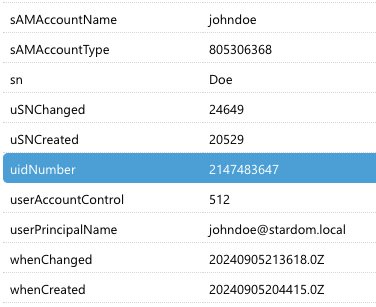

Exemple : Utilisateur autorisé à lire uidNumber

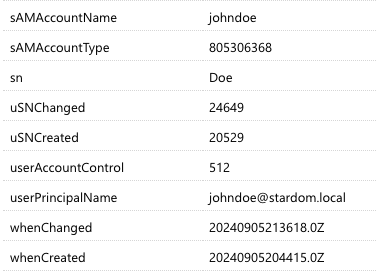

Exemple : L'utilisateur n'a pas le droit de lire uidNumber

Cette méthode permet de protéger les attributs standard du schéma Active Directory.

Toutefois, pour une protection encore plus efficace, le drapeau confidentiel peut être apposé sur les documents suivants les propriétés personnalisées de l'extension, qui sont des champs non inclus dans le schéma standard. Ces propriétés personnalisées sont plus difficiles à interpréter en raison de leur nature personnalisable.

Veuillez tenir compte de l'impact sur votre environnement. L'extension du schéma AD constitue une modification importante et doit être effectuée avec prudence. Une fois ajoutés, les attributs personnalisés ne peuvent pas être supprimés, c'est pourquoi une planification minutieuse est essentielle. Il est recommandé de tester les modifications dans un environnement de laboratoire avant de les appliquer à un environnement de production.

.png)