Seguridad avanzada

La seguridad en la gestión de la impresión es crucial, ya que implica la gestión de documentos confidenciales y dispositivos en red. Unas medidas de seguridad adecuadas ayudan a evitar el acceso no autorizado a los trabajos de impresión, garantizando la confidencialidad y el cumplimiento de la normativa sobre privacidad.

La implantación de soluciones de impresión seguras, como la autenticación de usuarios y los canales de comunicación cifrados, mitiga los riesgos de filtración de datos a través de trabajos de impresión interceptados.

Acerca de la configuración avanzada

El archivo config.ini se puede utilizar para una mayor configuración del servidor MyQ Print Server. Contiene secciones con parámetros y valores para múltiples configuraciones, incluida la seguridad.

Se recomienda encarecidamente consultar siempre con el Soporte MyQ antes de editar el archivo.

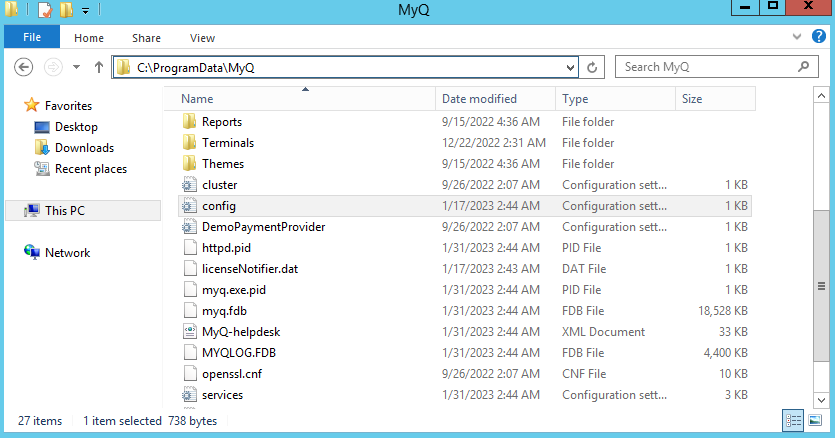

Config.ini es un archivo de texto, ubicado por defecto en C:\ProgramData\MyQy puede editarlo en el Bloc de notas o en cualquier otro editor de texto.

Después de editar y guardar el archivo, es necesario reiniciar todos los servicios para que los cambios surtan efecto.

Sección de Seguridad

En MyQ X, la seguridad de las comunicaciones puede ajustarse de varias formas, lo que proporciona la máxima flexibilidad para adaptarse a cualquier entorno.

La configuración de seguridad de la mayoría de los componentes puede establecerse con la opción config.ini archivo. Estos componentes son HTTP Router, HTTP Server, SMTP, IPP, LPR y Messages (WebSockets).

Acerca de los componentes HTTP

Para una comunicación de red segura, el Enrutador HTTP es un componente clave.

Mientras que, por ejemplo, la versión mínima de SSL/TLS configurada en config.ini (véase más abajo) también se aplica al HTTP Router, puede configurarse adicionalmente con un archivo llamado traefik.custom.rules.yaml con más detalle. Las opciones establecidas en el traefik.custom.rules.yaml tienen prioridad sobre el archivo config.ini ajustes.

En segundo lugar, el Servidor HTTP utiliza la configuración de la aplicación httpd.conf archivo.

Al editar la configuración del router HTTP, asegúrese de trabajar con el archivo traefik.custom.rules.yaml en C:\ProgramData\MyQy no con los archivos traefik.rules.yaml y traefik.yaml en C:\Archivos de Programa\MyQ\Servidor que contienen los valores predeterminados de instalación, y se revierten después de cada actualización de MyQ X.

Configuración de seguridad común

Versión mínima de TLS

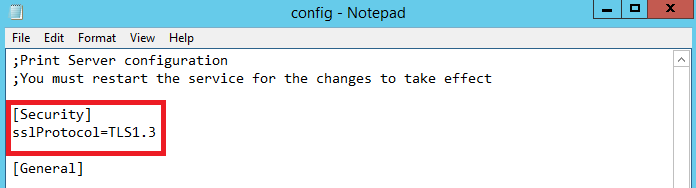

Para especificar el protocolo de seguridad mínimo utilizado para la comunicación, vaya a C:\ProgramData\MyQ y abra el config.ini en un editor de texto.

Añade una sección llamada [Seguridad] y en una nueva línea debajo, añada el parámetro sslProtocolo con el valor que desee. Los valores posibles son TLS1, TLS1.1, TLS1.2y TLS1.3.

Desde el servidor MyQ Print Server 10.2, el valor por defecto es TLS1.2.

Por ejemplo, puedes añadir:

[Security]

sslProtocol=TLS1.3

Esto se aplica a todos los componentes mencionados anteriormente, incluido el router HTTP, y mejora así la seguridad general de las comunicaciones de todo el sistema.

Guarde el archivo y reinicie todos los servicios para que el cambio surta efecto.

Conjunto de cifrado admitido

La lista completa de cifrados compatibles está disponible en aquí.

También puede modificar el conjunto de cifrados admitidos junto con la versión TLS.

Puede hacerlo con las siguientes opciones:

Utilizar valores por defecto seguros y estrictos

Puede utilizar la función config.ini bandera sslCipherSuites para activar el modo seguro estricto. Utiliza los valores predeterminados del componente HTTP Router (y en comparación con el comportamiento estándar, desaprueba los cifrados considerados débiles).

Las opciones para esta bandera son:

compatible- impone la compatibilidad con cifrados débiles seleccionados; podría ser necesario para la comunicación con dispositivos más antiguos.estricto- no se permiten claves débiles".

[Security]

sslCipherSuites=strictLos cifrados permitidos en el modo compatible y no en el modo estricto son:

TLS_RSA_WITH_AES_128_CBC_SHATLS_RSA_WITH_AES_256_CBC_SHATLS_RSA_WITH_AES_128_GCM_SHA256TLS_RSA_WITH_AES_256_GCM_SHA384TLS_RSA_CON_3DES_EDE_CBC_SHATLS_ECDHE_RSA_CON_3DES_EDE_CBC_SHA

Si bien es se recomienda preferir siempre el modo estricto que desactiva los cifrados débiles, actualmente no es el modo por defecto de MyQ X.

Por defecto, MyQ X funciona en el modo compatible debido a la naturaleza de los sistemas de impresión, la compatibilidad de los dispositivos y la disponibilidad general de actualizaciones. Muchos dispositivos de impresión aún compatibles no tienen (y puede que nunca tengan) actualizaciones disponibles compatibles con el modo estricto.

Permitir sólo claves seleccionadas

Por edición traefik.custom.rules.yamlpuede especificar qué cifrados serán permitidos por el router HTTP durante la comunicación.

Ejemplo de uso:

tls:

options: { default: { cipherSuites: [ TLS_RSA_WITH_AES_256_GCM_SHA384, TLS_RSA_WITH_3DES_EDE_CBC_SHA ] } }En sslProtocolo está configurado para permitir sólo TLS 1.3, no se puede desactivar ni activar específicamente ningún cifrado. Se utilizan los valores predeterminados de seguridad proporcionados por los valores predeterminados del enrutador HTTP.

Asegúrate de que los dispositivos conectados admiten los cifrados necesarios y, si no es así, busca actualizaciones de firmware disponibles que puedan aportar mejoras de seguridad.

.png)