Microsoft Entra ID con Microsoft Graph Setup

Microsoft Entra ID, anteriormente conocido como Azure Active Directory (Azure AD), es una solución de gestión de identidades y accesos basada en la nube. Este artículo explica cómo integrar Microsoft Entra ID con MyQ para proporcionar autenticación de usuarios y otros servicios.

Crear una conexión Microsoft Entra ID

Ir a MyQ > Configuración > Conexiones.

Haga clic en Añadir y seleccione Microsoft Entra ID de la lista.

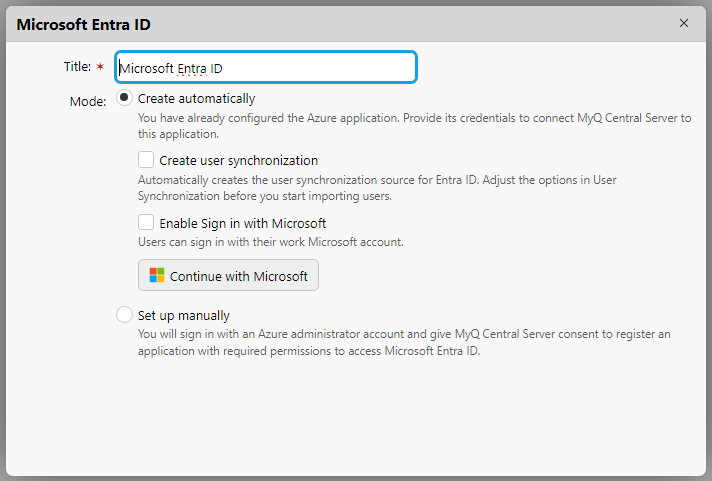

Introduzca un Título para su conexión y seleccione su Modo:

Crear automáticamente: MyQ X configura la aplicación Azure necesaria para acceder a la información del usuario Entra ID.

Configurar manualmente: Configure la aplicación Azure manualmente. Seleccione esta opción si desea gestionar todos los aspectos de la configuración de la integración.

Pase a la sección correspondiente.

Crear automáticamente

Este modo permite al administrador hacer que MyQ cree el Aplicación empresarial (Service Principal) en su inquilino y conceder a esta aplicación permisos para acceder a los usuarios de Entra ID.

Consideraciones

Si no está seguro de conceder acceso administrativo, aunque sea temporal, para la creación de un secreto de cliente, el procedimiento de conexión automática a ODB no estará disponible para su uso. En tales casos, es aconsejable crear manualmente una aplicación dentro del entorno Azure de su organización y configurar la conexión a MyQ X por sí mismo (modo Configurar manualmente). Este enfoque garantiza que usted mantenga un control total sobre los permisos de la aplicación y los aspectos de seguridad de la conexión, en consonancia con las políticas de seguridad y los requisitos de cumplimiento específicos de su organización.

Requisitos previos

Para crear el service principal en el tenant del cliente, Administrador de aplicaciones o Administrador de aplicaciones en la nube funciones.

Para conceder el consentimiento administrativo al mandante del servicio, el Administrador mundial función es necesaria.

Para finalizar todos los pasos de la configuración automática, la tecla Administrador mundial función es necesaria.

Pasos para configurar automáticamente la aplicación Microsoft Entra ID

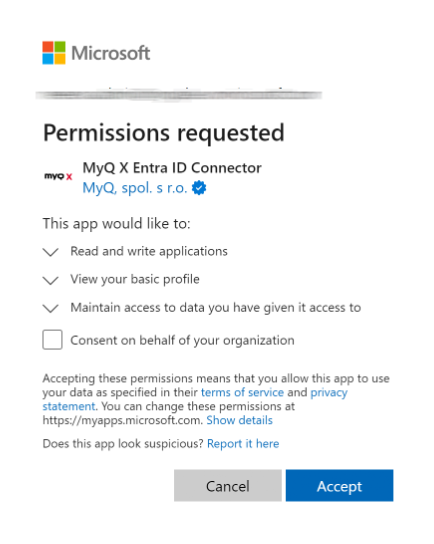

El administrador inicia sesión con su cuenta de administrador de Azure. Conector MyQ X Entra ID en el inquilino.

El administrador concede el delegado permiso para gestionar aplicaciones Azure.

Permisos solicitados en este paso:

Aplicación.ReadWrite.All(para recuperar una clave de seguridad)Directorio.Leer.todo(para leer el nombre de dominio por defecto en el inquilino conectado para que pueda mostrarse en MyQ).

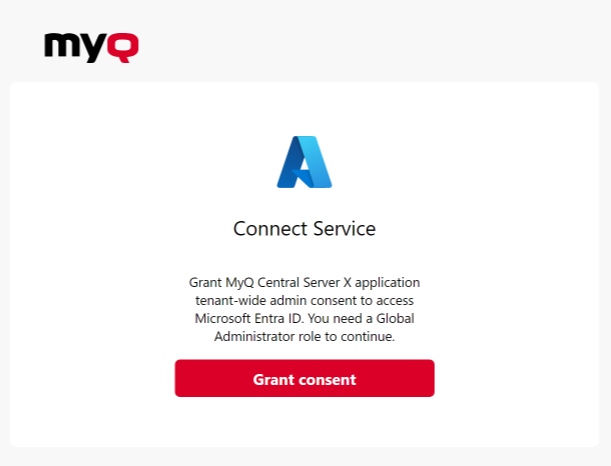

El administrador concede el Conector MyQ X Entra ID aplicación empresarial permisos para leer Usuarios y Grupos y subvenciones Autorización administrativa.

Permisos solicitados en este paso:

Grupo.Leer.todoUsuario.Leer.todo

Una vez finalizado el proceso, el Microsoft Entra ID y los detalles de la conexión se guardan de forma segura en MyQ.

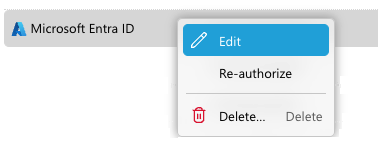

Reautorización de la conexión Entra ID

La conexión automática con Entra ID puede modificarse o cambiarse a manual una vez creada. Haciendo clic con el botón derecho del ratón en la conexión, aparece la ventana Vuelva a autorizar estará disponible en el menú contextual.

Gestión de aplicaciones

La validez del Secreto es de 2 años. Asegúrate de rotar la clave cuando llegue su vencimiento. Puede hacerlo con la opción Reautorizar en MyQ. Cuando el secreto esté a 30 días de caducar, MyQ enviará un aviso de Health Check.

Las credenciales para los principales de servicio no son visibles en el portal de Azure. Se pueden gestionar mediante PowerShell o Microsoft Graph API.

En caso de que necesite revocar el acceso a la aplicación o al secreto utilizado actualmentesimplemente puede eliminar todo el Conector MyQ X Entra ID aplicación empresarial en Azure y crear una nueva con la opción Reautorizar en MyQ.

Información adicional

Si se vuelve a realizar la configuración automática, no se crea una nueva instancia de la aplicación en el tenant, pero se actualiza la aplicación actual (por ejemplo, se crea un nuevo secreto en la entidad de seguridad del tenant). Si la Conector MyQ X Entra ID aplicación se ha eliminado de Azure, se crea de nuevo.

La entidad de seguridad del servicio (aplicación empresarial) se crea en el inquilino después del Paso 1 (sin los permisos necesarios que se conceden en el Paso 2). El paso 2 puede finalizarse más tarde (haciendo clic con el botón derecho del ratón en el icono Conector MyQ X Entra ID y seleccionando Vuelva a autorizar).

Para entender mejor lo que hace MyQ en este modo, Microsoft explica este método en su documentación para desarrolladores - Comprender el consentimiento de usuarios y administradores desde la perspectiva del desarrollador de aplicaciones

Configuración manual

Si está creando manualmente una aplicación Azure para vincular más de uno de estos servicios, puede crear una con todos los permisos requeridos o crear una aplicación separada para cada uno de Entra ID, OneDrive for Business y SharePoint Online. Más información.

Configuración de la aplicación Microsoft Entra ID

Inicie sesión en Portal de Microsoft Azure y vete a App registros.

Haga clic en Nuevo registro para crear una nueva aplicación o seleccionar una aplicación existente.

Si está creando una nueva aplicación, configure la opción Nombre y en Tipos de cuenta admitidos seleccione Cuentas sólo en este directorio de organización ({Nombre de inquilino} sólo - Inquilino único) si todos sus usuarios son miembros de su tenant. También se puede utilizar la aplicación multitenant si es necesario, en función del público objetivo de la aplicación.

Puede omitir el Redirigir URI por ahora (descritos en el paso 7). Haga clic en Regístrese en para crear la aplicación.

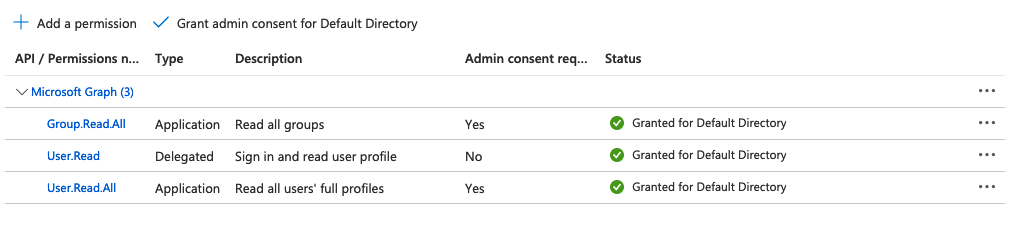

En la pantalla general de la aplicación, vaya a Permisos API y seleccione API Graph de Microsoft y el tipo de permiso requerido (Delegado o Aplicación) como se ilustra a continuación.

Se requieren los siguientes permisos:

Microsoft Graph \ Group.Read.AllMicrosoft Graph \ User.ReadMicrosoft Graph \ Usuario.Leer.todo

Tenga en cuenta que el sistema también solicitará automáticamente lo siguiente OpenID Connect durante la autenticación del usuario para permitir una verificación de identidad mejorada.

openid(permite iniciar sesión y leer el perfil básico del usuario)correo electrónico(acceso a la dirección de correo electrónico del usuario)perfil(acceso a la información básica del perfil del usuario)

El estado "Concedido para el directorio por defecto"en todos los permisos. Puede conceder el consentimiento de administrador a la aplicación con los botones situados en la parte superior de la lista de permisos.

Utilizar "Añadir un permiso" para añadir un nuevo permiso.

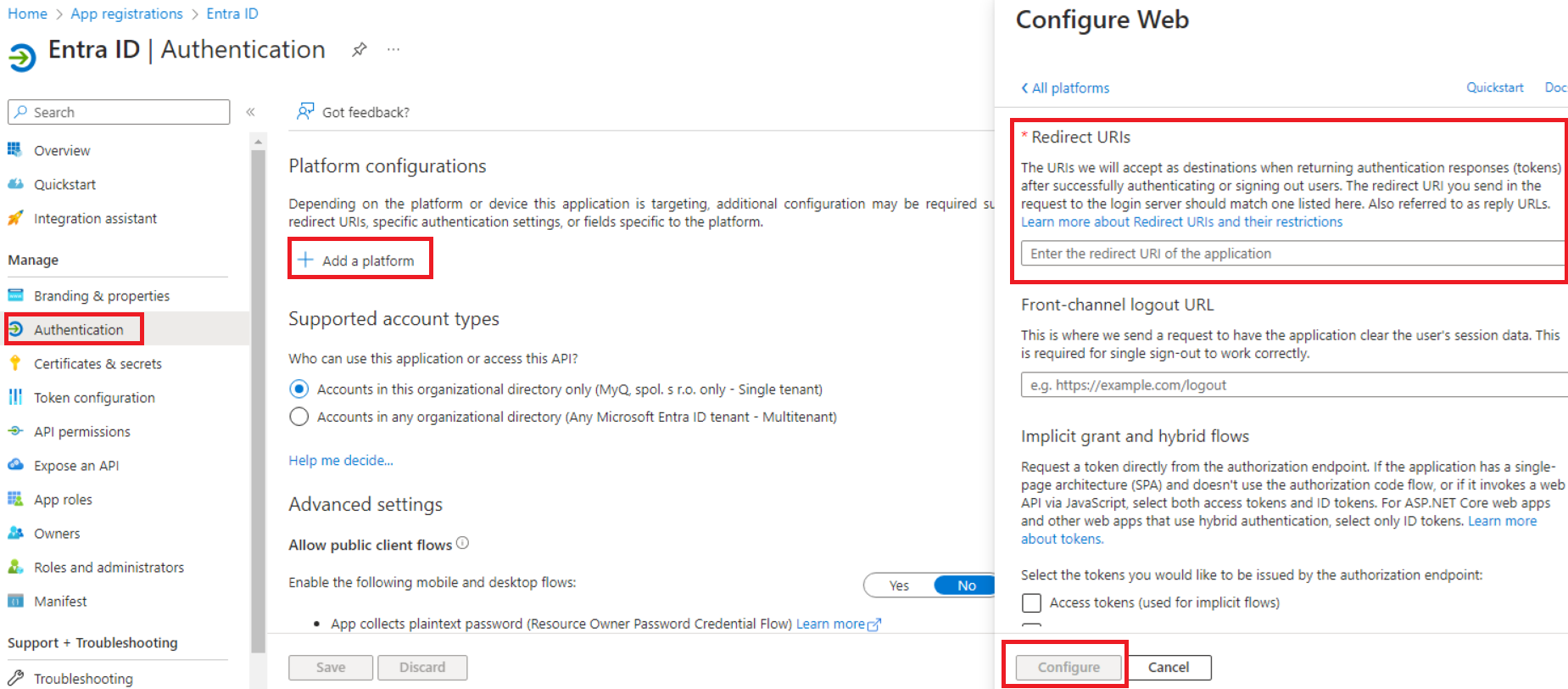

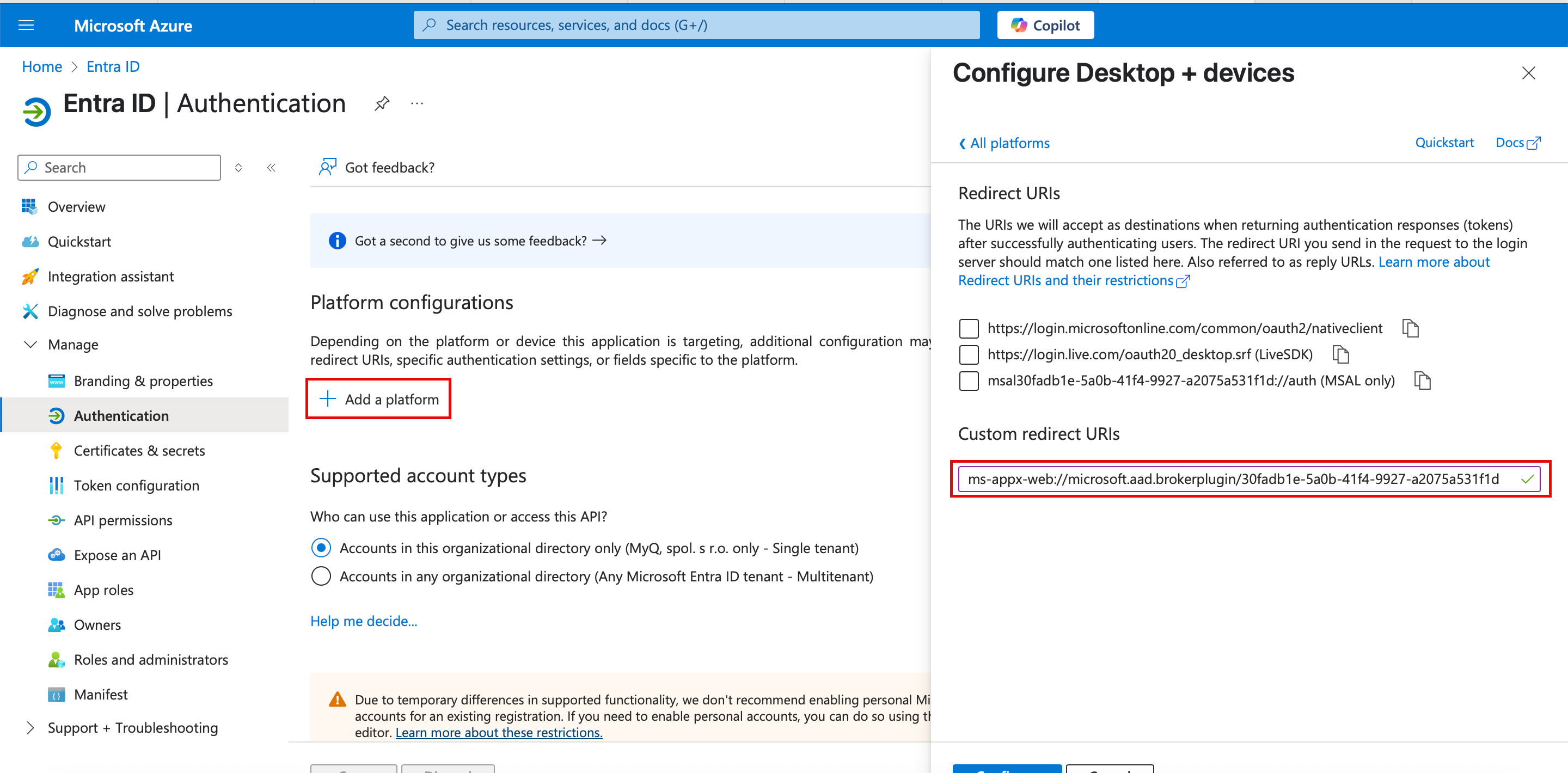

Utilizar "Conceder el consentimiento de administrador para el directorio predeterminado" para establecer el estado del permiso como "Concedido para el directorio predeterminado".Ir a Autenticacióny, en Configuraciones de plataforma, haga clic en Añadir una plataforma.

Seleccione Weby enumere todas las URL de redirección para su aplicación MS Entra ID. Para las URL reales, utilice el nombre de host (y puerto) de su servidor en el siguiente formato:

https://{nombre de host:puerto}/authAdemás, haga clic en Añadir una plataforma y seleccione Solicitud de una sola página. Añada la siguiente URL de redirección, asegurándose de incluir la barra diagonal final:

https://helper.myq.cz/openid/

Todos los servidores que utilizan Entra ID sign-on deben tener una redirección definida en la aplicación Azure. Asegúrese de realizar este paso para cada Print Server y Central Server de su despliegue.Haga clic en Configure para cada configuración de plataforma.

En la página de vista general de la aplicación, guarde el archivo ID de la aplicación (cliente) y el Directorio (inquilino) IDya que son necesarios para la configuración MyQ.

Haga clic en Añadir un certificado o secreto junto a Credenciales del cliente y complete los siguientes pasos:

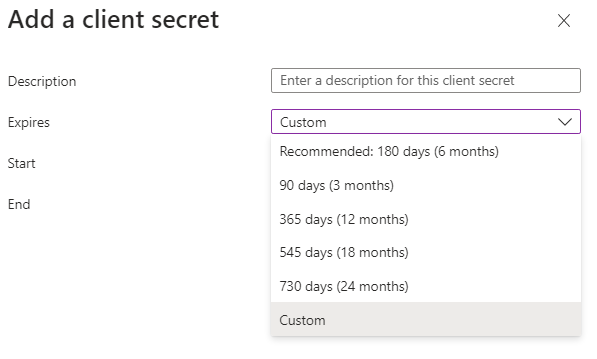

Haga clic en Secreto de nuevo cliente.

Añadir un Descripción.

Establece la caducidad de la clave.

Haga clic en Añadir.

Guarde el clave secreta del cliente Valorporque lo necesita para la configuración en MyQ y no puede recuperarlo más tarde.

Uso de MyQ Desktop Client con inicio de sesión único sin fisuras

Para utilizar Seamless Single Sign-on en MyQ Desktop Client debe crear una aplicación correctamente configurada. Siga las instrucciones anteriores y las del paso 7:

Seleccione Añadir una plataforma y seleccione Aplicaciones móviles y de escritorio.

Añadir URI de redireccionamiento personalizados

ms-appx-web://microsoft.aad.brokerplugin/30fadb1e-5a0b-41f4-9927-a2075a531f1ddonde30fadb1e-5a0b-41f4-9927-a2075a531f1des el ID de la aplicación (cliente).

Configuración en MyQ

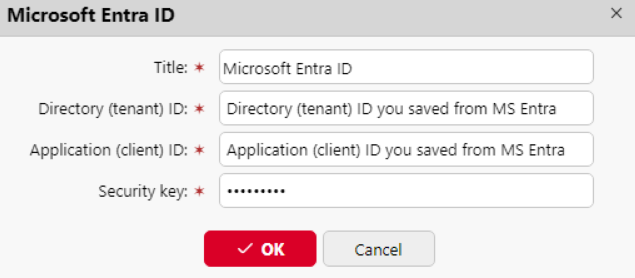

Ir a MyQ > Configuración > Conexiones para conectar MyQ a Microsoft Entra ID. Haga clic en Añadir y seleccione Microsoft Entra ID de la lista. En la ventana emergente, rellene la información requerida:

Título: Añade un título para la conexión.

Identificación del inquilino: Añada el ID de directorio (tenant) que guardó de Microsoft Entra.

ID de cliente: Añada el ID de la aplicación (cliente) que guardó de Microsoft Entra.

Clave de seguridad: Añadir el (secreto) Valor que guardaste de Microsoft Entra.

Haga clic en Guardar. Su conexión Microsoft Entra ID está ahora completa.

Inicio de sesión único de Microsoft

Para utilizar el inicio de sesión único de Microsoft:

Activar "Utilización como servidor de autenticación" en Fuente de sincronización Microsoft Entra ID - pestaña Usuarios antes de sincronizar los usuarios o habilite Microsoft Entra ID como servidor de autenticación manualmente para los usuarios seleccionados en sus detalles en el Usuarios página principal.

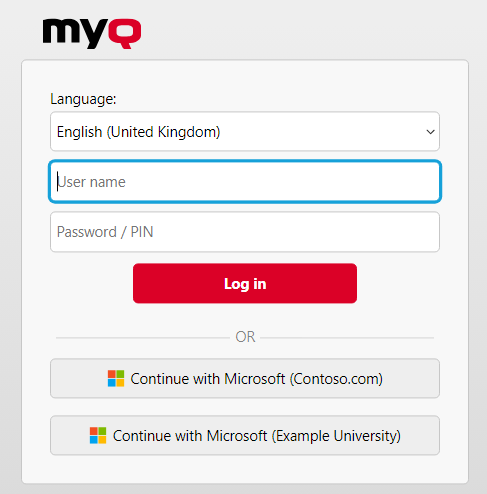

En la configuración del servidor de autenticación de Microsoft Entra ID, active la visualización del icono 'Iniciar sesión con Microsoft' método de inicio de sesión.

Cuando el inicio de sesión único de Microsoft está activado, el Iniciar sesión con Microsoft es el botón siempre se muestra en la página de inicio de sesión de MyQ Web UI, pero sólo los usuarios que utilizan Microsoft Entra ID como servidor de autenticación pueden utilizarlo para iniciar sesión. Cualquier intento de utilizar el inicio de sesión único de Microsoft por parte de un usuario que no utilice el sistema de autenticación Entra ID de Microsoft finalizará con un error.

Qué ocurre cuando un usuario intenta iniciar sesión con Microsoft en la interfaz web MyQ:

El usuario pulsa el botón de inicio de sesión único.

Si el usuario no ha iniciado sesión en Microsoft en el navegador, se le redirige a la página de inicio de sesión de Microsoft para que inicie sesión y, a continuación, inicie sesión en MyQ con la cuenta proporcionada.

Si el usuario ha iniciado sesión en dos cuentas de Microsoft, se le redirige a la página de inicio de sesión de Microsoft y se le da la opción de seleccionar la cuenta con la que desea continuar.

El cierre de sesión en MyQ Web UI cierra la sesión del usuario sólo localmente, no desde Microsoft.

En los casos en que estén configurados varios servidores de autenticación Entra ID, la página de inicio de sesión mostrará varios botones "Continuar con Microsoft".

Limitaciones

Los usuarios que utilicen el servidor de autenticación Microsoft Entra ID no pueden iniciar sesión en la Interfaz Web de Usuario MyQ con un PIN. Sin embargo, pueden utilizar su PIN en los terminales MyQ Embedded y MyQ Desktop Client.

La sincronización y autenticación a través de Microsoft Entra ID con Microsoft Graph ahora se puede utilizar a través de los siguientes pasos:

Añadir un servidor de autenticación Microsoft Entra ID en MyQ > Configuración > Servidores de autenticación.

Añadir una fuente de sincronización Microsoft Entra ID en MyQ > Configuración > Sincronización de usuarios.

Sincronización y autenticación multiarrendatario Entra ID (Azure)

Ahora puede utilizar varios inquilinos Entra ID en entornos MyQ para sincronizar y autenticar usuarios. Esto resulta especialmente útil en entornos de infraestructura de impresión compartida, como los que se encuentran en el sector público, donde varias organizaciones gestionan impresoras desde una única ubicación, mientras que cada una utiliza su propio Entra ID.

Siga uno de los procesos descritos anteriormente, pero repítalo para configurar varias instancias. Asegúrese de que se asigna una denominación clara y única a cada inquilino, lo que permitirá a los usuarios identificar cuál es relevante para su uso.

.png)