Erweiterte Sicherheit

Sicherheit im Druckmanagement ist von entscheidender Bedeutung, da es um die Verwaltung sensibler Dokumente und vernetzter Geräte geht. Angemessene Sicherheitsmaßnahmen helfen dabei, den unbefugten Zugriff auf Druckaufträge zu verhindern und die Vertraulichkeit und Einhaltung von Datenschutzbestimmungen zu gewährleisten.

Die Implementierung sicherer Drucklösungen, wie z. B. Benutzerauthentifizierung und verschlüsselte Kommunikationskanäle, mindert das Risiko von Datenverletzungen durch abgefangene Druckaufträge.

Über die erweiterte Konfiguration

Die Datei config.ini kann zur weiteren Konfiguration des MyQ Print Servers verwendet werden. Sie enthält Abschnitte mit Parametern und Werten für mehrere Einstellungen, einschließlich Sicherheit.

Es wird dringend empfohlen, vor der Bearbeitung der Datei immer den MyQ-Support zu konsultieren.

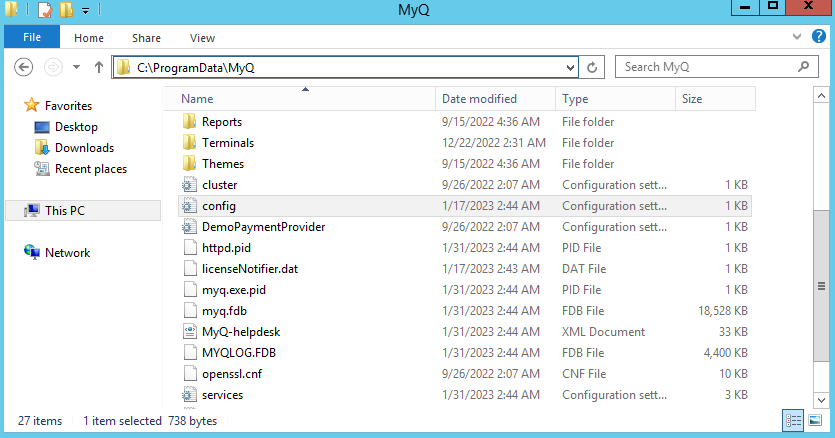

Config.ini ist eine Textdatei, die sich standardmäßig in C:\ProgrammDaten\MyQund Sie können es in Notepad oder einem anderen Texteditor bearbeiten.

Nachdem Sie die Datei bearbeitet und gespeichert haben, müssen alle Dienste neu gestartet werden, damit die Änderungen wirksam werden.

Sektion Sicherheit

In MyQ X kann die Kommunikationssicherheit auf verschiedene Weise angepasst werden und bietet so maximale Flexibilität für jede Umgebung.

Die Sicherheitseinstellungen der meisten Komponenten können mit der Funktion config.ini Datei. Diese Komponenten sind HTTP Router, HTTP Server, SMTP, IPP, LPR und Messages (WebSockets).

Über HTTP-Komponenten

Für eine sichere Netzwerkkommunikation muss die HTTP-Router ist eine Schlüsselkomponente.

Während z.B. die minimale SSL/TLS-Version, die in config.ini (siehe unten) auch für den HTTP Router gilt, kann er zusätzlich mit einer Datei namens traefik.custom.rules.yaml näher erläutert. Die Optionen, die im Abschnitt traefik.custom.rules.yaml haben Vorrang vor der Datei config.ini Einstellungen.

Zweitens verwendet der HTTP-Server Einstellungen aus dem httpd.conf Datei.

Wenn Sie die HTTP-Router-Einstellungen bearbeiten, stellen Sie sicher, dass Sie mit der Datei traefik.custom.rules.yaml in C:\ProgrammDaten\MyQund nicht mit den Dateien traefik.rules.yaml und traefik.yaml in C:\Programmdateien\MyQ\Server die die Standardeinstellungen für die Installation enthalten und die nach jeder Aktualisierung von MyQ X wiederhergestellt werden.

Allgemeine Sicherheitseinstellungen

Minimale TLS-Version

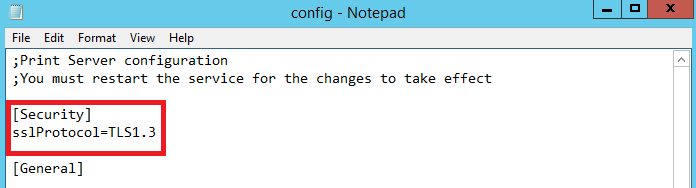

Um das für die Kommunikation verwendete Mindestsicherheitsprotokoll festzulegen, gehen Sie zu C:\ProgrammDaten\MyQ und öffnen Sie die config.ini Datei in einem Texteditor.

Fügen Sie einen Abschnitt namens [Sicherheit] und fügen Sie in einer neuen Zeile darunter den Parameter sslProtocol mit dem von Ihnen gewünschten Wert. Die möglichen Werte sind TLS1, TLS1.1, TLS1.2und TLS1.3.

Ab MyQ Print Server 10.2 lautet der Standardwert TLS1.2.

Sie können zum Beispiel hinzufügen:

[Security]

sslProtocol=TLS1.3

Dies gilt für alle oben genannten Komponenten, einschließlich des HTTP-Routers, und verbessert somit die allgemeine Kommunikationssicherheit des gesamten Systems.

Speichern Sie die Datei und starten Sie alle Dienste neu, damit die Änderung wirksam wird.

Unterstützte Cipher Suite

Eine vollständige Liste der unterstützten Chiffren ist verfügbar hier.

Neben der TLS-Version können Sie auch die Menge der unterstützten Chiffren ändern.

Dazu stehen Ihnen die folgenden Optionen zur Verfügung:

Streng sichere Standardeinstellungen verwenden

Sie können die config.ini Flagge sslCipherSuites um den streng sicheren Modus zu aktivieren. Es werden die Standardeinstellungen der HTTP-Router-Komponente verwendet (und im Vergleich zum Standardverhalten werden als schwach eingestufte Verschlüsselungen veraltet).

Die Optionen für dieses Flag sind:

kompatibel- erzwingt die Unterstützung ausgewählter schwacher Chiffren; kann für die Kommunikation mit älteren Geräten erforderlich sein.'Streng- keine schwachen Chiffren erlaubt".

[Security]

sslCipherSuites=strictIm kompatiblen Modus sind die folgenden Chiffren erlaubt, im strengen Modus nicht:

TLS_RSA_WITH_AES_128_CBC_SHATLS_RSA_WITH_AES_256_CBC_SHATLS_RSA_WITH_AES_128_GCM_SHA256TLS_RSA_WITH_AES_256_GCM_SHA384TLS_RSA_MIT_3DES_EDE_CBC_SHATLS_ECDHE_RSA_MIT_3DES_EDE_CBC_SHA

Es ist zwar empfohlen, immer den strengen Modus zu bevorzugen die schwache Verschlüsselungen deaktiviert, ist dies derzeit nicht der Standardmodus von MyQ X.

Standardmäßig arbeitet MyQ X im kompatiblen Modus, was auf die Art der Drucksysteme, die Geräteunterstützung und die allgemeine Verfügbarkeit von Updates zurückzuführen ist. Für viele noch unterstützte Druckgeräte sind keine Updates verfügbar, die mit dem strikten Modus kompatibel sind (und möglicherweise auch nie verfügbar sein werden).

Nur ausgewählte Chiffren zulassen

Nach Bearbeitung traefik.custom.rules.yamlkönnen Sie festlegen, welche Verschlüsselungen der HTTP-Router während der Kommunikation zulässt.

Beispiel für die Verwendung:

tls:

options: { default: { cipherSuites: [ TLS_RSA_WITH_AES_256_GCM_SHA384, TLS_RSA_WITH_3DES_EDE_CBC_SHA ] } }Wenn sslProtocol so eingestellt ist, dass nur TLS 1.3 zugelassen wird, können keine Verschlüsselungen deaktiviert oder speziell aktiviert werden. Es werden die von den HTTP-Router-Standardwerten vorgegebenen sicheren Standardwerte verwendet.

Vergewissern Sie sich, dass die angeschlossenen Geräte die erforderlichen Chiffren unterstützen, und wenn nicht, suchen Sie nach verfügbaren Firmware-Upgrades, die die Sicherheit verbessern können.

.png)