Configuration d'Azure AD avec Microsoft Graph

Configuration des applications Azure

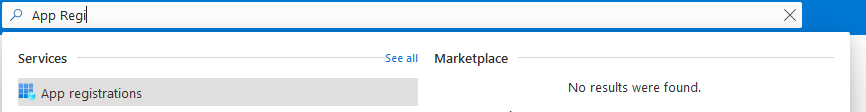

Se connecter à l'application Portail Microsoft Azure et aller aux inscriptions aux concours.

Cliquez sur Nouvelle inscription pour créer une nouvelle application ou sélectionner une application existante.

Si vous créez une nouvelle application, définissez le paramètre Nom et en Types de comptes pris en charge sélectionner Comptes dans ce répertoire organisationnel uniquement ({nom du locataire} uniquement - locataire unique) si tous vos utilisateurs sont membres de votre locataire. Une application multilocataire peut également être utilisée si nécessaire, en fonction du public cible de l'application.

Vous pouvez sauter l'étape Redirection de l'URI pour l'instant (voir l'étape 7). Cliquez sur Registre pour créer l'application.

Dans l'écran de présentation de l'application, cliquez sur Permissions de l'API et sélectionnez Microsoft Graph API et le type d'autorisation requis (Délégué ou Application) comme illustré ci-dessous. Les autorisations requises sont les suivantes :

Microsoft Graph \NGroupe.Lire.Tout, Microsoft Graph \NUtilisateur.Lire, Microsoft Graph \NUtilisateur.Lire.Tout

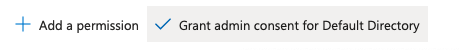

Le statut "Accordé pour le répertoire par défaut"doivent être définis pour toutes les autorisations qui les requièrent. Toutes les autorisations nécessaires peuvent être ajoutées et configurées à l'aide des boutons situés en haut de la liste des autorisations.

Utiliser "Ajouter une autorisation"pour ajouter une nouvelle autorisation.

Utiliser "Accorder le consentement de l'administrateur pour le répertoire par défaut"pour définir le statut de l'autorisation comme "Accordé pour le répertoire par défaut".Aller à la page Authentification et sous Configurations de la plate-forme, cliquez sur Ajouter une plateforme. Sélectionnez ensuite Webet énumérer les Serveur central et tous les serveurs du site. Pour les URL, utilisez le nom d'hôte (et le port) de votre serveur dans le format suivant :

https://{nom d'hôte:port}/authet cliquez sur Configurer.

Dans la page de présentation de l'application, enregistrez le fichier ID de l'application (client) et le ID de l'annuaire (locataire)car ils sont nécessaires à la configuration de MyQ.

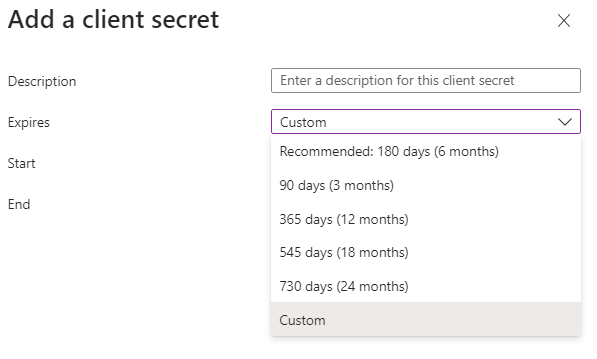

Cliquez sur Ajouter un certificat ou un secret à côté de Informations d'identification du client et suivre les étapes suivantes :

Cliquez sur Secret du nouveau client.

Ajouter un Description.

Définir l'expiration de la clé.

Cliquez sur Ajouter.

Sauvegarder le clé secrète du client Valeurcar vous en avez besoin pour la configuration dans MyQ et vous ne pourrez pas le récupérer plus tard.

Configuration dans MyQ

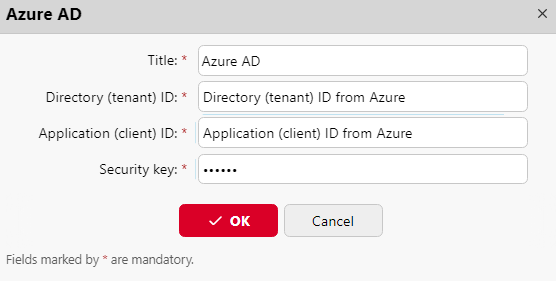

Aller à MyQ, Réglages, Connexions pour connecter MyQ à Azure AD. Cliquez sur Ajouter et sélectionnez Azure AD dans la liste. Dans la fenêtre pop-up, remplissez les informations requises :

Titre: Ajouter un titre à la connexion.

ID du locataire: Ajoutez l'identifiant du répertoire (locataire) que vous avez enregistré depuis Azure.

Identifiant du client: Ajoutez l'identifiant de l'application (client) que vous avez enregistré depuis Azure.

Clé de sécurité: Ajouter le (secret du client) Valeur que vous avez sauvé d'Azure.

Cliquez sur Économiser et votre connexion à Azure AD est maintenant terminée.

Signature unique Microsoft

Pour utiliser l'authentification unique de Microsoft :

Activer "Utilisation comme serveur d'authentification" dans Source de synchronisation Azure AD - onglet Utilisateurs avant de synchroniser les utilisateurs ou activer Azure en tant que serveur d'authentification manuellement pour les utilisateurs sélectionnés dans leurs détails sur la page d'accueil du site. Utilisateurs page principale.

Dans les paramètres du serveur d'authentification Azure, activez l'affichage de l'icône 'Se connecter avec MicrosoftMéthode de connexion.

Lorsque l'authentification unique Microsoft est activée, le Se connecter avec Microsoft est s'affiche toujours sur la page de connexion de MyQ Web UI, mais seuls les utilisateurs qui utilisent Azure AD comme serveur d'authentification peuvent l'utiliser pour se connecter. Toute tentative d'utilisation de l'authentification unique Microsoft par un utilisateur qui n'utilise pas le système d'authentification Azure AD aboutira à une erreur.

Que se passe-t-il lorsqu'un utilisateur essaie de se connecter avec Microsoft dans l'interface Web MyQ :

L'utilisateur clique sur le bouton de connexion unique.

Si l'utilisateur n'est pas connecté à Microsoft dans le navigateur, il est renvoyé à la page de connexion de Microsoft pour se connecter, puis il est connecté à MyQ avec le compte fourni.

Si l'utilisateur est connecté à Microsoft avec un seul compte, il est automatiquement connecté à MyQ avec ce compte (limitation).

Si l'utilisateur est connecté à deux comptes Microsoft, il est renvoyé à la page de connexion de Microsoft et peut choisir le compte avec lequel il souhaite continuer.

La déconnexion dans MyQ Web UI ne déconnecte l'utilisateur que localement, et non pas de Microsoft.

Limites

Si un utilisateur utilise la fonction Se connecter avec Microsoft et qu'ils sont actuellement connectés à un compte Microsoft dans le navigateur, ils sont automatiquement connectés à MyQ avec ce compte. Il n'est pas possible de passer à un autre compte. Pour utiliser un autre compte, l'utilisateur doit d'abord se déconnecter de tous les services Microsoft et, lors de la prochaine utilisation du bouton de connexion unique, il lui sera demandé de se connecter à nouveau.

Les utilisateurs qui utilisent le serveur d'authentification Azure AD ne peuvent pas se connecter à l'interface utilisateur Web MyQ avec un code PIN. Cependant, ils peuvent utiliser leur code PIN sur les terminaux MyQ Embedded ou dans MyQ Desktop Client.

La synchronisation et l'authentification via Azure AD avec Microsoft Graph peuvent maintenant être utilisées en suivant les étapes suivantes :

Ajout d'un serveur d'authentification Azure AD en MyQ, Paramètres, Serveurs d'authentification.

Ajout d'une source de synchronisation Azure AD en MyQ, Paramètres, Synchronisation des utilisateurs.

.png)