PS Sécurité de la connexion

Configurer le certificat HTTPS

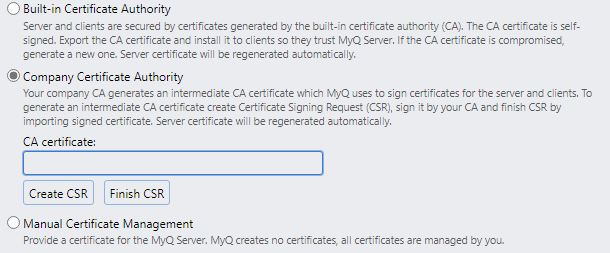

Un certificat personnalisé auquel tous les ordinateurs clients font confiance doit être configuré pour MyQ Print Server. Trois modes de gestion des certificats sont disponibles :

Par défaut, MyQ Print Server crée son propre certificat d'autorité de certification racine et l'utilise pour signer les certificats du serveur et du client. La partie publique de ce certificat peut être exportée et déployée dans le magasin de confiance des certificats du client, par exemple en utilisant la stratégie de groupe ou le MDM.

Les organisations disposant déjà de leur propre PKI peuvent préférer la seconde option. MyQ Print Server utilise sa propre autorité de certification intermédiaire pour émettre des certificats de serveur et de client. Le certificat de l'autorité de certification intermédiaire autogénéré doit être signé par l'autorité de certification de l'entreprise afin que les clients puissent s'y fier.

Si la politique de sécurité de l'entreprise n'autorise pas l'installation d'un certificat CA intermédiaire sur MyQ Print Server, ou si un certificat émis par une autorité de certification publique doit être utilisé, la gestion manuelle des certificats doit être utilisée à la place.

Quel que soit le mode de l'autorité de certification, les certificats sont physiquement stockés dans le répertoire "C:\ProgramData\MyQ\Cert", qui peut contenir les fichiers suivants :

server.pfx - certificat du serveur avec les clés publique et privée

server.cer - certificat de serveur avec clé publique

server.key - clé privée du serveur

ca-root.crt - certificat de l'autorité de certification racine de l'entreprise avec clé publique

ca-myq.pfx - émission d'un certificat d'autorité de certification avec clés publique et privée

ca-myq.crt - certificat d'autorité de certification avec clé publique

ca-myq.key- émission des clés privées de l'AC

Les clés privées de l'autorité de certification locale (utilisées dans les deux premiers modes de fonctionnement) sont toujours protégées par un mot de passe généré de manière aléatoire et stocké dans la base de données interne de Firebird sous une forme cryptée.

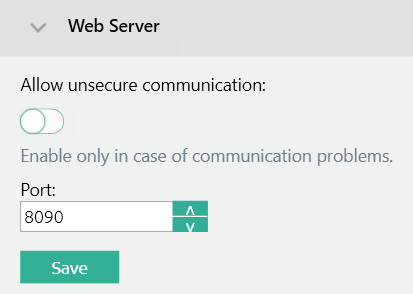

Bloquer le trafic HTTP non crypté

Le trafic HTTP non crypté ne doit pas être activé dans la configuration de MyQ Print Server :

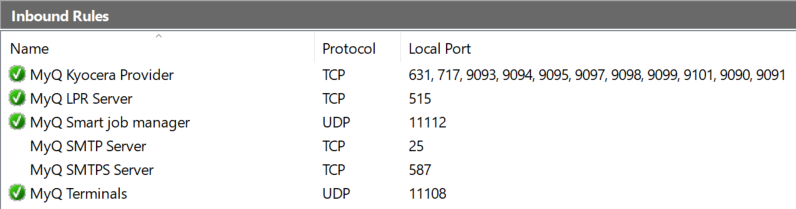

Bloquer les ports inutilisés

Réduire la surface d'attaque en désactivant les règles de pare-feu pour les protocoles non utilisés par MyQ Print Server :

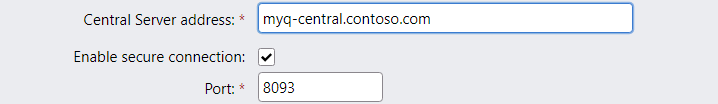

Cryptage des connexions à MyQ Central Server

N'utilisez que HTTPS pour vous connecter à MyQ Central Server :

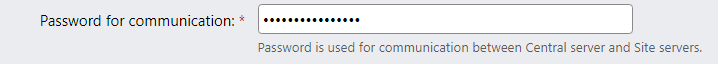

Utiliser des mots de passe forts pour l'authentification de serveur à serveur

Le mot de passe pour la communication entre le serveur central et le site doit être fort (complexité du mot de passe) :

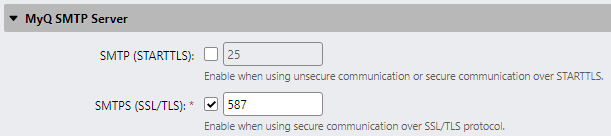

Sécuriser le trafic SMTP

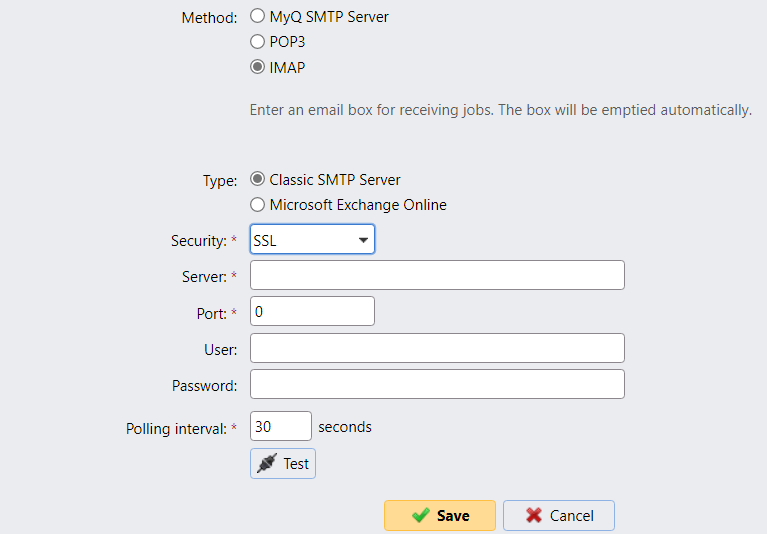

Lorsque le protocole SMTP est utilisé pour envoyer des courriers électroniques ou pour recevoir des documents provenant de scanners du réseau, le cryptage TLS doit toujours être appliqué pour garantir la confidentialité des données.

Le cryptage TLS doit également être appliqué lorsque le protocole IMAP est utilisé, tandis que l'ancien protocole POP3 doit être évité :

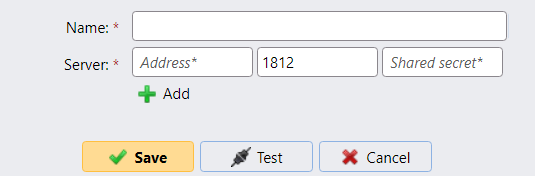

Utiliser des mots de passe RADIUS forts et uniques

Si l'authentification RADIUS est utilisée, il faut toujours générer des secrets partagés forts qui sont spécifiques au MyQ Print Server :

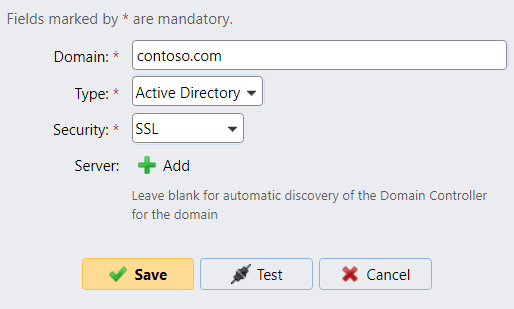

Chiffrer le trafic LDAP

Le cryptage TLS doit être utilisé pour sécuriser tout le trafic LDAP :

Pour des raisons de sécurité, n'utilisez pas START TLS, car il est vulnérable aux attaques MITM. Un certificat émis par une autorité de certification de confiance doit être configuré sur tous les serveurs LDAP (contrôleurs de domaine Active Directory).

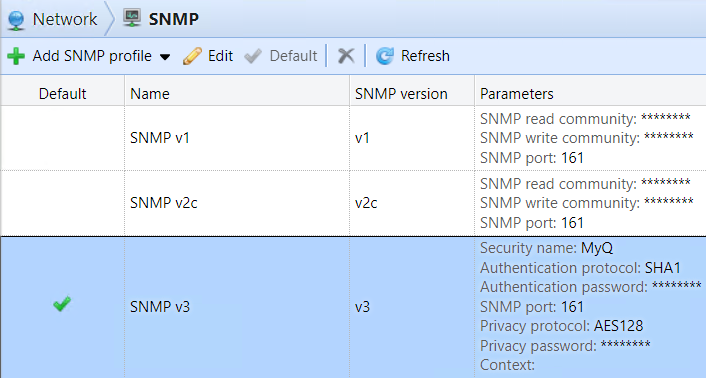

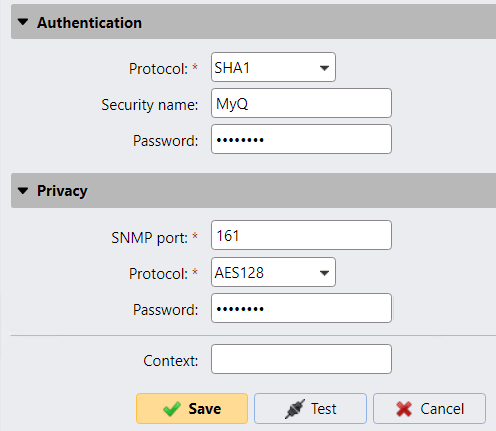

Sécuriser le trafic SNMP

Les communications SNMPv1 non sécurisées avec les appareils doivent être évitées :

N'utilisez SNMPv3 qu'avec un mot de passe fort et configurez l'utilisation d'algorithmes cryptographiques plus sûrs (SHA1 et AES) :

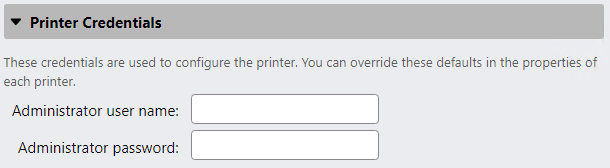

Sécuriser les informations d'identification de l'imprimante

La gestion des justificatifs d'identité des imprimantes se fait en dehors de MyQ Print Server et est spécifique à chaque fournisseur. Dans la mesure du possible, il convient d'utiliser des mots de passe forts, générés de manière aléatoire, pour gérer les imprimantes :

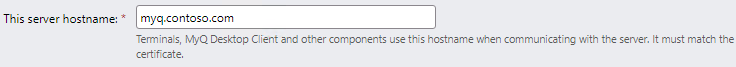

Toujours utiliser le FQDN

Pour éviter les attaques MITM, utilisez strictement des noms de domaine pleinement qualifiés dans toutes les fenêtres de configuration :

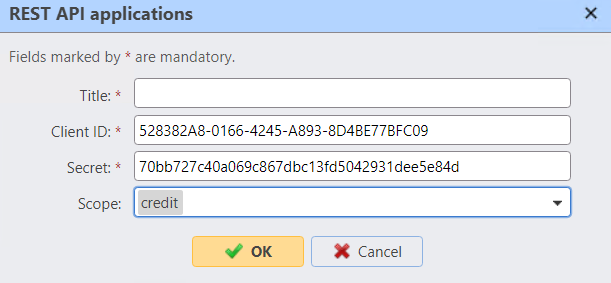

Protéger les clés d'API REST

En cas d'utilisation d'API REST, protégez les secrets du client contre toute exposition inutile et procédez à un renouvellement périodique des secrets :

.png)