Sécurité de la connexion

Configurer le certificat HTTPS

Un certificat personnalisé auquel tous les ordinateurs clients font confiance et qui contient le nom DNS du serveur doit être configuré pour MyQ Central Server :

Le certificat est physiquement stocké dans le répertoire "C:\ProgramData\MyQ Central Server\Cert" dans les fichiers suivants :

server.pfx - certificat avec clés publique et privée

server.cer - certificat avec la clé publique

server.key - clé privée

L'utilisation de certificats de type "wildcard" est déconseillée, car ils présentent un risque de sécurité beaucoup plus élevé lorsqu'ils sont volés.

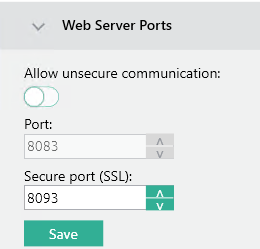

Bloquer le trafic HTTP non crypté

Le trafic HTTP non crypté ne doit pas être activé dans la configuration de MyQ Central Server :

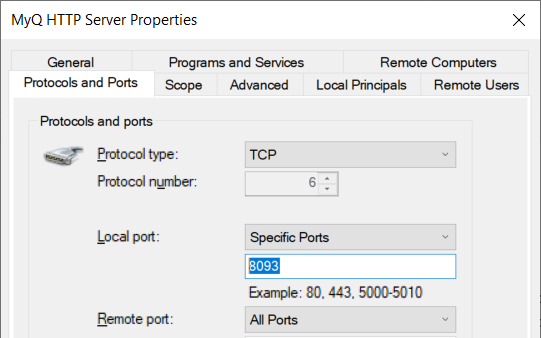

Le pare-feu basé sur l'hôte doit également être configuré de manière à n'autoriser que le trafic HTTPS :

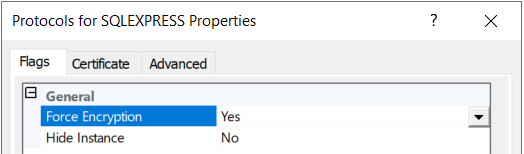

Cryptage des connexions aux bases de données

Si Microsoft SQL Server est utilisé pour stocker la base de données MyQ, assurez-vous que le cryptage TLS est appliqué par le biais du gestionnaire de configuration de SQL Server :

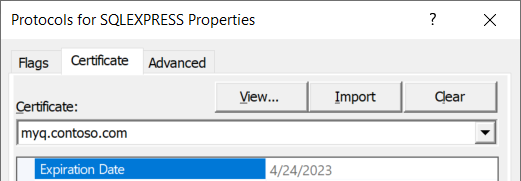

Un certificat émis par une autorité de certification de confiance doit également être configuré sur le serveur SQL :

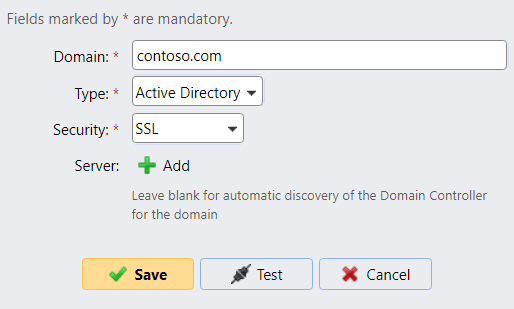

Renforcer le trafic LDAP crypté

Si la synchronisation des comptes d'utilisateurs est effectuée via le protocole LDAP, la sécurité de la connexion doit être réglée sur SSL :

Pour des raisons de sécurité, n'utilisez pas START TLS, car il est vulnérable aux attaques MITM. Un certificat émis par une autorité de certification de confiance doit être configuré sur tous les serveurs LDAP (contrôleurs de domaine Active Directory).

Sécuriser le trafic SMTP

Si un serveur SMTP est configuré dans MyQ Central Server, imposer l'utilisation de TLS avec validation de certificat :

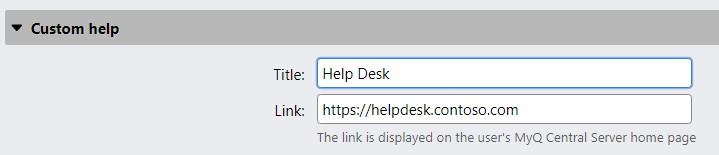

Toujours utiliser le FQDN

Pour éviter les attaques MITM, utilisez strictement des noms de domaine pleinement qualifiés dans toutes les fenêtres de configuration :

Ne contactez jamais les serveurs en tapant uniquement des adresses IP ou des noms à étiquette unique.

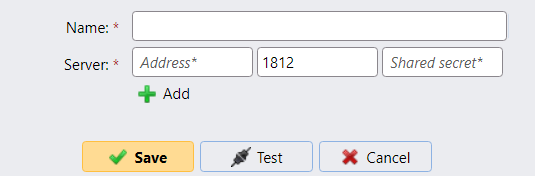

Sécuriser le trafic RADIUS

Si l'authentification RADIUS est utilisée, il faut toujours générer des secrets partagés forts qui sont spécifiques à MyQ Central Server :

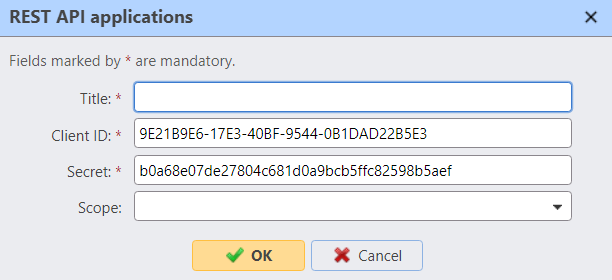

Protéger les clés d'API REST

En cas d'utilisation d'API REST, protégez les secrets du client contre toute exposition inutile et procédez à un renouvellement périodique des secrets :

.png)